Infrastrukturverteidigung: Kommunikationssysteme

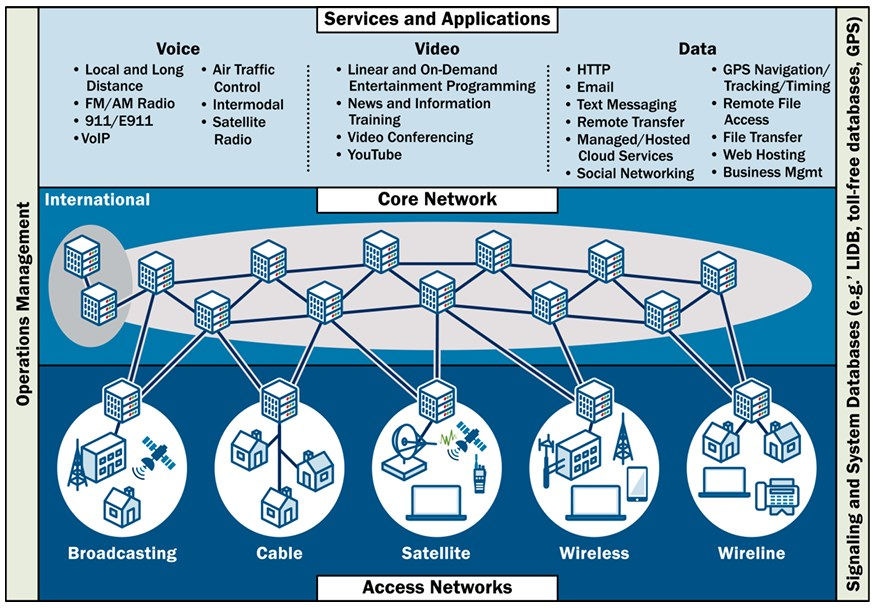

Der Kommunikationssektor ist ein entscheidender Faktor für den Betrieb nahezu aller anderen Infrastrukturen und Branchen. Er wird als einer der vier grundlegenden Sektoren betrachtet und umfasst mehrere Bereiche wie mobiles Breitband, Cloud-Computing, Rundfunk und Netze, die das Internet und andere Informationssysteme unterstützen. Diese Systeme sind hier teilweise dargestellt:

Der moderne Kommunikationssektor ist für diejenigen, die ihn vor dreißig Jahren erstmals definierten, fast nicht wiederzuerkennen. Die Executive Order 13010 (EO 13010) aus dem Jahr 1996 identifizierte die Telekommunikation als einen von acht Sektoren, die für die Verteidigung und wirtschaftliche Sicherheit der Vereinigten Staaten von entscheidender Bedeutung sind. EO13010 erkannte sowohl physische als auch Cyberbedrohungen an und lieferte die erste formelle Definition kritischer Infrastrukturen. Der Telekommunikationssektor war auf traditionelle Telekommunikationssysteme und -netze fokussiert.

Die Presidential Decision Directive 63 (PDD-63) von 1998 erweiterte den Umfang der Cyberbedrohungen, vergrößerte die Anzahl der kritischen Infrastruktursektoren und wies bestimmten Bundesbehörden die Führung der staatlichen Bemühungen in jedem Sektor zu. Die Terminologie wurde ebenfalls aktualisiert, um eine größere Bandbreite an Branchen und Funktionen innerhalb jedes Sektors widerzuspiegeln. Dies führte zur Entstehung des Kommunikationssektors, der aufkommende Technologien und neue Informationssysteme stärker einbezog.

Der Kommunikationssektor weist umfangreiche Verbindungen zu nahezu allen anderen kritischen Infrastrukturen auf. Hier einige Details zu den Wechselwirkungen mit den drei anderen Kernsektoren:

Sektor |

Abhängigkeiten von Kommunikationssystemen |

Abhängigkeiten der Kommunikation vom Sektor |

Transport |

- Echtzeit-Verkehrsmanagement- und Navigationssysteme |

- Unterstützung der Infrastruktur (z. B. Glasfaserkabel entlang der Transportwege) |

Stromversorger |

- Überwachung und Steuerung von Energienetzoperationen (SCADA-Systeme) |

- Zuverlässige Stromversorgung für Kommunikationssysteme |

Wasser |

- Supervisory Control and Data Acquisition (SCADA)-Systeme für die Wasseraufbereitung und -verteilung |

- Wasser zur Kühlung von Kommunikationsgeräten (z. B. Rechenzentren) - Abhängigkeit von Wasserversorgungsunternehmen für Wartungsaktivitäten |

Diese Interdependenzen schaffen eine komplexe Risikolandschaft, in der eine Störung in einem Sektor kaskadierende Effekte auf mehrere andere haben kann.

Wer ist zuständig?

Das Eigentum an den Vermögenswerten im Kommunikationssektor umfasst eine Mischung aus privaten Unternehmen, öffentlichen Einrichtungen und hybriden Strukturen, mit Hunderten von Unternehmen, die in verschiedenen Branchen tätig sind. Beispiele:

Eigentümer aus dem privaten Sektor

Aktiengesellschaft: Verizon Communications Inc. besitzt und verwaltet ein umfangreiches Netzwerk von Mobilfunkmasten, Glasfaserkabeln und anderen kritischen Kommunikationsanlagen.

Private Unternehmen: Diamond Communications besitzt und verwaltet über 4.000 gemietete Standorte für drahtlose Kommunikation, verteilte Antennenstandorte und andere Vermögenswerte.

Eigentümer aus dem öffentlichen Sektor

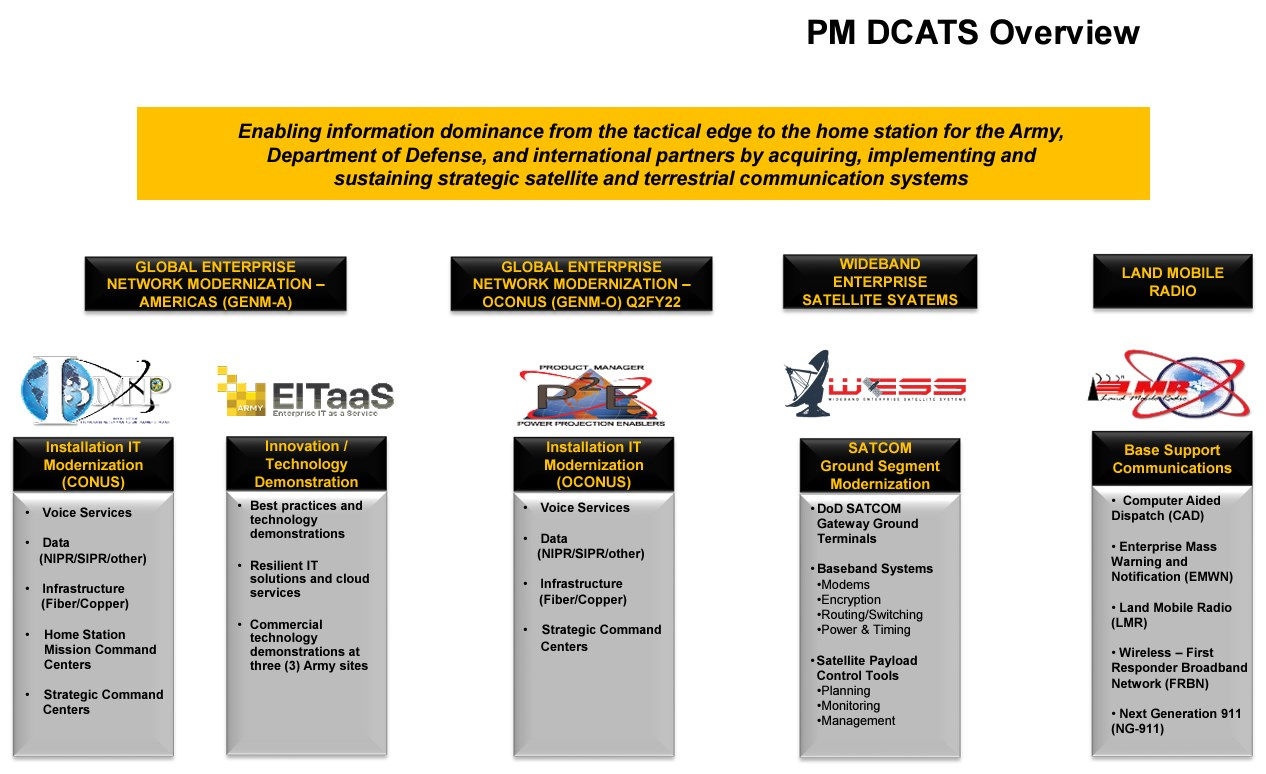

Das US-Verteidigungsministerium (DoD) besitzt und betreibt mehrere Kommunikationssysteme, darunter das Defense Information Systems Network (DISN), das Joint Worldwide Intelligence Communication System (JWICS) und das Defense Communications and Army Transmission Systems (DCATS). Das Verteidigungsministerium (DoD) ist einer der größten öffentlichen Eigentümer kritischer Infrastrukturen in den USA.

Hybride Partnerschaftsstrukturen

Die Main Connectivity Authority ist eine öffentlich-private Partnerschaft im Kommunikationssektor. Diese staatliche Organisation existiert, um Breitbanddienste in ländlichen Gebieten und anderen Gemeinden in Maine auszubauen. Zu diesem Zweck geht die Landesregierung Partnerschaften mit mehreren privaten Unternehmen ein, die in der Lage sind, diese Dienstleistungen zu erbringen.

Öffentlich-private Partnerschaften (ÖPP)

Die Eastern Shore of Virginia Broadband Authority ist eine Partnerschaft zwischen den Bezirken Accomack und Northampton. Diese Behörde baute ein Middle-Mile-Breitband-Backbone in den beiden ländlichen Bezirken auf und stellte es lokalen Gemeinden und privaten Dienstanbietern zur Verfügung.

Der Privatsektor besitzt den Großteil der Kommunikationsanlagen in den Vereinigten Staaten. Da die Eigentümer und Betreiber für die Sicherheit ihrer Anlagen verantwortlich sind, ist der private Sektor für die Sicherung des größten Teils der Kommunikationsinfrastruktur in den USA verantwortlich.

Jeder Sektor verfügt über eine Sector Risk Management Agency (SRMA) und einen sektorspezifischen Plan (SSP), die Eigentümern und Betreibern beim Verwalten aktueller Risiken helfen sollen. Obwohl die Entwicklung des SSP verpflichtend ist, ist die Umsetzung der SSP-Leitlinien für den privaten Sektor und andere nicht bundesstaatliche Einrichtungen fast immer freiwillig.

Das U.S. Department of Homeland Security (DHS) ist die Sector Risk Management Agency (SRMA) für den Kommunikationssektor. Die Cybersecurity and Infrastructure Security Agency (CISA) ist die Behörde, die diese SRMA-Aufgaben wahrnimmt. Der Kommunikations-SSP wird hier veröffentlicht.

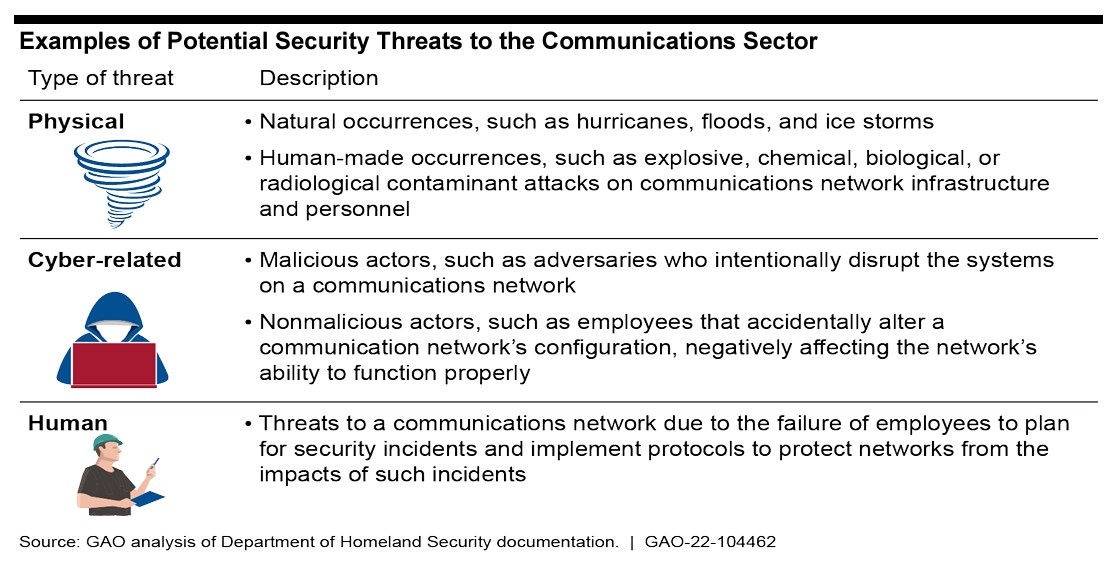

Risiken und Herausforderungen

Ein Bericht aus dem Jahr 2021 des U.S. Government Accountability Office (GAO) fasste die Risiken für den Kommunikationssektor in einem 43-seitigen Bericht zusammen, der drei zentrale Themen identifizierte:

- CISA hatte die Leistung ihrer Unterstützung für den Kommunikationssektor nicht bewertet. Es waren keine Kennzahlen oder Feedback-Mechanismen vorhanden, um die Effektivität zu messen.

- CISA hatte keine Bewertung ihrer Fähigkeiten für ihre Rolle als Bundeskoordinator für die Reaktion auf Vorfälle und Wiederherstellung abgeschlossen. Es könnten unbekannte Lücken bei den Ressourcen oder der Personalausstattung bestehen.

- CISA hat den sektorspezifischen Plan für den Kommunikationssektor aus dem Jahr 2015 nicht aktualisiert, um neue und aufkommende Bedrohungen, Risiken und ihre gesetzlichen Aufgaben zu berücksichtigen. Die SRMA empfiehlt, dass alle SSPs alle vier Jahre aktualisiert werden.

Das GAO hat Empfehlungen für exekutive Maßnahmen gegeben, um diese zentralen Probleme anzugehen. Zum Zeitpunkt der Erstellung dieses Artikels sind diese Empfehlungen noch offen / unerledigt.

Es ist wichtig, sich daran zu erinnern, dass der SSP lediglich eine Orientierungshilfe bietet und keine Organisation verpflichtet ist, die Empfehlungen zu befolgen. Jedoch bezieht sich der SSP auf die einzigartigen Betriebsbedingungen und die Risikolandschaft, mit denen der Sektor konfrontiert ist. Da der SSP derzeit veraltet ist, fehlen ihm Richtlinien zu neuen und aufkommenden Bedrohungen für die Lieferkette der Kommunikationstechnologie oder zu Störungen der Ortungs-, Navigations- und Zeitmessdienste.

Andere Herausforderungen ähneln denen in vielen anderen Branchen: Veraltete und nicht unterstützte unternehmenskritische Systeme, Lieferketten-Schwachstellen unter der Kontrolle Dritter und eine Fragmentierung der Infrastruktur, die zu uneinheitlichen Sicherheitspraktiken zwischen Anbietern führt.

Fortlaufende Cyberangriffe und Schäden

Mindestens neun US-Kommunikationsanbieter wurden von Salt Typhoon kompromittiert, einem Bedrohungsakteur, der mit der Volksrepublik China (VR China) verbunden ist. Diese Gruppe hat seit mindestens 2020 weltweit Kommunikations- und andere kritische Infrastrukturen ins Visier genommen. Forscher glauben, dass diese Gruppe seit 2019 Hotels, Regierungen und Anwaltskanzleien ins Visier genommen hat, aber die Gruppe wurde erst später identifiziert. Das US-amerikanische Federal Bureau of Investigation (FBI) und die CISA bestätigten die Zugehörigkeit von Salt Typhoon zur Volksrepublik China.

Salt Typhoon ist unter mehreren anderen Namen bekannt, wie zum Beispiel FamousSparrow, GhostEmperor und UNC2286. Die Gruppe nutzt eine Vielzahl ausgeklügelter Taktiken, Techniken und Verfahren (Englisch: tactics, techniques, procedures, TTPs) bei ihren Cyberangriffen:

- Ausnutzung von Schwachstellen: Die Gruppe nutzt sowohl bekannte als auch Zero-Day-Schwachstellen in weit verbreiteten Systemen aus, wie Microsoft Exchange (ProxyLogon-Schwachstellen) und Ivanti Connect Secure (CVE-2023-46805, CVE-2024-21887).

- Erweiterte Malware: Benutzerdefinierte Malware wie „GhostSpider“ ermöglicht dauerhaften Zugriff auf kompromittierte Systeme.

- Laterale Bewegung und Verschleierungstechniken: Die Gruppe verwendet eine Vielzahl von Werkzeugen, um sich durch Systeme zu bewegen und der Entdeckung zu entgehen.

Salt Typhoon verwendet auch gestohlene Zugangsdaten und Malware-Infektionen, um Zugriff zu erlangen. Dies sind bewährte Methoden der Kompromittierung, und Sie sollten davon ausgehen, dass auch die raffiniertesten Gruppen diese Methoden anwenden.

Zwei weitere PRC-Partner wurden mit Angriffen auf den Kommunikationssektor in Verbindung gebracht. Volt Typhoon und APT41 haben scheinbar sichere Systeme infiltriert, oft durch ungepatchte oder zuvor unbekannte Schwachstellen.

Die VR China ist nicht allein in ihren Versuchen, andere Länder zu destabilisieren. Russische Bedrohungsakteure wie Sandworm (GRU Unit 74455) und APT29 (Cozy Bear, Midnight Blizzard) verfügen über Infrastrukturunternehmen in vielen westlichen Ländern. Sandworm scheint seine Bemühungen auf die Ukraine zu konzentrieren, während APT29 globale Angriffe durchführt.

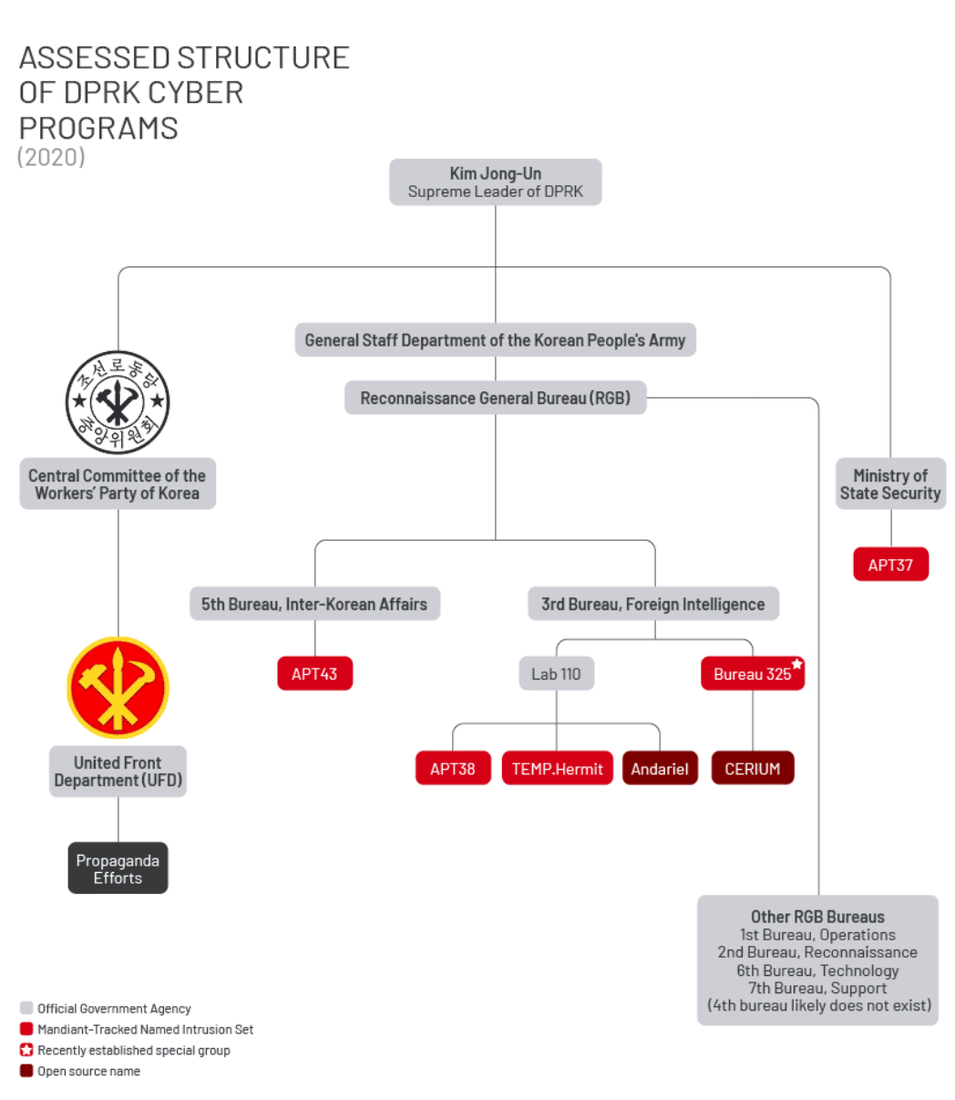

Mehrere Gruppen, die mit der Demokratischen Volksrepublik Korea (DVRK, Nordkorea) verbunden sind, wurden in Angriffe auf US-Kommunikationssysteme verwickelt. Threat-Gruppen wie Andariel (APT45), Kimsuky (APT43) und Lazarus Group haben die kritische Infrastruktur der USA infiltriert, um das nordkoreanische Regime zu unterstützen. Die Forscher von Mandiant haben diese Darstellung der Beziehungen zwischen den Bedrohungsakteuren der DVRK und dem Kim Jong-Un-Regime veröffentlicht:

Alle diese Gruppen sind durch Spionage, strategische Positionierung und finanziellen Gewinn motiviert. Es ist schwierig, den durch diese Angriffe verursachten Schaden zu berechnen, aber wir wissen, dass es erhebliche finanzielle Verluste und die Offenlegung sensibler Daten gibt. Es hat auch betriebliche Störungen gegeben, die die Kosten über den Bereich der Vorfallwiederherstellung hinaus erhöhen.

Anleitung für Betreiber von Kommunikationssystemen

Betreiber der Kommunikationsinfrastruktur sollten diese bewährten Praktiken und Verfahren befolgen:

- Netzwerksegmentierung, um laterale Bewegungen zu begrenzen und kritische Systeme sowie sensible Daten zu isolieren.

- Starke Authentifizierungsmethoden, die darauf ausgelegt sind, Phishing und andere auf Zugangsdaten basierende Angriffe abzuwehren.

- Deaktivieren Sie alle nicht benötigten Dienste und Protokolle auf Netzwerkgeräten, halten Sie die Betriebssystemversionen auf dem neuesten Stand und wenden Sie umgehend Sicherheits-Patches an.

- Schulen Sie Ihre Mitarbeiter in den besten Praktiken der Cybersecurity, einschließlich der Erkennung von Phishing-Versuchen und der Bedeutung der Einhaltung der Security-Verfahren des Unternehmens.

- Entwickeln Sie einen Incident-Response-Plan und führen Sie regelmäßige Security-Bewertungen durch.

- Bewerten und überwachen Sie die Security-Praktiken von Anbietern und Lieferanten, um Risiken im Zusammenhang mit dem Zugriff Dritter auf Systeme und Daten zu mindern.

Richtlinien für die Öffentlichkeit

Eine der wichtigsten Aufgaben der Öffentlichkeit ist es, Zugangsdaten und Identität zu schützen. Verwenden Sie starke Passwörter und MFA, seien Sie vorsichtig bei Phishing-Versuchen und verdächtigen Links oder Downloads und seien Sie achtsam beim Teilen persönlicher Informationen in sozialen Medien. Die Nutzung sicherer WLAN-Verbindungen und der Schutz des Zugriffs auf persönliche Geräte sind ebenfalls entscheidende Maßnahmen.

Es lässt sich nicht leugnen, dass kritische Infrastrukturen eine Frage der nationalen Sicherheit darstellen. Jeder Betreiber dieser Systeme muss eine Kultur des Sicherheitsbewusstseins fördern und eine gute Cyberhygiene praktizieren. Es ist auch wichtig, dass die Stakeholder ihre Partnerschaften und andere Unterstützungssysteme nutzen. Wir können die Kommunikationsinfrastruktur nicht ordnungsgemäß ohne einen kooperativen Ansatz, der Regierung, Industrie und Öffentlichkeit einbezieht, sichern.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.