KI-gestützte E-Mail-Security: Wie KI die integrierte Cloud-E-Mail-Sicherheit verbessert

Barracuda hat kürzlich neue E-Mail-Schutz-Pläne eingeführt, die es Kunden ermöglichen, ihre E-Mail-Umgebungen vollständig mit auf ihre spezifischen Bedürfnisse zugeschnittenem Schutz zu verteidigen. Unser erster Beitrag in dieser Serie definierte und erklärte die Komponenten, die zur Abwehr moderner Bedrohungen erforderlich sind. In diesem Beitrag werden wir die integrierte Cloud-E-Mail-Sicherheit (ICES) untersuchen, wie sie funktioniert und warum sie eine Kernkomponente der Cybersecurity ist.

Was ist integrierte Cloud-E-Mail-Sicherheit?

Integrierte Cloud-E-Mail-Sicherheit (ICES) ist ein umfassender, cloud-nativer Ansatz für E-Mail-Schutz. Eine ICES-Lösung lässt sich nahtlos mithilfe von APIs in Plattformen wie Microsoft 365 integrieren und ermöglicht einen reibungslosen Zugriff auf E-Mail-Verkehr, Benutzerverhalten und historische Daten. Im Gegensatz zu herkömmlichen Gateways lässt sich ICES integrieren, ohne MX-Einträge zu ändern oder den E-Mail-Fluss zu unterbrechen. Außerdem bietet es Echtzeitanalyse und Abwehr gegen komplexe E-Mail-Bedrohungen. Dieser API-basierte Ansatz gewährleistet eine schnelle Bereitstellung und bietet kontinuierlichen Schutz, indem er vorhandene oder native E-Mail-Sicherheitslösungen neben den fortschrittlichen Erkennungsfunktionen von ICES nutzt.

Gartner hat ICES in seinem Market-Guide-for-Email-Security 2021 als eine API-basierte Integration mit einem Cloud-E-Mail-Anbieter definiert, die über das Stoppen bekannter E-Mail-Angriffe hinausgeht. Analysten stellten fest, dass diese API-Integration einige neue Vorteile bot:

- ICES-Lösungen arbeiten mit dem nativen E-Mail-Schutz zusammen und ermöglichen es Unternehmen, vorhandene Abwehrmaßnahmen zu erweitern, anstatt sie zu ersetzen.

- Die API-Integration erleichtert die Bereitstellung, da es nicht erforderlich ist, E-Mails umzuleiten oder MX-Einträge neu zu konfigurieren.

- Unternehmen können API-Integrationen nutzen, um E-Mail-Bedrohungsdaten in andere Sicherheitssysteme zu integrieren. Zum Beispiel können Extended-Detection-and-Response (XDR) und Security Information and Event Management (SIEM) die E-Mail-Daten verarbeiten und einen besseren Einblick in die Sicherheitslage des Unternehmens gewähren.

ICES war die Security-Antwort auf das exponentielle Wachstum von E-Mail-Angriffen und die rasante Zunahme der Nutzung von Cloud-E-Mail. Mit einer echten ICES-Lösung haben Unternehmen tiefgehende Einblicke in die E-Mail-Kommunikation und einen Echtzeitschutz gegen Advanced-Threats.

Die Rolle der künstlichen Intelligenz (KI) im ICES

Maschinelles Lernen (ML): Ermöglicht dem ICES-System, aus Erfahrungen zu lernen und sich zu verbessern, ohne explizit programmiert zu werden.

ML-Algorithmen analysieren kontinuierlich den E-Mail-Verkehr und riesige Datenmengen, lernen aus Mustern und Verhaltensweisen und ermöglichen sowohl eine proaktive als auch adaptive Bedrohungserkennung in Echtzeit.

Natural-Language-Processing (NLP): Analysiert E-Mail-Inhalte auf linguistische Bedrohungsindikatoren.

NLP ermöglicht es Maschinen, menschliche Sprache zu verstehen, zu interpretieren und darauf zu reagieren. Diese KI-Schicht analysiert die Textdaten im E-Mail-Inhalt auf Anzeichen wie bösartige Sprache, verdächtige Schlüsselwörter und grammatikalische Unstimmigkeiten. Zum Beispiel werden Sprachmuster untersucht, die auf Dringlichkeit oder Angst hinweisen, was bei Phishing-E-Mails üblich ist, oder es werden Anfragen für sensible Informationen oder Finanztransaktionen markiert.

Analyse sozialer Netzwerke: Bewertet den Kontext der Kommunikation im gesamten Unternehmen.

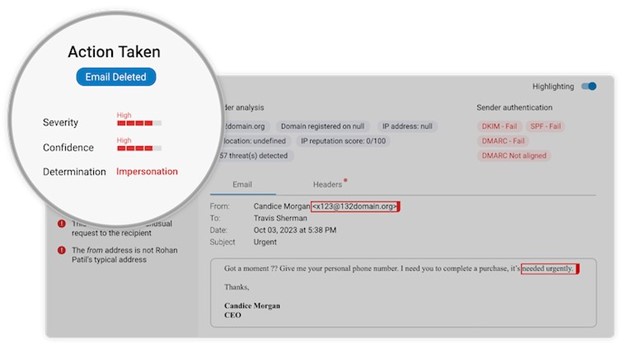

Es werden die Interaktionen zwischen den Nutzern beobachtet und Beziehungs- und Kommunikationskarten des Netzwerks erstellt. Diese Karten ermöglichen es dem System, einflussreiche Benutzer zu identifizieren und die normalen E-Mail-Dynamiken des Netzwerks zu verstehen. Durch die Zuordnung „wer mit wem spricht“ erkennt ML Versuche von Identitätsmissbrauch oder abnormale Kommunikation. Beispielsweise wird eine E-Mail, die angeblich von einem CEO stammt, aber von einer Domain gesendet wurde, die normalerweise nicht mit der Führungskraft in Verbindung gebracht wird, als potenzieller Fraud gekennzeichnet.

Verhaltensanalyse und Anomalieerkennung: Überwacht Benutzeraktionen auf verdächtige Muster, die bösartige Absichten vorhersagen können.

Verhaltensanalysen überwachen kontinuierlich Benutzerdaten wie Anmeldezeiten, Gerätenutzung und E-Mail-Interaktionen. Diese Daten werden verwendet, um die normalen Muster des Benutzerverhaltens zu ermitteln. Die kontinuierliche Überwachung ermöglicht es dem System, ungewöhnliche Aktivitäten zu erkennen, sobald sie auftreten.

Adaptive-Security: ICES lernt kontinuierlich aus neuen Bedrohungen und passt seine Erkennungsalgorithmen an, um den Schutz vor sich entwickelnden Angriffsvektoren und neuen Bedrohungen zu gewährleisten.

Vorteile von ICES

Advanced-Threat-Protection: ICES setzt fortschrittliche Technologien ein, um ausgeklügelte Bedrohungen wie Identitätsmissbrauch, Phishing oder Business-Email-Compromise (BEC) zu identifizieren und zu neutralisieren, die herkömmliche Sicherheitsmaßnahmen oft umgehen. Durch die direkte Integration mit Cloud-E-Mail-Plattformen kann ICES Bedrohungen im eingehenden, ausgehenden und internen E-Mail-Verkehr erkennen. Dieser umfassende Schutz gewährleistet, dass Unternehmen den Angreifern selbst bei immer komplexer werdenden Bedrohungen immer einen Schritt voraus bleiben.

Vereinfachte Bereitstellung und Management: Traditionelle E-Mail-Sicherheitslösungen erfordern oft komplexe Konfigurationen, wie das Ändern von MX-Einträgen. ICES beseitigt diese Komplexität, da die API-Integration es ICES ermöglicht, direkt mit Cloud-E-Mail-Plattformen zu verbinden. Die Bereitstellung ist schnell und einfach, und der Schutz beginnt sofort, ohne dass Sie MX-Einträge neu konfigurieren müssen.

Kontinuierliche Verbesserung: ICES verwendet verschiedene Arten von KI, um aus neuen Bedrohungen zu lernen und die Algorithmen zur Bedrohungserkennung zu optimieren. Dies gewährleistet den Schutz vor sich entwickelnden Angriffsvektoren und aufkommenden Bedrohungen. Für IT-Teams bedeutet dies weniger Zeitaufwand für manuelle Feinabstimmung und Wartung und mehr Vertrauen in die dauerhafte Wirksamkeit ihrer E-Mail Security.

Von ICES erkannte Bedrohungen

Phishing und Spear-Phishing: ICES-Lösungen können subtile Indikatoren für diese Bedrohungen erkennen, selbst wenn kein bösartiger Link oder Anhang vorhanden ist.

Business-Email-Compromise (BEC): ICES identifiziert und verhindert Angreifer, die sich als Führungskräfte oder vertrauenswürdige Quellen auszugeben versuchen.

Account-Takeover: ICES nutzt seine etablierten Basiswerte, um anomales Verhalten und andere Indikatoren eines kompromittierten Kontos zu erkennen und zu kennzeichnen.

Social-Engineering-Angriffe: Manipulative Methoden werden erkannt und markiert, und E-Mail-Nutzer werden umgehend vor potenziellen Risiken gewarnt.

Phishing mit Zugangsdaten: ICES blockiert automatisch zielgerichtete Phishing-E-Mails, die versuchen, Mitarbeiter-Passwörter zu stehlen.

Insider-Bedrohungen: ICES erkennt unregelmäßige Kommunikation sowie verdächtiges Nutzerverhalten. Diese Unregelmäßigkeiten können auf bösartige oder unbeabsichtigte Insider-Bedrohungen hindeuten.

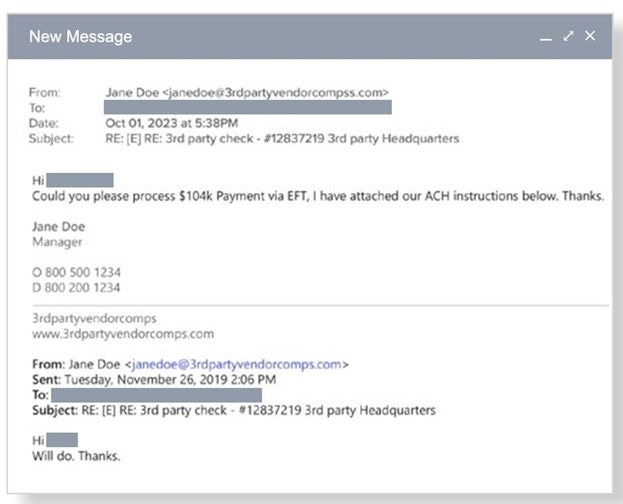

Rechnungs-Fraud: ICES erkennt Unregelmäßigkeiten in der Finanzkommunikation und unterbindet diese Betrugsmasche.

Die Zukunft der E-Mail-Sicherheit mit ICES.

ICES ist mehr als nur ein E-Mail-Verteidigungssystem; es ist eine proaktive und anpassungsfähige Lösung, die darauf ausgelegt ist, mit der sich ständig verändernden Landschaft Schritt zu halten. Durch nahtlose Integration, fortschrittliches maschinelles Lernen und kontinuierliches Lernen ermöglicht ICES es Unternehmen, Cyberkriminellen einen Schritt voraus zu sein.

Da E-Mail-Bedrohungen immer ausgefeilter werden, wird sich die Rolle von ICES erweitern, wobei zukünftige Fortschritte wahrscheinlich noch tiefere KI-gestützte Erkenntnisse, prädiktive Analysen und eine engere Integration im gesamten Security-Stack umfassen werden. Unternehmen, die heute in ICES investieren, sichern ihre aktuellen Umgebungen und bereiten sich auf die Herausforderungen von morgen vor.

Erfahren Sie, wie Barracuda Impersonation Protection, eine integrierte Cloud-E-Mail-Sicherheit, Ihnen helfen kann.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.