Zusammenfassung des Incidents

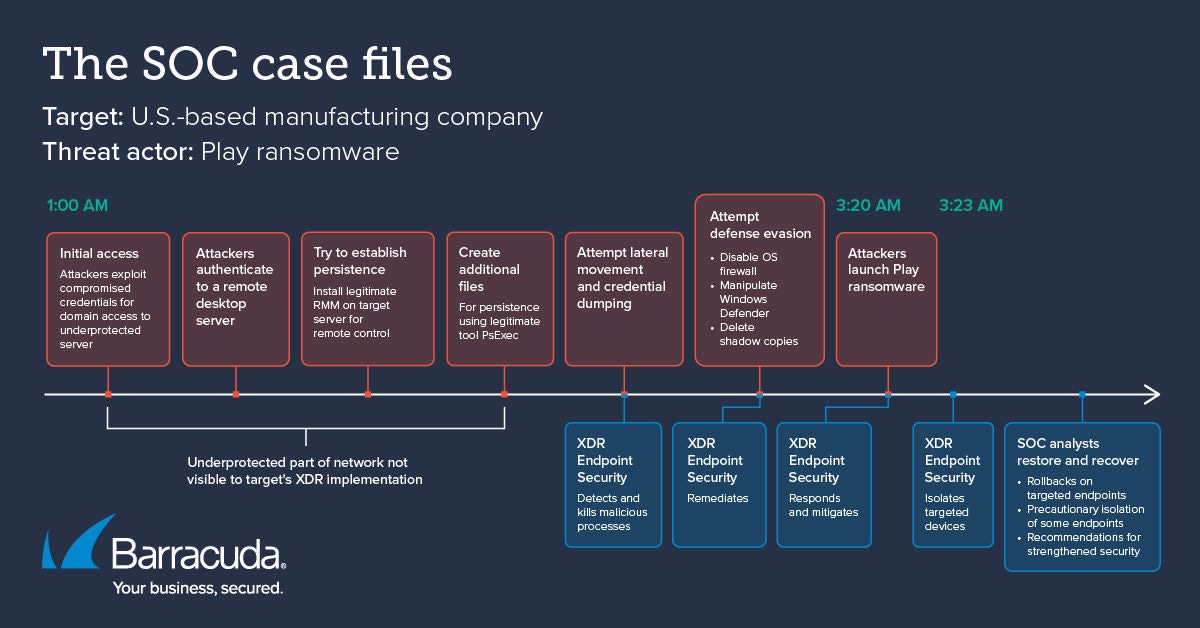

- Ein in den USA ansässiges Produktionsunternehmen wurde kürzlich in den frühen Morgenstunden von der Play-Ransomware-Gruppe angegriffen

- Die Angreifer drangen um 1:00 Uhr morgens in einen unzureichend geschützten Domänencontroller ein

- Um 3:20 Uhr versuchte die Bande, die Ransomware auszuführen. Sie zielte auf mehrere Endpunkte ab, die vom Security Operations Center (SOC) überwacht wurden.

- Das SOC identifizierte den Angriff, alarmierte den Kunden und ergriff automatische Reaktionsmaßnahmen.

- Um 3:23 Uhr waren die Angreifer blockiert und aus dem Netzwerk ausgesperrt.

Das SOC ist Teil von Barracuda Managed XDR, einem erweiterten Sichtbarkeits-, Erkennungs- und Reaktionsdienst (XDR), der Kunden rund um die Uhr von Menschen und KI gesteuerte Dienste zur Bedrohungserkennung, -analyse und -minderung zum Schutz vor komplexen Bedrohungen bietet.

Wie der Angriff ablief

Der Angriff fand an einem Dienstagabend im Oktober statt

- Gegen 1:00 Uhr begannen die hochentwickelten Bedrohungsakteure mit ihrem Angriff. Zunächst nutzten sie kompromittierte Zugangsdaten für ein Domänenadministratorkonto, mit denen sie sich bei einem ungeschützten Remote-Desktop-Server authentifizieren konnten, von dem aus sie die gesamte Operation durchführen wollten.

- Das Ziel verfügte nicht über XDR-Serversicherheit, sodass eine Lücke in den Überwachungsfunktionen entstand, die anomale Aktivitäten auf dem Domänencontroller gleich zu Beginn des Angriffs hätte erkennen können.

Der Hauptangriff

- Die Angreifer versuchten daraufhin, Persistenz zu etablieren. Dazu installierten sie eine legitime RMM-(Remote Monitoring and Management-)Anwendung auf dem Zielserver, damit sie den Host aus der Ferne steuern konnten.

- Als Nächstes wendeten die Angreifer eine LOLT-Taktik an, indem sie PsExec verwendeten, ein natives Windows-Tool, das häufig von Bedrohungsakteuren missbraucht wird. Die Gruppe verwendete PsExec, um zusätzliche Dateien zu erstellen, die für die Persistenz verwendet werden sollten.

- Anschließend versuchten die Täter, die Registrierung abzufragen, um den SysKey zu erhalten und so Credential Dumping und Lateral Movement durchzuführen. XDR Endpoint Security erkannte die Aktivität und beendete erfolgreich den Angriff.

- Danach versuchten die Angreifer, sich der Verteidigung zu entziehen, indem sie die Betriebssystem-Firewall deaktivierten, Windows Defender manipulierten und versuchten, Schattenkopien zu löschen. All dies wurde ebenfalls von XDR Endpoint Security behoben.

- Schließlich versuchten die Angreifer um 3:20 Uhr, die Play-Ransomware auszuführen, um mehrere Assets zu verschlüsseln. XDR Endpoint Security konnte die Ransomware schnell eindämmen.

- Um 3:23 Uhr waren die angegriffenen Endpunkte vom Netzwerk isoliert und der Angriff war fehlgeschlagen.

Wiederherstellen

- Der SentinelOne-Agent von XDR Endpoint Security hat die bösartigen Prozesse und Dateien während des gesamten Angriffszyklus beendet, unter Quarantäne gestellt und entschärft.

- Die benutzerdefinierten Storyline Active Response-(STAR-)Regeln, die von den SOC-Ingenieuren von Barracuda entwickelt wurden, erkannten effektiv die Dateimanipulation, die einen Verschlüsselungsversuch signalisierte, und ergriffen Reaktionsmaßnahmen, um die Zielendpunkte zu isolieren.

- Die SOC-Analysten von Barracuda, die rund um die Uhr im Einsatz sind, ergriffen Maßnahmen, um vorsichtshalber alle weiteren Endpunkte zu isolieren, an denen verdächtige Aktivitäten beobachtet wurden.

- Das SOC gab außerdem Rollback-Befehle aus, um die Zielendpunkte in ihren vorherigen Zustand vor dem Auftreten der Bedrohungen zurückzusetzen.

- Das SOC analysierte die Ereignisse, erstellte eine Zeitleiste und identifizierte wichtige Artefakte, darunter das kompromittierte Administratorkonto, den gehackten Server und die Kommunikation mit einer bösartigen IP.

- Das SOC lieferte der Organisation wichtige Empfehlungen, die ihr dabei helfen sollen, die Security ihrer Umgebung zu stärken.

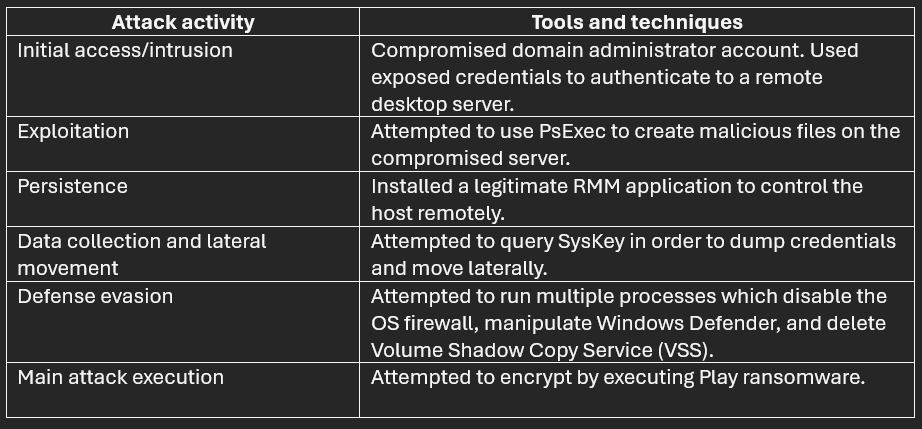

Die wichtigsten Werkzeuge und Techniken, die beim Angriff verwendet wurden

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.