Sichern Sie Ihr Unternehmen mit Frameworks, Funktionen und Stufen

Die Regierungen der Vereinigten Staaten und anderer Länder bieten Cybersecurity-Leitlinien an, die für jede Art und Größe von Unternehmen angepasst werden können. Eine der besten Ressourcen, die Sie in Ihrer eigenen Security-Strategie einsetzen können, ist das Cybersecurity-Framework, das vom National Institute of Standards and Technology (NIST) entwickelt wurde. NIST ist eine dem US-Handelsministerium unterstellte Behörde, deren Aufgabe darin besteht, „die Innovation und industrielle Wettbewerbsfähigkeit der USA zu fördern“. Sie können hier weitere Einzelheiten über den Zweck und die Abläufe des NIST erfahren.

Zu den wichtigsten Entwicklungen des NIST gehören die Rahmenwerke, die Unternehmen in verschiedenen Aspekten der Cybersecurity und des Risikomanagements als Orientierungshilfe dienen. Es gibt verschiedene Frameworks hinsichtlich Risikomanagement, Datenschutz, künstliche Intelligenz (KI) und sichere Software. In diesem Beitrag sehen wir uns das NIST Cybersecurity Framework an und wie es für den Schutz Ihres Unternehmens dienen kann.

NIST Cybersecurity Framework (CSF) und Funktionen

NIST CSF 1.0 wurde 2014 veröffentlicht und 2018 auf CSF 1.1 aktualisiert. Vier Jahre später begann NIST die Arbeit am CSF 2.0.

Die Framework-Entwicklung umfasst mehrere Schritte, einschließlich der Bitte um öffentliche Kommentare. Diese Aktualisierungen des CSF tragen der Tatsache Rechnung, dass sich Cybersecurity und das Bedrohungsumfeld ständig weiterentwickeln und die Standards damit Schritt halten müssen.

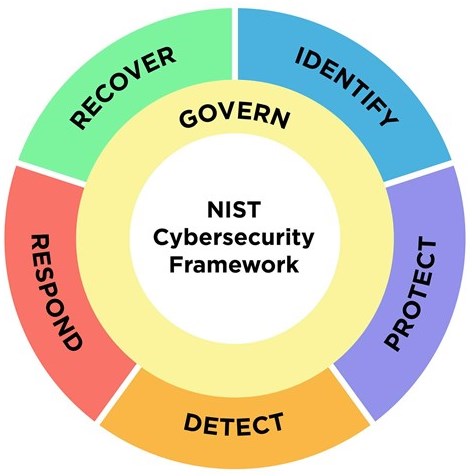

Das CSF des NIST skizziert bewährte Vorgehensweisen, um Unternehmen bei der Entscheidung zu helfen, worauf sie ihre Zeit und ihr Geld in der Cybersecurity konzentrieren sollten. Dem NIST zufolge hilft das Framework Unternehmen, „ihr Cybersecurity-Risiko besser zu verstehen, zu verwalten und zu reduzieren und ihre Netzwerke und Daten zu schützen.“ NIST-Frameworks sollen einen umfassenden Ansatz zur Verwaltung und Reduzierung der mit dem Thema verbundenen Risiken bieten. Der CSF tut dies, indem er sechs Funktionen oder Säulen innerhalb des Frameworks definiert. Die Begriffe „Säule“ und „Funktion“ werden synonym verwendet. Seien Sie also nicht überrascht, wenn Sie in verschiedenen Quellen eine uneinheitliche Verwendung dieser Begriffe feststellen. NIST verwendet den Begriff „Funktion“, so wie wir.

- Regeln: Diese Funktion wurde in CSF 2.0 hinzugefügt und konzentriert sich auf die Cybersecurity-Governance und deren Ausrichtung auf die Geschäftsziele. Hierzu gehören Aspekte wie der organisatorische Kontext, das Risikomanagement der Cybersecurity-Lieferkette, die Aufsicht und mehr. CSF 2.0 behält die bisherigen fünf Säulen und Cybersecurity-Ziele bei, erweitert aber den Anwendungsbereich des Frameworks. Darüber hinaus enthält es Hinweise zur Integration mit anderen Frameworks, beispielsweise zum Datenschutz und Risikomanagement.

- Identifizieren: Diese Funktion legt den Grundstein für eine umfassende Security-Strategie, denn sie erkennt an, dass man nicht etwas schützen kann, von dem man nicht weiß, dass es existiert. Man muss das Cybersecurity-Umfeld und die damit verbundenen Risiken verstehen, bevor man sie verwalten kann. Dieser Teil des Frameworks steht in Verbindung mit dem Asset Management, der Analyse des Geschäftsumfelds, der Unternehmensführung, der Risikobewertung und der Risikomanagementstrategie.

- Schützen: Dieser Teil des Frameworks hilft Unternehmen zu verstehen, wie sie die Abwehrmechanismen einsetzen können, um Vorfälle zu verhindern und die Bereitstellung kritischer Dienste zu gewährleisten. Diese Funktion umfasst Zutrittskontrolle, Sensibilisierung und Schulung, Datensicherheit, Prozesse und Verfahren zum Informationsschutz, Wartung und Schutztechnik. Die Risikominderung beruht auf den in der vorherigen Funktion festgelegten Ausgangswerten.

- Erkennen: Diese Funktion stellt sicher, dass Cybersecurity-Ereignisse rechtzeitig entdeckt und identifiziert werden. Bei diesen Ereignissen kann es sich um Datenlecks, bösartige Angriffe, Systemausfälle und Mitarbeiterfehler handeln, die zu Insider-Bedrohungen werden. Die Arbeit hier umfasst kontinuierliche Security-Überwachung, Prozesse zur Erkennung von Ereignissen und die schnelle Identifizierung von Anomalien und Cybersecurity-Ereignissen.

- Reagieren: Diese Funktion hilft Unternehmen bei der Erstellung von Aktionsplänen für Reaktion, Schadensbegrenzung und Geschäftskontinuität. Hierbei stehen eine schnelle Eindämmung und Lösung im Fokus. Diese Funktion umfasst Reaktionsplanung, Kommunikation, Analyse und Schadensbegrenzung. Diese Aktionspläne werden regelmäßig bewertet und sollten sich im Laufe der Zeit verbessern, wenn Erfahrungen und neue Informationen in den Plan einfließen.

- Wiederherstellen: Dies ist sowohl eine reaktive als auch eine proaktive Funktion. Das Hauptaugenmerk liegt hier in der Regel auf der Wiederherstellung des normalen Betriebs, der Gewährleistung der Geschäftskontinuität und dem Bereitstellen von Patches, Aktualisierungen oder anderen „Reparaturen“. Der proaktive Teil besteht darin, den Vorfall zu überprüfen und die daraus gezogenen Lehren gegebenenfalls in die allgemeine Security-Strategie zu integrieren. Diese Nachbereitung ist nicht so dringlich wie die Wiederherstellung, aber sie ist genauso wichtig. Diese Informationen helfen dem Unternehmen, Lücken in der Security zu schließen und seine Widerstandsfähigkeit gegen zukünftige Angriffe zu stärken.

CSF-Funktionsstufen

Jede dieser Funktionen hat vier Implementierungsstufen, die eine Organisation in den sechs Funktionen des CSF erreichen kann. Diese Stufen helfen Unternehmen dabei, ihre Cybersecurity-Praktiken zu bewerten und Ziele für Verbesserungen festzulegen. Die Stufen entsprechen auch einem der Hauptziele des NIST, nämlich den verschiedenen Branchen und Unternehmen eine gemeinsame Sprache zu ermöglichen, wenn es um Standards und Messungen geht. In diesem Fall können die Stufen innerhalb jeder Funktion des CSF verwendet werden, um die Sicherheitslage eines Unternehmens bei Bedarf genauer an Stakeholder und andere Parteien zu kommunizieren.

Hier ein kurzer Überblick über die vier Stufen innerhalb jeder der sechs Funktionen:

- Stufe 1: Teilweise Ansätze und Ad-hoc-Ansätze, die ein grundlegendes Verständnis und Management von Cybersecurity-Risiken bieten. Es gibt nur begrenzte Kontrollen und Governance-Praktiken, aber es besteht ein aufkeimendes Bewusstsein für das Security-Risiko des Unternehmens.

- Stufe 2: Risikoinformierte, aber uneinheitliche Praktiken und Kontrollen. Das Unternehmen hat auf dieser Ebene ein größeres Risikobewusstsein und eine höhere Priorisierung. Die interne Zusammenarbeit ist inkonsistent, die Praktiken zum Risikomanagement werden jedoch vom Management genehmigt.

- Stufe 3: Es sind wiederholbare und definierte Prozesse vorhanden, standardisierte Kontrollen werden eingesetzt und verwaltet. Das Unternehmen verfügt über formelle Cybersecurity-Richtlinien, die regelmäßig überprüft und auf der Grundlage von Änderungen in der Bedrohungslandschaft aktualisiert werden. Es gibt eine konsistente Kommunikation zum Thema Cybersecurity und Risikomanagement.

- Stufe 4: Anpassungsfähige und hochintegrierte Security-Praktiken werden im gesamten Unternehmen eingesetzt und durch Feedback-Schleifen kontinuierlich verbessert. Diese Stufe beschreibt ein Unternehmen mit einer Kultur des Sicherheitsbewusstseins, die einen proaktiven und kooperativen Ansatz beim Risikomanagement unterstützt.

Veranschaulichen wir uns die Unterschiede zwischen diesen Stufen, indem wir uns die E-Mail-Sicherheitstechnologien ansehen, die auf jeder Stufe vorherrschen:

- Stufe 1: Grundlegende Spamfilterung, die Benutzer vor Nachrichten schützt, bei denen es sich offensichtlich um Spam handelt.

- Stufe 2: Anti-Phishing-Lösungen, die komplexere E-Mail-Bedrohungen erkennen.

- Stufe 3: Ein sicheres E-Mail-Gateway (SEG), das umfassenden E-Mail-Schutz bietet.

- Stufe 4: Fortschrittliche KI-Lösungen, die vor Advanced Threats und neuen Bedrohungen schützen.

Dies ist ein einfaches Beispiel, das zeigt, wie die Sicherheitslösungen und -dienste die verschiedenen Stufen durchlaufen. Die Organisation der Stufe 4 ist in ihrem Ansatz zur Cybersecurity am proaktivsten, anpassungsfähigsten und führungsorientiertesten.

CSF Tier 4 und Barracuda Managed XDR

Barracuda Managed XDR ist eine skalierbare, kostengünstige Lösung, die Ihnen dabei helfen kann, in allen sechs CSF 2.0-Funktionen Stufe 4 zu erreichen. Dabei handelt es sich um eine erweiterte Erkennungs- und Reaktionslösung, die mehrere Optionen für Abdeckung und Sichtbarkeit bietet, kombiniert mit einem 24/7 von Sicherheitsexperten besetzten Security Operations Center (SOC). Die folgende Tabelle zeigt, wie sich Barracuda Managed XDR an der Stufe 4 (Adaptiv) des NIST CSF 2.0 ausrichtet:

NIST CSF 2.0-Funktion |

Barracuda Managed XDR Stufe 4 (adaptive) Funktionen |

Regeln |

- Zentrale Sichtbarkeit über mehrere Angriffsflächen über das XDR Dashboard - Anpassbare Berichte zum Nachweis des Servicewerts und der Compliance - Über 40 integrierte Datenquellen für eine umfassende Bedrohungserkennung und -steuerung |

Identifizieren |

- Zentralisierte und korrelierte Angriffstelemetrie über Endpunkte, Server, Netzwerke, Cloud-Dienste und E-Mail - Asset-Datenerfassung für vollständige Perspektive und Kontext - Kontinuierliche Überwachung und regelmäßige Scans, um Netzwerke sauber und konform zu halten |

Schützen |

- Mehrschichtige Defense-in-Depth-Strategie mit mehreren Security-Ebenen - In verschiedene Sicherheitslösungen zum zentralen Schutz wichtiger Angriffsflächen integrierbar - Bietet erweiterte Schutzfunktionen wie Zugriffskontrollen und Endpunktschutz |

Erkennen |

- Echtzeit-Bedrohungsüberwachung 24/7 an 365 Tagen im Jahr durch dedizierte SOC-Teams - KI-gestützte Analyse-Engine für ausgefeilte Bedrohungserkennung - Proprietäre Erkennungen, die dem MITRE ATT&CK-Framework zugeordnet sind - Überwachung von Advanced Threats wie Account Takeover und Ransomware |

Reagieren |

- Automatisierte Bedrohungseindämmung und verbindliche Anweisungen zur Behebung - Direkter Zugang zum SOC-Team für sofortige Reaktion - Funktionen für Sicherheitsorchestrierung, -automatisierung und -reaktion (SOAR) - Schnelle Incident Response, Verkürzung der Lösungszeit von Wochen auf Stunden |

Wiederherstellung |

- Unterstützt robuste Backup- und Recovery-Pläne - Ermöglicht kontinuierliche Verbesserungen auf der Grundlage gewonnener Erkenntnisse - Bietet Anleitungen zur Erfüllung von Compliance- und Cyberversicherungsanforderungen - Ermöglicht die schnelle Wiederherstellung von Diensten nach Vorfällen |

Quellen: NIST CSF 2.0 und Barracuda Managed XDR

Auf der Barracuda-Website erfahren Sie mehr über Barracuda Managed XDR, Sie können aber auch unser neues E-Book herunterladen oder eine Demonstration vereinbaren. Außerdem stehen Ihnen diese kostenlosen Webinare-on-Demand zur Ansicht zur Verfügung:

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.