Change Healthcare und RansomHub definieren doppelte Erpressung neu

Letzten Monat haben wir über den russischen Bedrohungsakteur ALPHV/BlackCat gesprochen, eine Ransomware-as-a-Service (RaaS)-Gruppe, die nach Erhalt einer Lösegeldzahlung von 22 Millionen US-Dollar von Change Healthcare untertauchte. Heute sehen wir uns an, was seitdem passiert ist.

Beginnen wir mit einigen Hintergrundinformationen. Der Angriff auf Change Healthcare war regelmäßig in den Nachrichten, seit er am 21. Februar 2024 bekannt gemacht wurde. Change Healthcare hat in der gesamten Gesundheitsbranche eine erhebliche Präsenz und stellt an vielen verschiedenen Orten eine einzelne Schwachstelle dar.

Change Healthcare ist eine Technologieeinheit innerhalb des Optum Insight-Geschäftsbereichs der UnitedHealth Group. Optum bietet eine Vielzahl von Lösungen für Unternehmen im Gesundheitswesen, Krankenversicherer und Apotheken. Bevor es 2022 mit Optum fusionierte, war Change Healthcare ein börsennotiertes Unternehmen, das Daten- und Analyselösungen für Organisationen des Gesundheitsweisen anbot. Als es im Februar 2024 angegriffen wurde, verfügte Change Healthcare über mehr als 100 Anwendungen zur Unterstützung von Gesundheits- und Wellnessdienstleistungen wie Apotheken, Krankenakten, Kliniken, Patientenbindung, Bezahlung und mehr. Mit diesem Lösungsportfolio ist Change Healthcare tief in einer Lieferkette verankert, die jedes Jahr Milliarden von Rezepten ausliefert. Das Unternehmen hat Zugriff auf die Krankenakten von etwa einem Drittel aller Patienten in den Vereinigten Staaten.

Der Angriff

Der Angriff wurde zwar am 21. Februar offengelegt, doch wir wissen nicht, wann die Systeme von Change Healthcare infiltriert worden waren. Es ist üblich, dass Angreifer das Netzwerk erkunden, Daten exfiltrieren und dauerhaften Fernzugriff einrichten, bevor sie den Ransomware-Verschlüsselungsangriff starten. Es ist unklar, wie und wann Bedrohungsakteure die Change Healthcare-Systeme infiltriert hatten, aber wir wissen, wie ALPHV bei früheren Angriffen vorgegangen ist:

Phase 1: Erster Zugriff und Fuß fassen (Tag 1–5). Der Bedrohungsakteur leitete den Angriff ein, indem er zunächst das Netzwerk eines Drittanbieters kompromittiert und einen lokalen Terminalserver im Netzwerk des Kunden als Ausgangspunkt für den Angriff nutzt.

Phase 2: Laterale Bewegung (Tag 6–20). Der Bedrohungsakteur nutzte verschiedene Techniken zur Remotecodeausführung sowie die Cobalt Strike-Plattform, um sich über RDP und Tunnelverbindungen seitlich zwischen den lokalen Domänen des Opfers und der Azure-Umgebung zu bewegen.

Phase 3: Datenexfiltration und zusätzliche laterale Bewegung (Tag 27–30). Mithilfe des Tools „Rclone“ exfiltrierte der Bedrohungsakteur eine große Menge an Daten von lokalen Servern zu einem Cloud-Dateispeicherdienst namens „Wasabi“.

Phase 4: Erpressungsversuche (Tag 30–45). Der Bedrohungsakteur überschwemmte das Opfer mit E-Mails, in denen er drohte, vertrauliche Informationen zu veröffentlichen, wenn kein Lösegeld gezahlt würde, wobei er den Umfang und die Sensibilität der gestohlenen Daten übertrieben darstellte.

Die Ransomware-Gruppe ALPHV/BlackCat hat Change Healthcare am 28. Februar auf ihrer Website für Datenlecks gelistet und behauptet, sechs Terabyte (6 TB) an Daten gestohlen zu haben, die „Tausenden von Gesundheitsdienstleistern, Versicherern, Apotheken usw.“ gehören. Der Eintrag wurde später am selben Tag entfernt, was viele zu Spekulationen veranlasste, dass Change Healthcare mit dem Bedrohungsakteur verhandelt hat.

Folgende Spekulationen schienen am 1. März bestätigt worden zu sein:

„Es gibt Beweise dafür, dass ein großer Betrag in dem von AlphaV gesteuerten Bitcoin-Wallet gelandet ist. Und dieser Partner bringt diese Adresse mit dem Angriff auf Change Healthcare in Verbindung. Es ist also wahrscheinlich, dass das Opfer das Lösegeld bezahlt hat.“

Das Lösegeld bezahlen

Change Healthcare hat die Zahlung des Lösegelds weder bestätigt noch abgestritten, und das ist wahrscheinlich die beste Vorgehensweise. Die Zahlung eines Lösegeldes ist ein heikles Rechtsproblem, da die USA Zahlungen an Bedrohungsakteure verbieten, die durch das Office of Foreign Assets Control (OFAC) sanktioniert werden. Die vom OFAC sanktionierten Ransomware-Kriminellen werden als Einzelpersonen und nicht als Gruppen von Bedrohungsakteuren aufgeführt. Den US-Behörden ist es egal, ob Sie wissen oder nicht, dass eine sanktionierte Person Teil der Gruppe ist, die das Lösegeld erhält.

Zudem wirft es ein schlechtes Licht auf ein Gesundheitsunternehmen, 22 Millionen Dollar an eine der aggressivsten und raffiniertesten Bedrohungen für den Gesundheitssektor zu zahlen. Man möchte nicht als Geldgeber für zukünftige Angriffe auf die eigenen Kunden und die Mitbewerber angesehen werden, auch wenn es sich bei der Transaktion um eine Erpressung handelt.

Jeder – von Bundesagenten über IT-Führungskräfte bis hin zu meiner Wenigkeit – wird Ihnen sagen, dass Sie niemals ein Lösegeld zahlen sollen. Sie können nicht sicher sein, dass der Entschlüsselungsschlüssel funktioniert, Sie können nicht sicher sein, dass gestohlene Daten zerstört werden, und Sie werden sich wahrscheinlich selbst zum Ziel zukünftiger Angriffe machen.

„Wenn Change gezahlt hat, ist das problematisch … Es zeigt, wie profitabel Angriffe auf das Gesundheitswesen sind. Ransomware-Banden sind äußerst berechenbar: Wenn sie einen bestimmten Sektor für lukrativ halten, werden sie ihn immer wieder angreifen.“

Change Healthcare war sich dessen zweifellos bewusst, fand aber dennoch einen Grund, zu zahlen. Es war wahrscheinlich einer oder mehrere der folgenden:

- Entschlüsselung und Wiederherstellung des Systems. Mit dem Lösegeld wurde ein Entschlüsselungsschlüssel bezahlt, der die Wiederherstellung erleichtern würde.

- Datenschutz: Change Healthcare hat dafür bezahlt, dass die 6 TB gestohlener Daten gelöscht und nicht verkauft werden.

- DDoS-Prävention: ALPHV/BlackCat hat in der Vergangenheit Distributed Denial of Service (DDoS)-Angriffe verwendet. Diese Bedrohung wurde möglicherweise zu dem Angriff hinzugefügt.

Die Lösegeldzahlung gab Change Healthcare Zeit, sich darauf zu konzentrieren, Kunden zu unterstützen und die Systeme wieder in den Normalzustand zu bringen, aber das Ransomware-Drama war noch nicht vorbei. Denn vergessen wir nicht: ALPHV war ein RaaS-Betreiber. Die Abonnenten – oder Partner – sind die Bedrohungsakteure, die die Ransomware installiert und die Daten des Opfers gestohlen haben. ALPHV stellte die Infrastruktur zur Verfügung, darunter die Verhandlungsseiten und das Zahlungssystem. Und als der große Zahltag in Höhe von 22 Millionen Dollar kam, ließ ALPHV seine Partner im Stich.

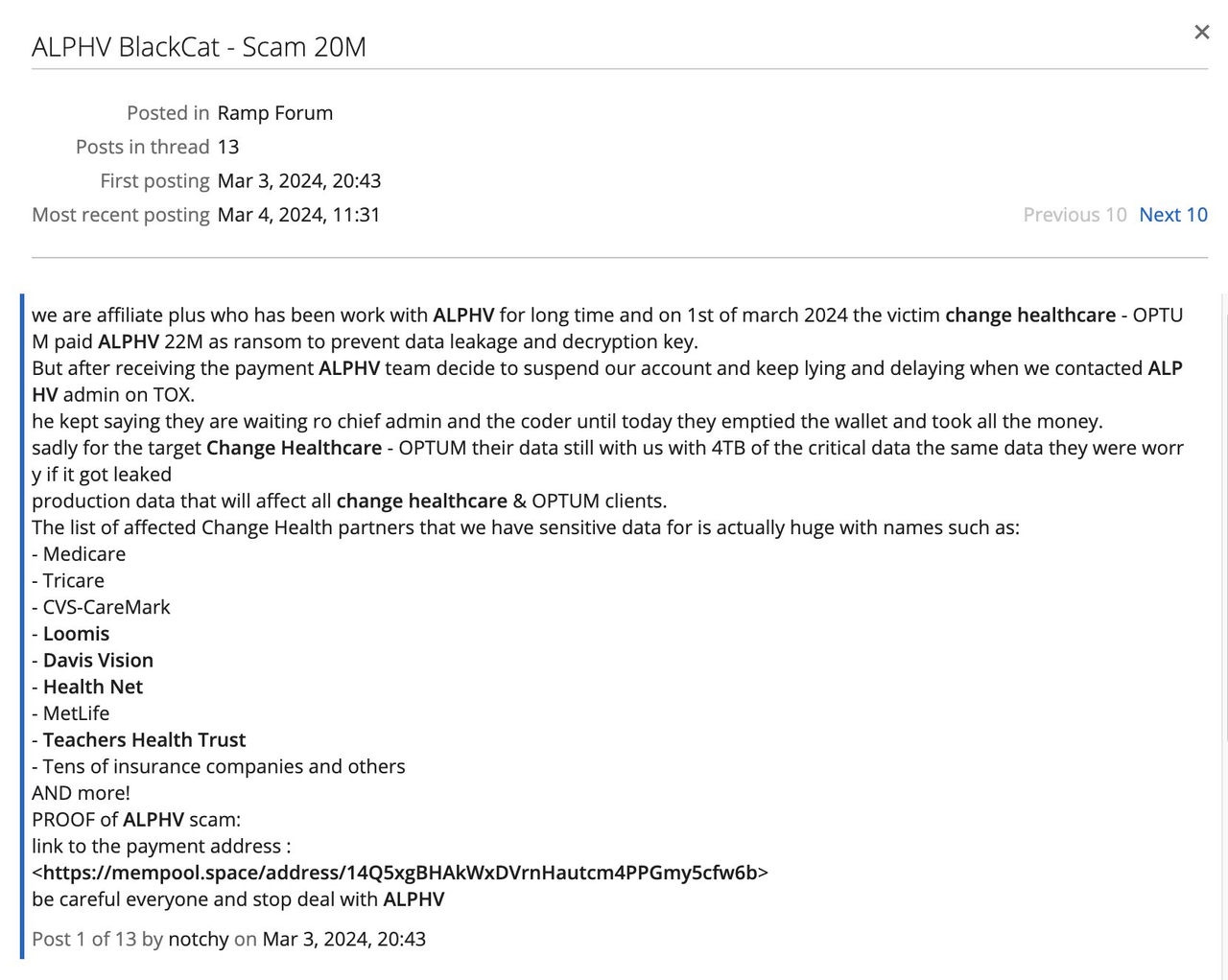

Gepostet wurde dies von „Notchy“, der behauptet, der Bedrohungsakteur zu sein, der Change Healthcare angegriffen hat. Er behauptet außerdem, im Besitz der bei dem Angriff gestohlenen Daten zu sein.

Während Notchy noch damit zu kämpfen hat, von seinem Mitbetrüger übers Ohr gezogen worden zu sein, begann ALPHV in aller Stille mit dem Waschen des Lösegelds:

„Nach Angaben des Blockchain-Informationsunternehmens TRM Labs wurden vor Kurzem Gelder aus Bitcoin-Wallets verschoben, die mit anderen Lösegeldzahlungen an ALPHV verbunden waren. Diese Gelder wurden an mehrere andere Adressen sowie durch einen Mixer überwiesen – ein Werkzeug, das zur Verschleierung von Transaktionen verwendet wird, die in einem öffentlichen Bestandsbuch nachverfolgt werden können.“

Und das bringt uns zum 7. April 2024.

RansomHub

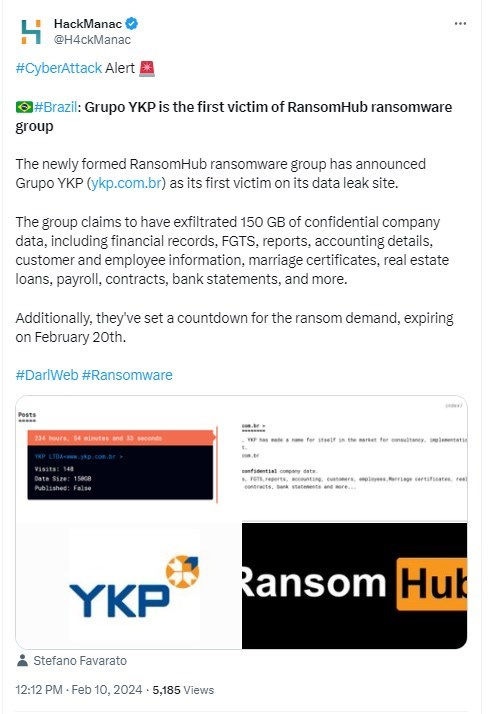

RansomHub ist eine RaaS-Gruppe, die erstmals im Februar in Erscheinung trat, als sie die Verantwortung für den Angriff auf YKP Brasilien übernahm. Seitdem hat sie Dutzende von Opfern gefordert, aber erst mit diesem Ereignis einen großen Medienrummel ausgelöst:

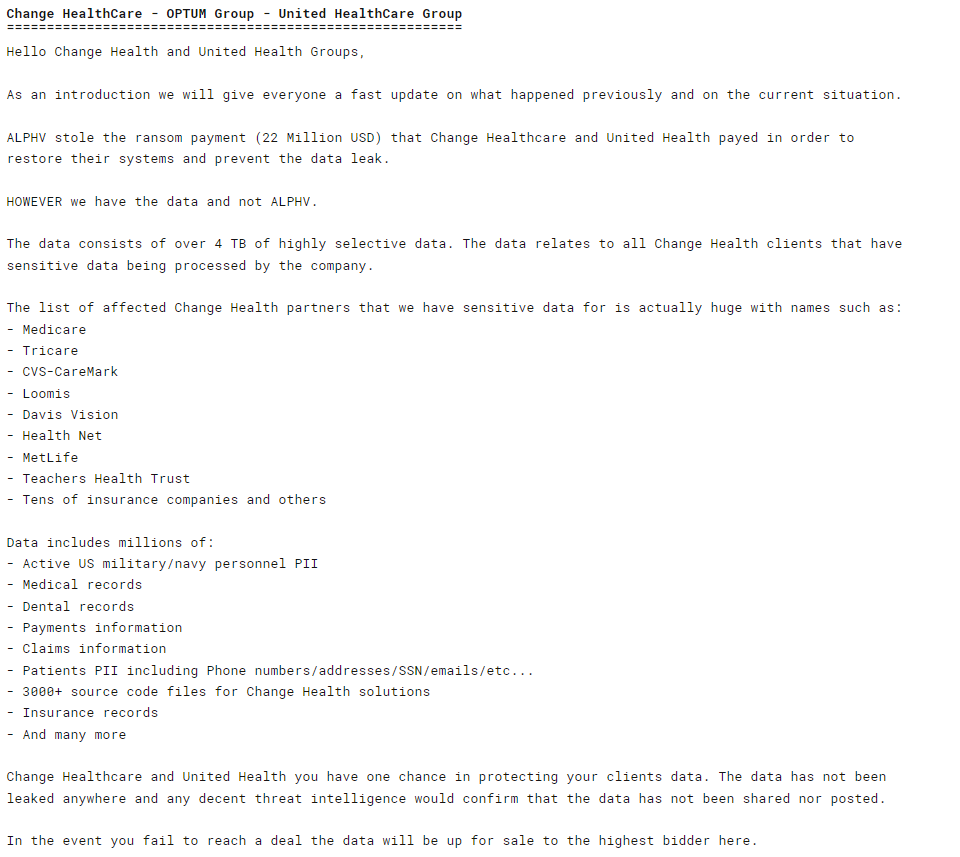

RansomHub fordert nun von Change Healthcare die Zahlung eines Lösegelds, damit diese Daten gelöscht und nicht verkauft werden. Ein zweites Erpressungsspiel mit gestohlenen Daten ist üblich. Moderne Ransomware-Gruppen haben diese Bedrohung vor Jahren hinzugefügt. Aber ein zweites Erpressungsspiel um gestohlene Daten durch einen zweiten Bedrohungsakteur? Das ist besorgniserregend. Aber ist es auch wahr?

Es gibt derzeit drei gängige Theorien rund um RansomHub:

- RansomHub ist ein Rebranding von ALPHV und besitzt die Daten tatsächlich.

- Der Bedrohungsakteur Notchy hat sich RansomHub angeschlossen und besitzt die Daten tatsächlich.

- RansomHub blufft und besitzt die Daten nicht.

Niemand scheint viel über RansomHub zu wissen. Angriffsdaten deuten darauf hin, dass die Aktivität von RansomHub nach dem Shutdown von ALPHV sprunghaft anstieg, und andere Untersuchungen zeigen, dass RansomHub sich andieselben Regeln hält wie ALPHV:

- Keine Angriffe auf gemeinnützige Organisationen.

- Keine Angriffe auf Personen in einem GUS-Staat oder einem GUS-freundlichen Staat.

- Keine erneuten Angriffe auf ein Opfer, das bezahlt hat.

- Partnern, die gegen diese Regeln verstoßen, werden gesperrt.

Es ist noch zu früh, um sagen zu können, ob RansomHub tatsächlich im Besitz von Daten des ALPHV-Angriffs ist. Change Healthcare bestätigte, dass Daten kompromittiert wurden, hat aber weder bestätigt noch dementiert, dass Daten gestohlen wurden. Wenn die Behauptung von RansomHub legitim ist, wird die Gruppe ihr Geld bekommen, entweder durch ein Lösegeld oder durch einen illegalen Verkauf. Und selbst wenn die Behauptung von RansomHub nicht legitim ist, wurden und werden Millionen von Gesundheitsdienstleistern und Verbrauchern durch Geschäftsentscheidungen negativ betroffen sein, die Change Healthcare weder bestätigen noch dementieren wird.

Die Barracuda Cybersecurity-Plattform

Barracuda bietet umfassenden Ransomware-Schutz und die branchenweit umfassendste Cybersicherheitsplattform. Besuchen Sie unsere Website, um zu erfahren, wie wir E-Mails, Netzwerke, Anwendungen und Daten schützen.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.