Wie künstliche Intelligenz die Bedrohungslandschaft verändert

In unserem vorherigen Beitrag haben wir generative KI (GenAI), maschinelles Lernen (ML) und mehrere andere Untergruppen der künstlichen Intelligenz (KI) vorgestellt. In diesem Beitrag werden wir versuchen, eine fast unmögliche Frage zu beantworten: Wie hat KI die Bedrohungslandschaft verändert? Das ist, als würde man fragen, wie das Internet die Vernetzung verändert hat. Wir müssen das Thema zunächst genauer eingrenzen, um loslegen zu können.

Die Ransomware-Bedrohungslandschaft

Es gibt mehrere Arten von Bedrohungslandschaften. Künstliche Intelligenz hat Auswirkungen auf die physische Sicherheit, die öffentliche Gesundheit, die Umwelt, die Wirtschaft und die geopolitische Bedrohungslage. Diese Landschaften überschneiden sich, haben aber unterschiedliche Schwerpunkte. Es gibt auch einen Unterschied zwischen der technologischen Bedrohungslandschaft und der Cybersicherheitsbedrohungslandschaft, wie in der folgenden Tabelle dargestellt:

| Cybersicherheitsbedrohungslandschaft | Technologische Bedrohungslandschaft | |

| Hauptfokus | Sicherheit der digitalen Informations- und IT-Infrastruktur. | Risiken im Zusammenhang mit neuen Technologien in verschiedenen Bereichen. |

| Arten von Bedrohungen | Malware, Phishing, Ransomware, Datenschutzverletzungen, DDoS-Angriffe. | Missbrauch von KI, ethische Bedenken der Biotechnologie, Sicherheit von Robotik, Deepfakes. |

| Größte Bedenken | Datenschutz, Netzwerksicherheit, Informationsintegrität. | Ethischer Einsatz von Technologie, unbeabsichtigte Folgen, langfristige Auswirkungen. |

| Betroffene Entitäten | Unternehmen, Regierungen und Einzelpersonen, die auf digitale Technologien angewiesen sind. | Breitere Gesellschaft, einschließlich Branchen, die neue Technologien nutzen, Bereiche der öffentlichen Politik. |

| Strategien zur Schadensbegrenzung | Firewalls, Antivirensoftware, Sicherheitsprotokolle, Schulung zur Sensibilisierung für Cybersicherheit. | Ethische Richtlinien, rechtliche Rahmenbedingungen, Sensibilisierung der Öffentlichkeit, Erforschung der langfristigen Auswirkungen. |

Wir werden uns vorerst auf die Cybersicherheit konzentrieren.

Bedrohungsvektoren und Angriffsflächen

Bedrohungsvektoren und Angriffsflächen sind die Bausteine der Bedrohungslandschaft. Bedrohungsvektoren, auch bekannt als Angriffsvektoren, sind die Methoden oder Mechanismen, die verwendet werden, um ein System zu infiltrieren. Man könnte sie sich wie die Türen und Fenster eines Hauses vorstellen. Das Haus ist das Netzwerk, und die Eingangstür ist der E-Mail-Bedrohungsvektor, in den die Phishing-Angriffe eindringen könnten. Eine andere Tür könnte Ihr Netzwerk-Bedrohungsvektor sein, wo ein Eindringling durch eine anfällige Firewall gelangen könnte. Die Fenster können der Bedrohungsvektor für Webanwendungen sein usw. Dies sind die Wege, über die ein Angriff in Ihr System ein- oder ausgehen kann.

Anhand dieses Beispiels können wir die Angriffsfläche als den Zustand der Türen und Fenster veranschaulichen. Sind Türen und Fenster ausreichend gesichert? Haben Sie mehr als Sie brauchen? Kennen Sie auch alle Türen sowie Fenster? Die Angriffsfläche ist die Summe aller Zugangspunkte und vorhandenen Schwachstellen innerhalb und außerhalb eines Netzwerks oder Systems.

Künstliche Intelligenz hat sowohl die Bedrohungsvektoren als auch die Angriffsflächen in Unternehmen und Haushalten erweitert.

KI und Cybersicherheit

Maschinelles Lernen und andere KI-Funktionen wurden eingesetzt, um die Angriffsfläche in jedem Bedrohungsvektor zu reduzieren und zu verteidigen. KI-gestützte Sicherheit sucht nach unnötigen Diensten, Schwachstellen und anderen Sicherheitslücken. Diese Tools können entweder das Problem beheben oder IT-Teams alarmieren, um Maßnahmen zu ergreifen. Die KI verteidigt weiterhin die verbleibende Angriffsfläche, indem sie die Sicherheitskonfiguration und die Systemaktivität überwacht. Die proaktive Bedrohungssuche ist Teil dieses KI-Abwehrsystems. Dank künstlicher Intelligenz können Sicherheitssysteme Anomalien erkennen, Maßnahmen ergreifen und dann aus der Bedrohung selbst lernen. Es ist ein starker Abwehrmechanismus.

Hier sind einige Beispiele dieser Abwehrmechanismen und ihre Auswirkungen:

Bedrohungsvektor |

KI-Beitrag |

Auswirkungen auf die Angriffsfläche |

E-Mail-Adresse |

Erkennen von Phishing, Spam und komplexen Angriffen |

Reduzierte Phishing- und Spam-Bedrohungen |

Applikationssicherheit |

Code-Analyse auf Schwachstellen |

Weniger Software-Schwachstellen |

Network Security |

Anomalieerkennung im Netzwerkverkehr |

Frühzeitige Erkennung von Verstößen |

API-Sicherheit |

Identifizierung abnormaler API-Nutzungsmuster und Schwachstellen |

Reduzierte API-bezogene Angriffe |

Webbrowser |

Erkennung bösartiger Websites und Phishing-Links |

Sicheres Surfen |

Social Media |

Erkennen von Fake News, Bot-Konten und Social Engineering |

Geringere Verbreitung von Fehlinformationen |

IoT/ICS |

Überwachung des Geräteverhaltens und des Datenverkehrs auf Anomalien |

Verbesserte Sicherheit der Geräte |

KI und Cyberangriffe

Cyberkriminalität und Cybersicherheit sind gegnerische Domänen. Bedrohungsakteure erstellen Angriffe, die KI-Abwehrmaßnahmen gleichzeitig herausfordern und von eben denjenigen lernen. Diese verbesserten Angriffssysteme können einfacher, unauffälliger, schneller und besser sein.

Bedrohungsvektor |

KI-Beitrag |

Auswirkungen auf die Angriffsfläche |

E-Mail-Adresse |

Automatisierung des Versands von Phishing-E-Mails, das Scannen nach Schwachstellen und das Reagieren auf Antworten |

Angriffe sind skalierbarer und effizienter |

Applikationssicherheit |

Dynamische Anpassung an die Verteidigung in Echtzeit |

DDoS- und Brute-Force-Angriffe sind schwieriger abzuwehren |

Network Security |

Scannen Sie viel schneller nach Schwachstellen als menschliche Angreifer. |

Schnellere Ausführung von Zero-Day-Exploits und anderen Schwachstellen |

API-Sicherheit |

Schnelles Versenden einer Vielzahl komplexer Anfragen |

APIs sind überlastet oder es werden Schwachstellen entdeckt |

Webbrowser |

Zuordnung von Angriffen zu Client-Schwachstellen |

Benutzerdefinierte Malware wird ohne menschliches Eingreifen installiert |

Social Media |

Klonen von Profilen, Sammeln von Daten über Benutzer |

Mehr Identitätsdiebstahl und gezielte Betrügereien |

IoT/ICS |

Kritische Geräte identifizieren und Schwachstellen finden |

Neue Wege zur Infiltration von Netzwerken, größere Botnets und potenzielle Betriebsstörungen |

KI und Anwendungsprogrammierschnittstellen (APIs)

Künstliche Intelligenz hat erheblich zum Wachstum von APIs in der weltweiten Bedrohungslandschaft beigetragen. Unternehmen setzen auf KI-gestützte Automatisierung, Entscheidungsfindung und Kundenservice oder Patientenbetreuung. Ähnlich wie das Internet wird auch die KI reifen und neue Anwendungsfälle werden entstehen. Dies wird zu mehr APIs, mehr Anpassungen und einer größeren Angriffsfläche für Unternehmen führen, die die API- und Anwendungssicherheit nicht aktiv verwalten. Die Bedrohungslandschaft wird weiter wachsen.

KI ist die Waffe der Wahl

Verteidiger und Angreifer nutzen maschinelles Lernen und GenAI, um ihre Interessen zu schützen und ihre Arbeit zu verbessern. In unserem nächsten Beitrag werden wir einen genaueren Blick darauf werfen, wie Bedrohungsakteure KI einsetzen, um ihre Phishing-Angriffe zu verstärken.

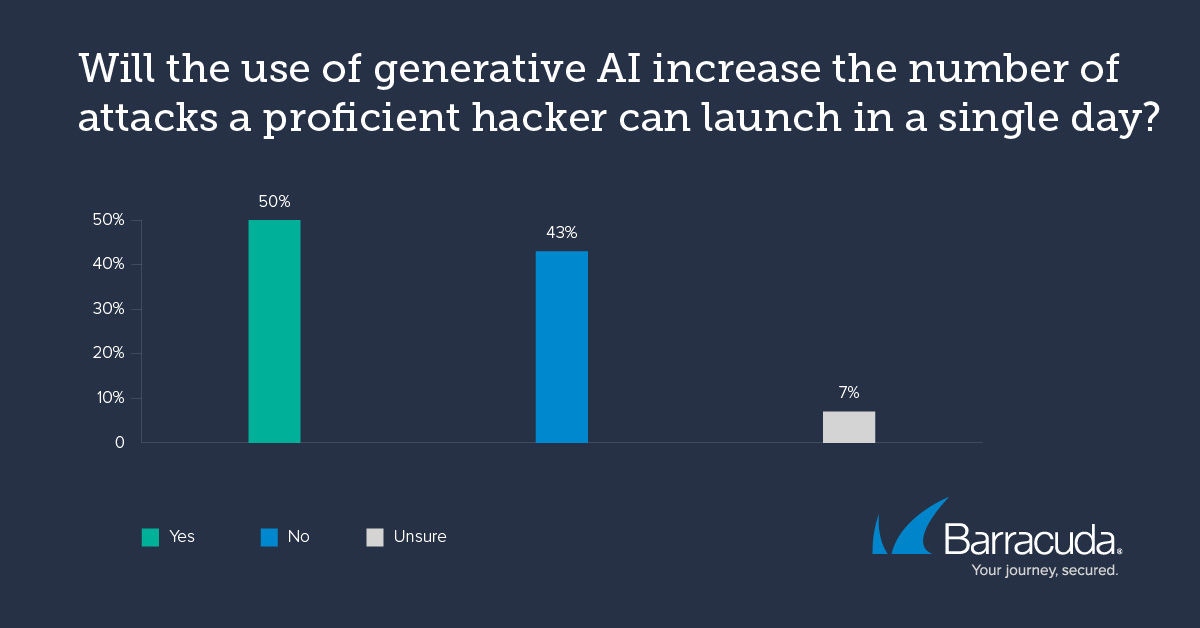

Schon gewusst?

Laut einem aktuellen Bericht von Barracuda und dem Ponemon Institute erwarten 50 % der IT-Fachleute einen Anstieg der Anzahl von Angriffen aufgrund des Einsatzes von KI. Einzelheiten dazu und vieles mehr finden Sie in unserem neuen E-Book Sicherheit für morgen: ein CISO-Leitfaden zur Rolle der KI in der Cybersicherheit. Dieses E-Book untersucht Sicherheitsrisiken und zeigt die Schwachstellen auf, die Cyberkriminelle mit Hilfe von KI ausnutzen, um ihre Angriffe auszuweiten und ihre Erfolgsquoten zu verbessern. Holen Sie sich jetzt Ihr kostenloses E-Book und überzeugen Sie sich selbst von den neuesten Bedrohungen, Daten, Analysen und Lösungen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.