Wer steckt hinter Cactus Ransomware?

Cactus Ransomware erhält nicht genug Aufmerksamkeit. Diese Bedrohungsgruppe hat nicht die Langlebigkeit von LockBit oder die Ressourcen von Volt Typhoon, aber sie macht das Beste aus dem, was sie hat. In den zwölf Monaten, seit Cactus zum ersten Mal bei Angriffen auf große Unternehmen beobachtet wurde, hat dieser Bedrohungsakteur erfolgreich einige der größten Unternehmen in den Vereinigten Staaten, Italien, Großbritannien, der Schweiz und Frankreich angegriffen.

Wer und was ist Cactus Ransomware?

Cactus Ransomware greift seit März 2023 kommerzielle Unternehmen an und war bisher für kriminelle Verhältnisse sehr erfolgreich. In einer Studie zum Wachstum von Ransomware wurde Cactus vom SANS Institute als einer der am schnellsten wachsenden Bedrohungsakteure des Jahres identifiziert. Diese Studie ergab auch, dass 17 % aller Ransomware-Angriffe im Jahr 2023 von neuen Gruppen durchgeführt werden, die 2022 noch nicht existierten. Cactus war eine der fünf größten Bedrohungen in dieser neuen Gruppe von Bedrohungsakteuren.

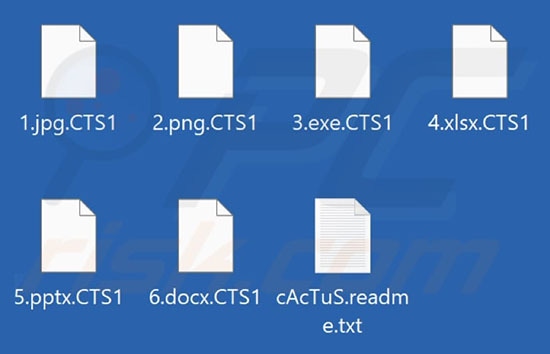

Der Name der Gruppe stammt aus dem Dateinamen der Lösegeldforderung: „cAcTuS.readme.txt“. Verschlüsselte Dateien werden mit der Erweiterung .CTSx umbenannt, wobei x eine einstellige Zahl ist, die je nach Angriff variiert.

Die Lösegeldforderung lautet wie folgt:

###

Ihr Unternehmensnetzwerk wurde von Cactus kompromittiert und verschlüsselt.

Unterbrechen Sie den Verschlüsselungsprozess nicht, stoppen Sie Ihre Rechner nicht und starten Sie sie nicht neu, bis die Verschlüsselung

abgeschlossen ist. Andernfalls können die Daten beschädigt werden.

Neben der verschlüsselten Infrastruktur haben wir viele vertrauliche Informationen von

Ihren Systemen heruntergeladen. Die Veröffentlichung dieser Dokumente kann zur Beendigung Ihrer kommerziellen

Aktivitäten, Verträge mit Ihren Kunden und Partnern sowie mehreren Gerichtsverfahren führen.

Wenn Sie diese Warnung ignorieren und uns nicht kontaktieren, werden Ihre sensiblen Daten auf unserem Blog veröffentlicht:

###

Der restliche Text wurde redigiert. Sie können hier die vollständige Forderung sehen.

Cactus ist ein typischer Ransomware-as-a-Service (RaaS)-Betrieb mit doppelter Erpressung. Die Betreiber haben bewiesen, dass sie in der Lage sind, sehr schnell neue Angriffe zu starten, insbesondere als Reaktion auf neue CVEs. Diese Gruppe stellt eine sich entwickelnde und herausfordernde Bedrohung für Cybersicherheitsteams dar.

Bekannte Angriffe

Cactus war in letzter Zeit wegen seines erfolgreichen Angriffs auf Schneider Electric im Januar 2024 in die Schlagzeilen geraten. Schneider Electric ist ein französisches multinationales Unternehmen mit Hunderten von Niederlassungen auf der ganzen Welt, darunter mehrere in den Vereinigten Staaten. Das Unternehmen hat Tausende von Unternehmenskunden und einen Energy & Power Marktanteil von 35,7 %. Nur die Abteilung Sustainability Business war von dem Vorfall betroffen. Zu den Kunden dieser Abteilung zählen Clorox, DHL, DuPont, Hilton, PepsiCo und Walmart. Cactus behauptet, vor dem Start der Ransomware 1,5 TB von Schneiders Daten abgerufen zu haben.

Schneider Electric war auch eines der Tausenden von Unternehmen, die 2023 von der MOVEit-Datenschutzverletzung betroffen waren.

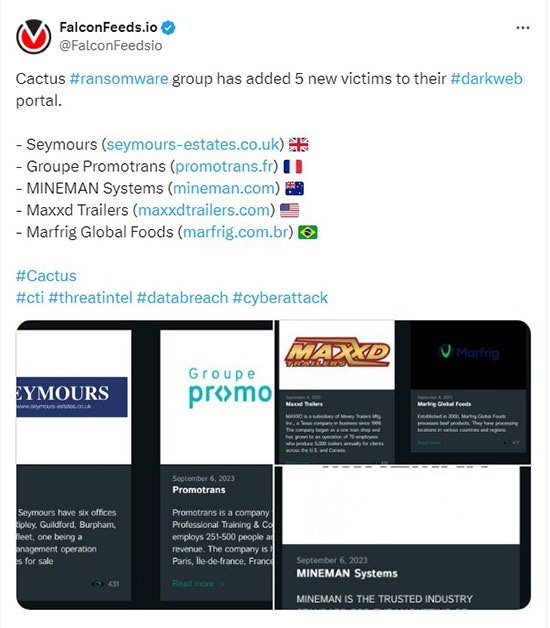

Cactus hatte mehrere andere globale Opfer, darunter Marfrig Global Foods und MINEMAN Systems. Beide Unternehmen haben Einfluss auf weltweite Lieferketten. Cactus hat über 100 Opfer auf seiner Leak-Website aufgelistet, aber wir wissen nicht, wie viele andere Opfer Lösegeld bezahlt haben und daher nicht aufgelistet sind.

Eigenschaften

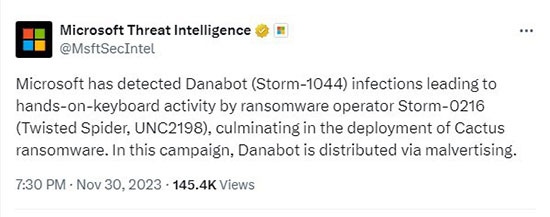

Diese Gruppe ist dafür bekannt, in Netzwerke einzudringen, indem sie bekannte Schwachstellen in VPN-Appliances und Qlik Sense-Software ausnutzt. Die Gruppe führt auch Phishing-Angriffe durch, kauft gestohlene Zugangsdaten über Verbrecherforen und arbeitet mit Malware-Vertreibern zusammen. Microsoft Threat Intelligence hat beobachtet, dass der Bedrohungsakteur Storm-0216 Malvertising und einen Backdoor-Trojaner verwendet, um Cactus Ransomware zu verbreiten.

Der Microsoft-Thread auf X enthält weitere Details zu diesem Angriff.

Ransomware nutzt eine oder mehrere Verschlüsselungsbinärdateien, um die Dateien in einem System zu verschlüsseln. Diese Binärdateien werden normalerweise ausgeführt, wenn die Kriminellen damit fertig sind, sich über das Opfer zu informieren, Daten zu stehlen und alles andere im System zu tun, was ihnen in den Sinn kommt. Cactus Ransomware ist insofern einzigartig, als dass sie ihre eigene Verschlüsselungsbinärdatei verschlüsselt, so dass Sicherheitstools sie nicht erkennen. Nach der Verschlüsselung kann die Binärdatei nur dann gestartet werden, wenn der Entschlüsselungsschlüssel verfügbar ist. Diese Art von Raffinesse erfordert von potenziellen Opfern den Einsatz fortschrittlicher Sicherheitsfunktionen und einen mehrschichtigen Ansatz zur Erkennung und Abwehr von Bedrohungen.

Abgesehen davon ist Cactus Ransomware nicht besonders ausgefallen. Sie verwenden handelsübliche Scanner, um Ziele auf bekannte Schwachstellen zu durchsuchen. Sobald Cactus in ein Netzwerk eingedrungen ist, nutzt es die Taktik des „Living-off-the-Land“ (LotL), um das System zu erkunden und sich zu verstecken. Die Gruppe verwendet Rclone für die Datenexfiltration, ein PowerShell-Skript, um den Verschlüsselungsprozess zu automatisieren, und geplante Aufgaben zur Entschlüsselung der Binärdatei. Sie legen auch eine SSH-Hintertür auf dem System ab, um Persistenz und Kommunikation mit den Command-and-Control-Servern (C2) herzustellen. Wenn sie bereit sind, verwenden sie das Skript TotalExec.ps1, um die Verschlüsselung zu starten.

Beziehungen zu anderen Bedrohungen

Es ist nicht viel über Cactus bekannt, aber die Betreiber scheinen sehr erfahren zu sein. Das von Cactus verwendete TotalExec.ps1-Skript wurde 2022 von der Black Basta-Gruppe verwendet. Black Basta-Bedrohungsakteure wurden mit Conti, BlackMatter und Storm-0216 in Verbindung gebracht. Der Bedrohungsakteur Storm-0216 ist die Hauptfigur in dem bereits erwähnten Malvertising-Angriff.

Die Taktiken, Techniken und Verfahren (Tactics, Techniques and Procedures, TTPs) von Cactus ähneln denen von Magnet Goblin, Forscher haben jedoch noch keinen Zusammenhang zwischen ihnen bestätigt.

Schützen Sie Ihr Unternehmen

Cactus Ransomware ist ein interessanter und gefährlicher Akteur unter den Ransomware-Banden. Die binäre Verschlüsselung und die LotL-Techniken sind so konzipiert, dass sie sich vor allem - außer dem fortschrittlichsten Bedrohungsschutz- verbergen können.

Barracuda bietet umfassenden Ransomware-Schutz und die branchenweit umfassendste Cybersicherheitsplattform. Besuchen Sie unsere Website, um zu erfahren, wie wir E-Mails, Netzwerke, Anwendungen und Daten schützen.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.