Threat Spotlight: Wie Angreifer derzeit Ihre Web-Applikationen ins Visier nehmen

Web-Applikationen sind Computerprogramme, auf die über einen Webbrowser zugegriffen wird. Gute Beispiele sind Microsoft 365 und Google Docs/Gmail. Web-Applikationen bieten viele Geschäftsvorteile wie Geschwindigkeit, Kompatibilität und Skalierbarkeit.

Sie sind auch ein Hauptziel für Cyberangriffe. Laut der neuesten DBIR-Studie waren Web-Applikationen im Jahr 2023 der wichtigste Angriffsvektor, der bei 80 % der Vorfälle und 60 % der Sicherheitsverletzungen genutzt wurde.

Warum Webanwendungen ein Top-Angriffsziel sind

Es gibt zwei Hauptgründe. Erstens weisen viele Web-Applikationen Schwachstellen oder Konfigurationsfehler auf. Zweitens enthalten viele von ihnen äußerst wertvolle Informationen, wie z. B. persönliche und finanzielle Daten – und ein erfolgreicher Einbruch verschafft Angreifern direkten Zugang zu diesen Daten. Untersuchungen von Barracuda zeigen, dass 40 % der IT-Experten, die sich mit ethischem Hacking befasst haben, glauben, dass Angriffe auf Web-Applikationen zu den lukrativsten für Cyberangreifer gehören, und 55 % sagen dasselbe für APIs.

Die häufigsten OWASP-Angriffe auf Webanwendungen

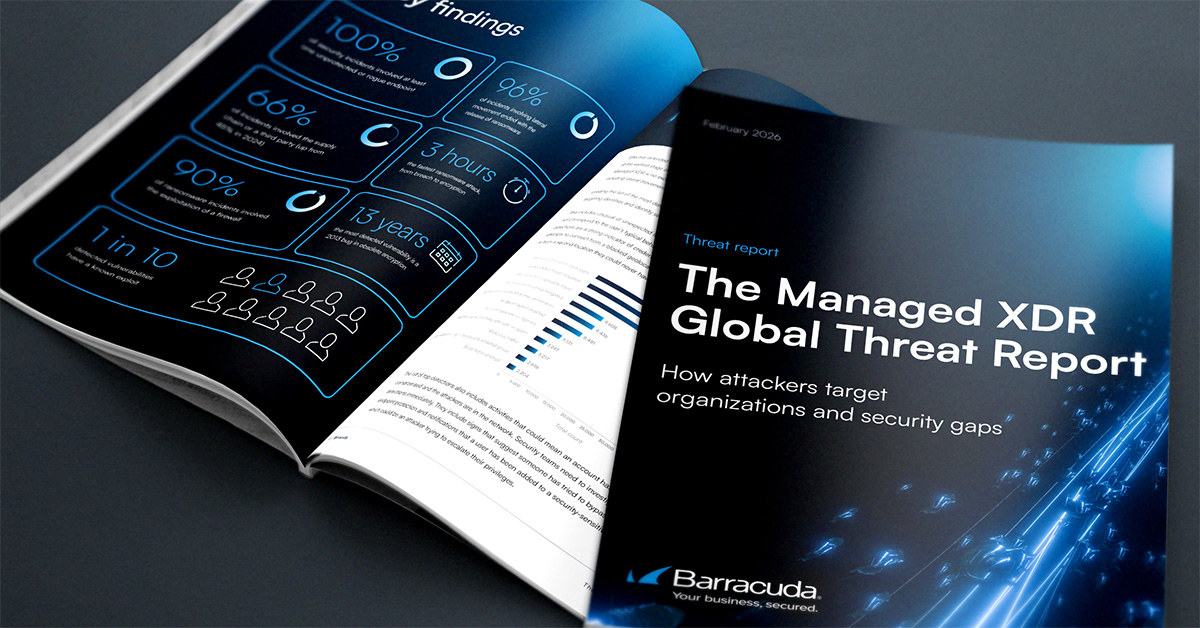

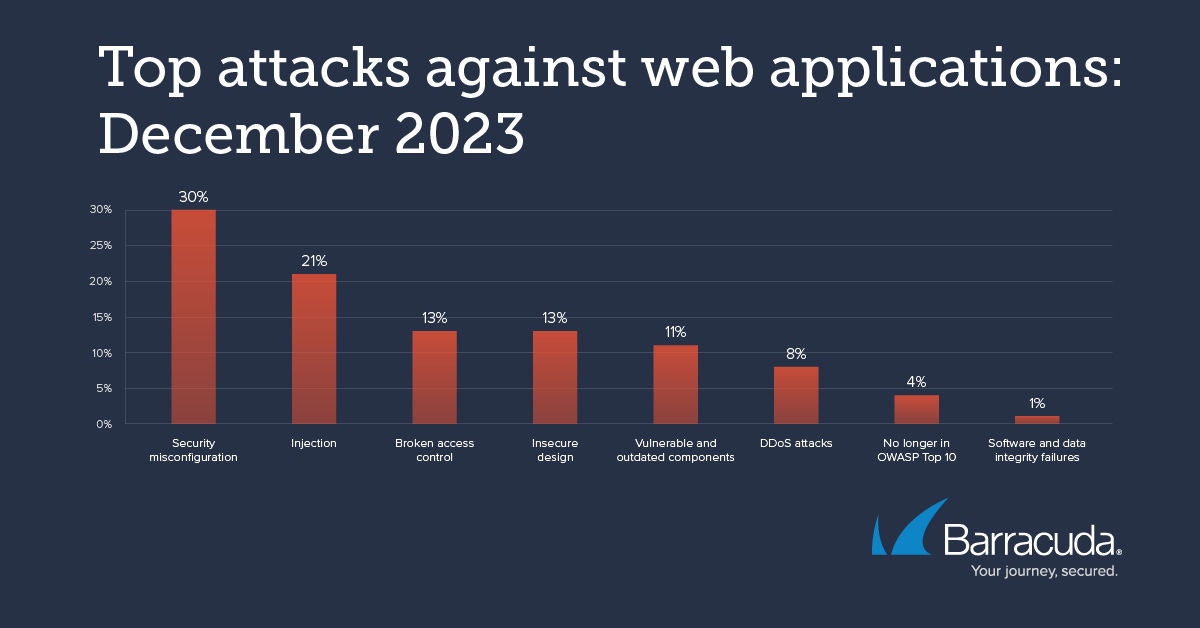

Um zu verstehen, worauf Angreifer ihre Zeit und Ressourcen konzentrieren, haben wir uns eingehend mit den Web-Applikations-Vorfällen befasst, die Barracuda Application Security im Dezember 2023 erkannt und entschärft hat.

Wir haben uns auf Angriffe konzentriert, die vom Open Worldwide Application Security Project (OWASP) identifiziert wurden.

Das haben wir herausgefunden:

- 30 % aller Angriffe auf Web-Applikationen zielten auf Sicherheitsfehlkonfigurationen ab – etwa auf Codierungs- und Implementierungsfehler.

- Bei 21 % handelte es sich um Code-Injektion. Dabei handelte es sich um mehr als nur SQL-Injektionen (die im Allgemeinen dazu dienen, Daten zu stehlen, zu zerstören oder zu manipulieren). Beliebt waren auch Log4Shell- und LDAP-Injektionsangriffe. LDAP wird von Organisationen zur Berechtigungsverwaltung, Ressourcenverwaltung und Zugriffskontrolle verwendet, beispielsweise um Single Sign-On (SSO) für Anwendungen zu unterstützen.

Die OWASP Top 10-Liste wird jährlich aktualisiert. Es ist erwähnenswert, dass es in letzter Zeit einige Änderungen an der OWASP Top 10-Liste gegeben hat. Diese beinhalten hauptsächlich die Integration von Angriffstaktiken auf „höchster Ebene“ in andere Kategorien. Beispiele hierfür sind Cross-Site-Scripting (XSS) und Cross-Site-Request-Forgery (CSRF), die es Angreifern ermöglichen, Daten zu stehlen oder das Opfer dazu zu verleiten, eine Aktion auszuführen, die es nicht beabsichtigt hat. Beide Taktiken werden immer noch in erheblicher Zahl angewendet. Insbesondere XSS wird häufig von Bug-Bounty-Jägern der Einstiegsklasse oder von Hackern verwendet, die versuchen, in Netzwerke einzudringen.

Vorsicht vor den Bots

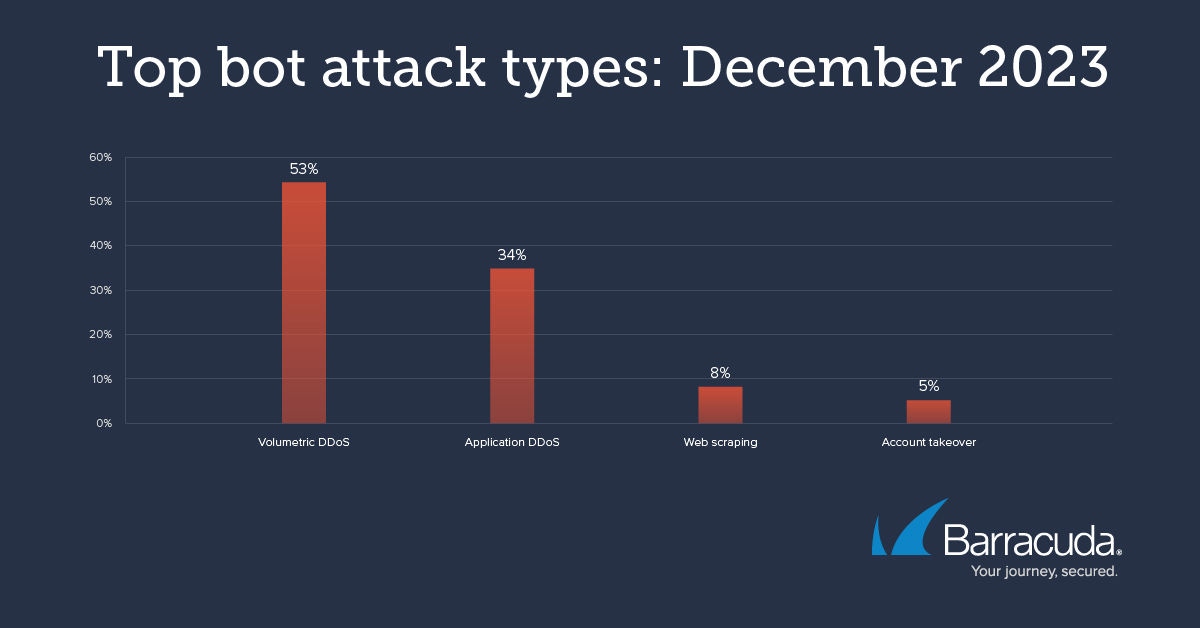

Die Anti-Botnet-Erkennungsdaten von Barracuda zeigen, dass die Mehrheit (53 %) der Bot-Angriffe auf Web-Applikationen im Dezember 2023 volumetrische Distributed-Denial-of-Service (DDoS)-Angriffe waren.

Volumetrische DDoS-Angriffe werden im Allgemeinen von riesigen Botnets verbundener Geräte (IoT) gestartet. Die Angriffe basieren auf Brute-Force-Techniken, die das Ziel mit Datenpaketen überfluten, um Bandbreite und Ressourcen zu verbrauchen. Es ist erwähnenswert, dass solche Angriffe als Deckmantel für einen ernsthafteren und gezielten Angriff auf das Netzwerk verwendet werden können.

Die Daten zeigen auch, dass etwa ein Drittel (34 %) der Bot-Angriffe Anwendungs-DDoS-Angriffe waren, die auf eine bestimmte Anwendung abzielten, und 5 % waren Bot-gesteuerte Account Takeovers.

Die Account Takeover-Angriffe werden mit maschinellem Lernen und der Barracuda-Funktion Privileged Account Protection erkannt. Der Schutz für privilegierte Konten untersucht Anmeldemuster, um Anomalien zu erkennen und Sicherheitsadministratoren vor ungewöhnlichen Aktivitäten zu warnen, die einen Angriff darstellen könnten. Dadurch werden Vorfälle frühzeitig blockiert.

Anfällige und veraltete App-Komponenten

Anfällige und veraltete Komponenten in Anwendungen sind für Angreifer immer wieder ein Geschenk. Der ProxyShell-Schwachstellenkomplex aus dem Jahr 2021 wurde kontinuierlich ausgenutzt und führte zu einer Reihe von hochkarätigen Sicherheitsverletzungen, einschließlich Ransomware.

Es gibt einige ältere, weniger prominente Schwachstellen, die von Zeit zu Zeit von Bedrohungsakteuren ins Visier genommen werden – wie die aktuelle Androxgh0st Malware, vor der die U.S. Cybersecurity and Infrastructure Agency (CISA) am 16. Januar 2024 eine Warnung herausgegeben hat.

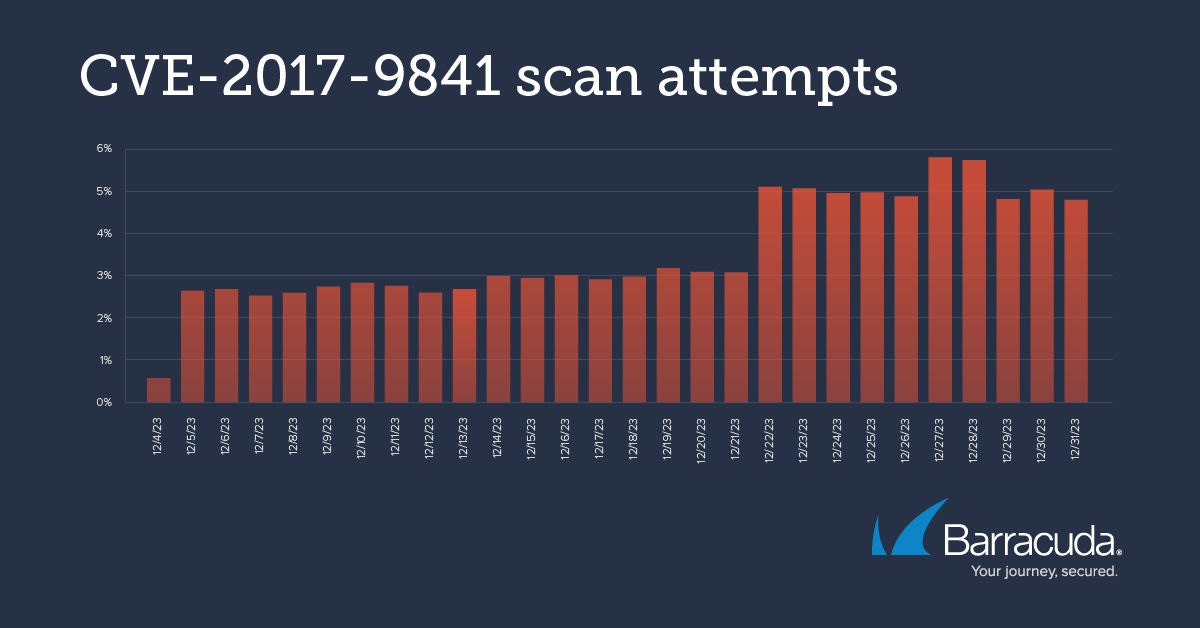

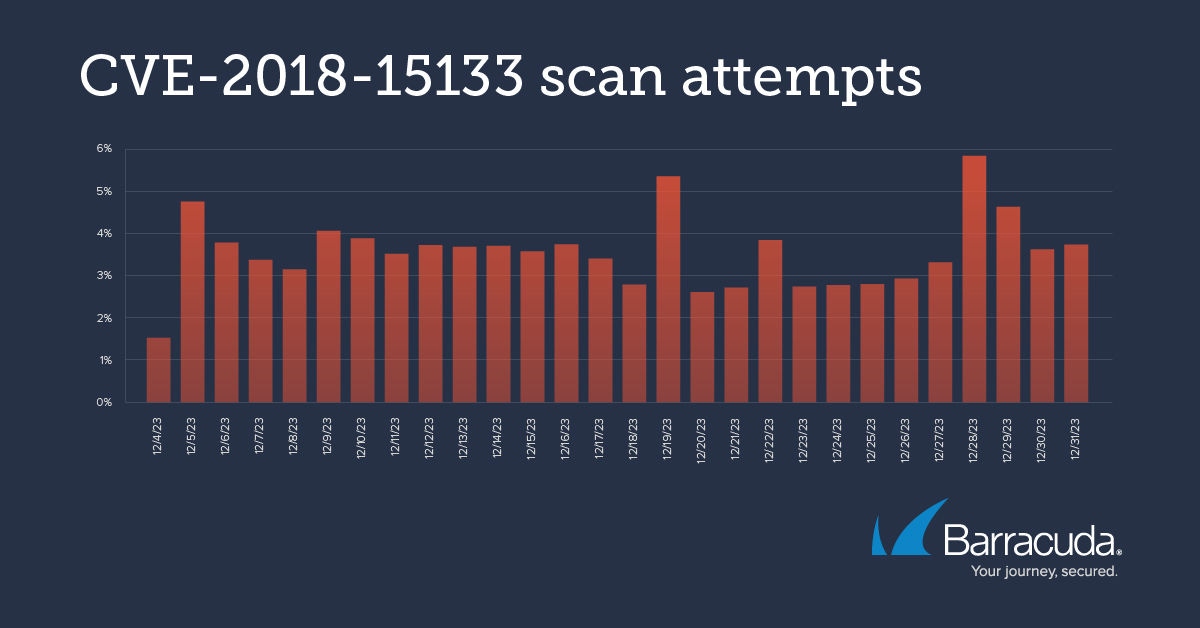

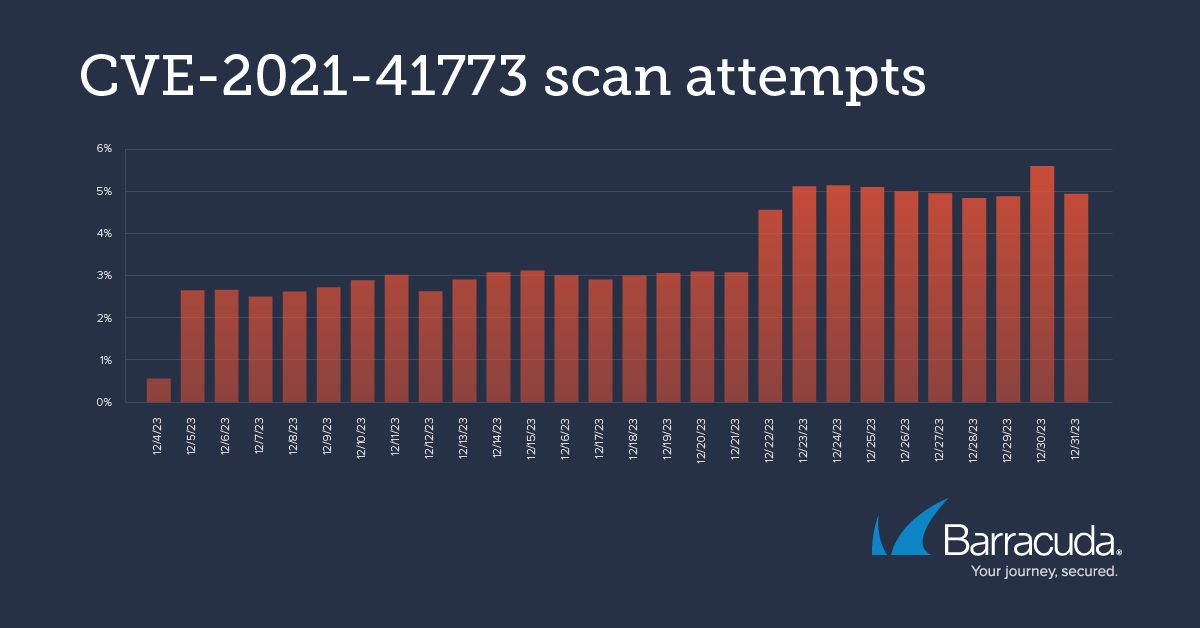

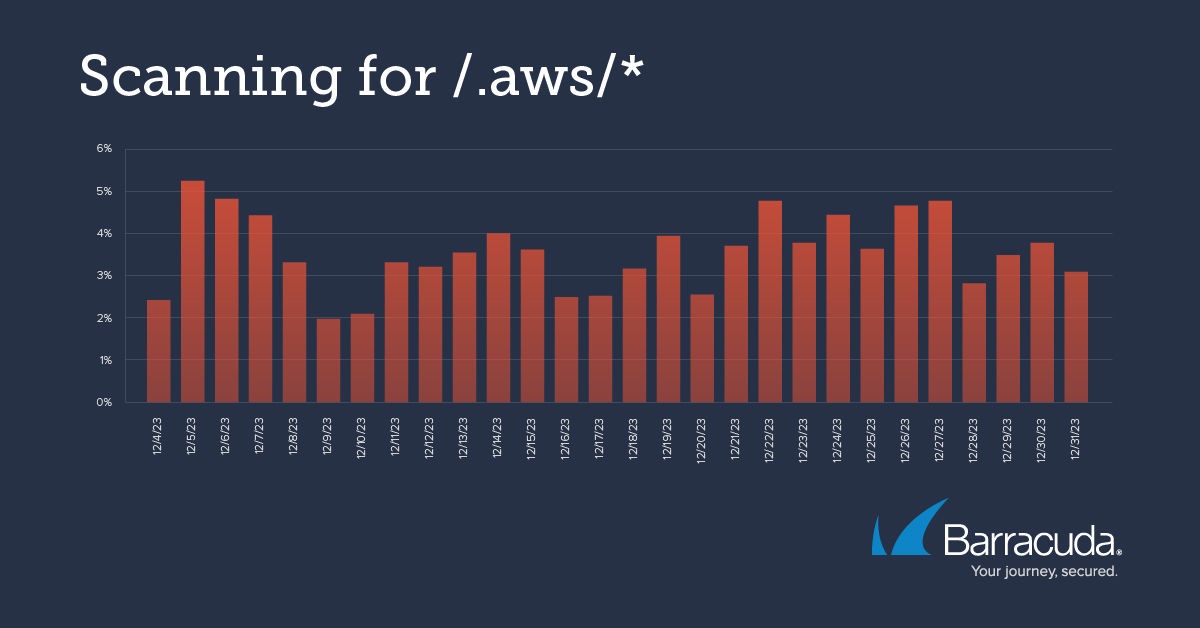

Die folgenden häufigen Schwachstellen und Sicherheitslücken (CVEs) wurden in den letzten Monaten in großer Zahl bei der Untersuchung von Barracuda-Installationen entdeckt. Die Diagramme zeigen, dass die Scanversuche für alle diese Schwachstellen ungefähr zur gleichen Zeit begannen und ähnliche Spitzenwerte aufwiesen – was darauf schließen lässt, dass eine einzige oder koordinierte Angriffskampagne im Gange ist.

Die Quelle der Scans

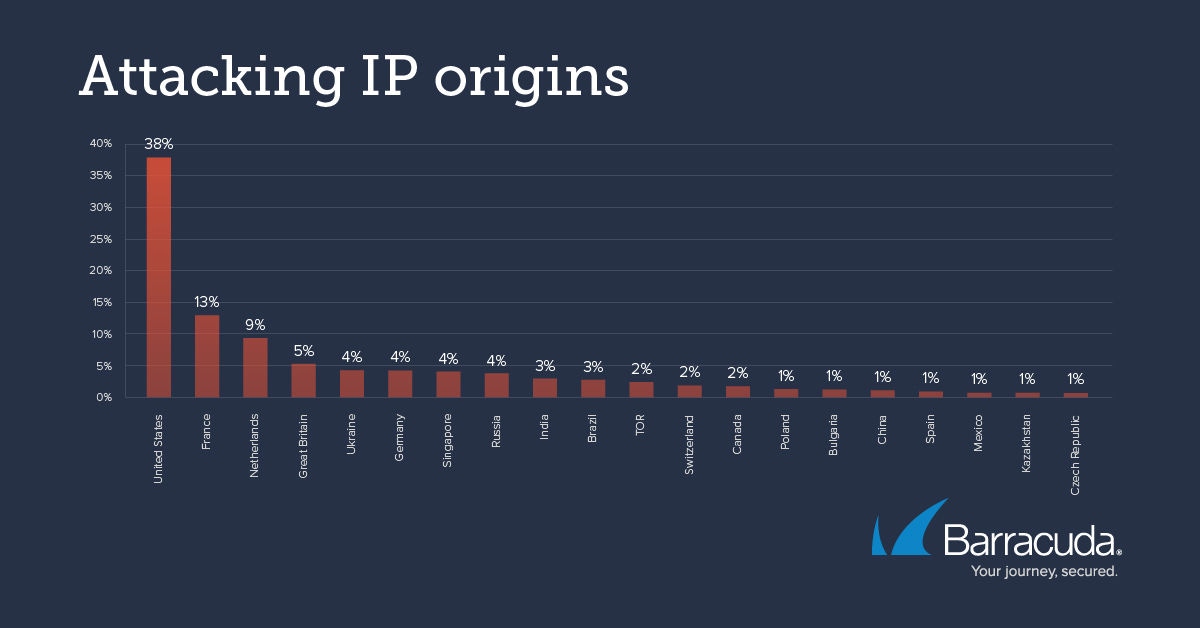

Dies sind die Länder, aus denen die Scans dieser Schwachstellen stammen.

Es ist interessant, die etwas höhere Anzahl der blockierten Tor IPs sowie die US-Nummern zu sehen. Der hohe Anteil der Scans, die aus den USA kommen, dürfte die Tatsache widerspiegeln, dass viele der Angriffe von öffentlichen Servern ausgehen, die in den USA ansässig sind.

Es ist auch interessant, die regionalen Veränderungen im Laufe der Zeit zu sehen. Anfang Dezember gehörte Tor zu den Top-5-„Regionen“, verschwand jedoch im Laufe des Monats von der Liste – wahrscheinlich aufgrund der Häufigkeit, mit der Tor komplett gesperrt wird.

Filtern des Rauschens

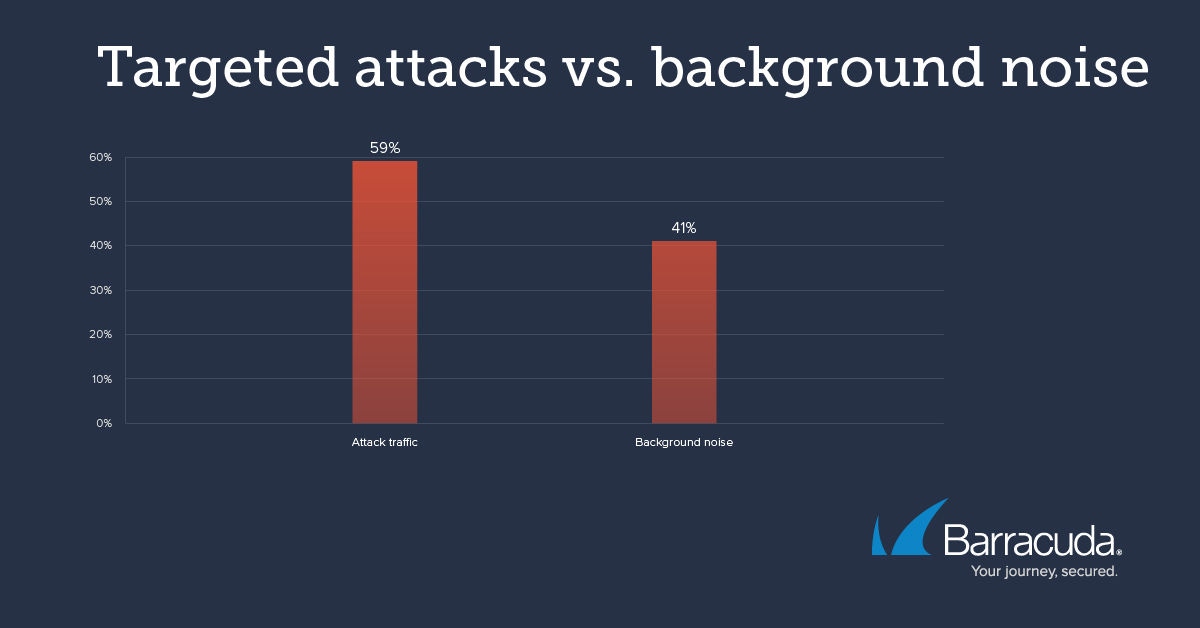

Unsere Protokollanalyse ergab den Anteil der von Angreifern durchgeführten Untersuchungen oder Scans im Vergleich zum Hintergrundrauschen.

Das Hintergrundrauschen ist in diesem Fall ein relativ harmloses Scannen durch verschiedene CERTs, Shodan usw., während der Angriffsverkehr Angreifer – automatisiert oder nicht – darstellt, die versuchen, tatsächliche Angriffe durchzuführen. Bei diesen drei Schwachstellen liegt das Verhältnis deutlich eher zwischen gültigem Angriffsverkehr und Scan.

Sichern Ihrer Anwendungen

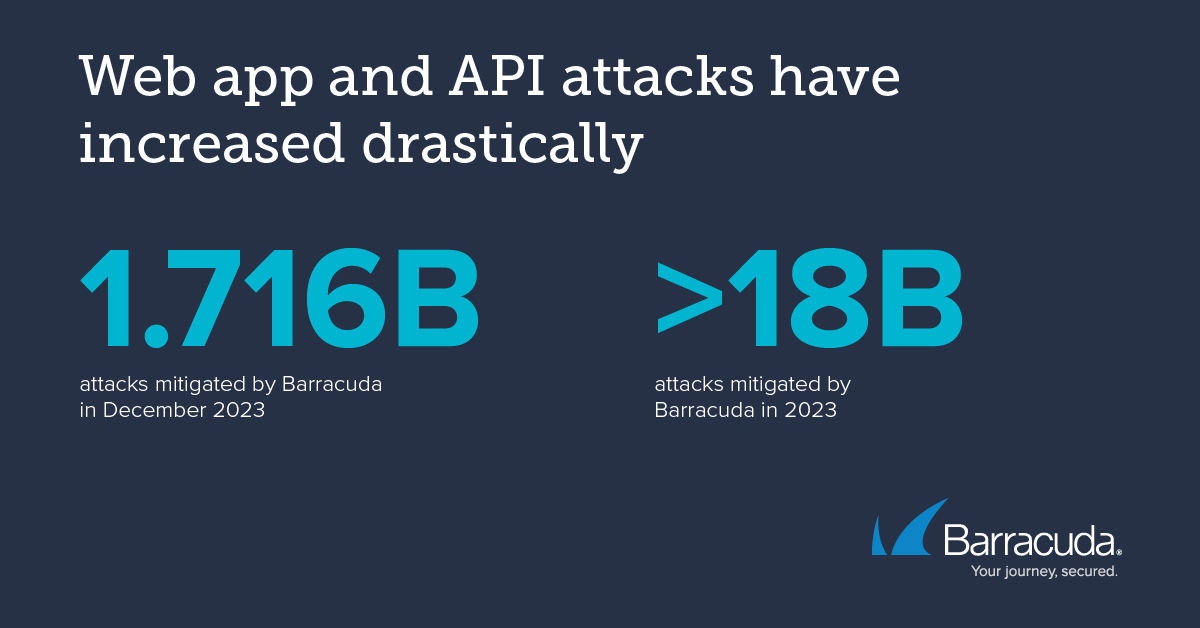

Wie oben erwähnt, sind Web-Applikationen und APIs lukrative Angriffsvektoren für Cyberkriminelle – und sie werden zunehmend angegriffen.

Verteidiger haben es schwer, mit der wachsenden Zahl von Schwachstellen Schritt zu halten. Sie haben sowohl mit Zero-Day- als auch mit älteren Schwachstellen zu kämpfen. Auch die Software-Lieferkette für kritische Apps kann Schwachstellen aufweisen – wie die Log4Shell-Schwachstelle zeigt.

Angreifer haben es oft auf alte Schwachstellen abgesehen, die Sicherheitsteams vergessen haben, um in eine übersehene, ungepatchte Anwendung einzudringen und sich dann im Netzwerk auszubreiten.

So kann Barracuda helfen

Stellen Sie sich den Anwendungsschutz als eine defensive „Zwiebel“ vor – mit mehreren Ebenen zur Erkennung und Verhinderung einer Eskalation eines Vorfalls. Barracuda Application Protection deckt mehrere Teile dieser Verteidigungsstrategie ab und bietet Schutz für Web-Applikationen & API, DDoS-Schutz, Bot-Schutz einschließlich Schutz vor Account Takeovers und vieles mehr. Für eine kostenlose 30-Tage-Testversion klicken Sie hier. Sie können hier auch eine Demo vereinbaren.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.