Verbessern Sie Ihre Cybersecurity mit einer Software-Stückliste

Die Log4j-Schwachstellen von 2021 haben einen Sturm von bösartiger Aktivitäten im Internet angeheizt. Innerhalb von einer Woche nach der Offenlegung verfolgten Security-Forscher über 100 Log4j-Angriffe pro Minute. IT-Teams beeilten sich, Patches und andere Maßnahmen zur Minderung bereitzustellen, aber drei Monate später waren fast 40 % der Bereitstellungen immer noch anfällig für Angriffe. Der 2023 Verizon Data Breach Investigation Report (DBIR) zeigt, dass 8 % der untersuchten Unternehmen noch eine oder mehrere anfällige Log4j-Installationen haben.

Es ist nicht ungewöhnlich, dass alte Schwachstellen nicht gepatcht werden, vor allem dann, wenn die Schwachstellen in die Infrastruktur eingebettet sind. Log4j ist ein Open-Source-Protokollcode, den Entwickler in ihren Anwendungen verwenden. Patches für Anwendungskomponenten wie diese erfordern oft ein komplettes Anwendungsupdate, was bedeutet, IT-Teams müssen darauf warten dass Entwickler die Sicherheitslösungen liefern. Es gibt auch andere Herausforderungen, wie veraltete Software, die nicht aktualisiert werden kann, oder Anwendung-Schwachstellen, die der Systemadministrator nicht kennt. Die oben erwähnte DBIR-Studie berichtet, dass es im Durchschnitt 49 Tage dauert, bis kritische Schwachstellen gepatcht sind und diese Zahl hat sich in den letzten Jahren kaum verändert. Angreifer benötigen nach der Entdeckung nur wenige Stunden, um einen Angriff zu starten. In einigen Fällen sind Angriffe bereits im Gang, bevor die Schwachstelle offengelegt wird.

Berater und IT-Mitarbeitende denken oft in Anwendungen und Plattformen. Auf einige CVEs richten Sie sofort ihre Aufmerksamkeit, andere erhalten sie nicht. Technische Teams, die unterbesetzt sind und/oder nicht über die Tools zur Unterstützung der Security-Strategie haben, haben mehr Mühe als andere.

Die Software-Stückliste (SBOM)

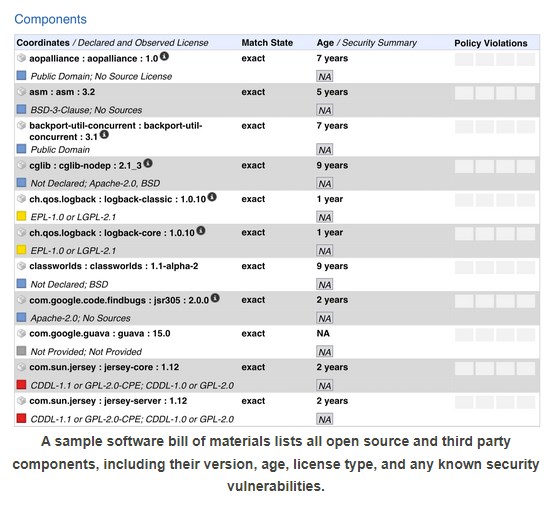

Eine Software-Stückliste (SBOM) bietet technischen Teams eine schnelle Möglichkeit, vorhandene Schwachstellen auf ihren Plattformen und Infrastrukturen zu identifizieren. Die SBOM zählt die vorhandenen Open-Source-und kommerziellen Softwarekomponenten auf, die in einer Anwendung enthalten sind. Dieses Dokument hilft bei der Risikobewertung und beim Risikomanagement in der gesamten Software-Lieferkette. Falls Sie damit nichtvertraut sind, ist hier ein Beispiel:

Bild entnommen aus The Software BOM Squad, DevOps.com

Software Security in Lieferketten (NIST) enthält weitere Informationen, Beispiele und Mindeststandards für SBOMs in Bundesbehörden. Dieses Dokument ist ein gutes Framework für Unternehmen zur Verwendung in ihren eigene operativen Abläufen.

Wer macht die SBOM?

Die Durchführungsverordnung 14028 von Präsident Biden erfordert dass Softwareanbieter dem Käufer eine SBOM direkt zur Verfügung stellen oder die SBOM auf einer Website veröffentlichen, auf der sie jederzeit abgerufen werden kann. Diese Durchführungsverordnung gilt nur für die US-Bundesregierung und ihre Anbieter. Das Erstellen einer SBOM ist eine gute Vorgehensweise, auch wenn dies nicht erforderlich ist. Entwickler können SBOMs zusammen mit anderen Security-Initiativen in ihren Softwareentwicklungszyklus integrieren, die von DevSecOps- Teams durchgeführt werden.

Es gibt auch Tools wie Syft, die SBOMs von Anwendungen erstellen können, die bereits in der Umgebung ausgeführt werden. Diese Tools erstellen eine Bestandsaufnahme der Softwarekomponenten, Bibliotheken und Abhängigkeiten in der Anwendung, selbst wenn sie sich in der Produktion befindet und über den Entwicklungszyklus hinausgeht. Bedenken Sie, dass die resultierende SBOM möglicherweise nicht so umfassend ist wie eine, die während des Entwicklungs- oder Erstellungsprozesses generiert wird.

Gartner geht davon aus, dass die Zahl der Unternehmen, die SBOMs benötigen, von weniger als 20 % in 2022 auf 60 % in 2025 steigen wird.

Wenn Sie SBOMs und deren Verwendung besser verstehen möchten, können Ihnen diese Ressourcen weiterhelfen:

- Softwaresicherheit in Lieferketten: Software-Stückliste (SBOM)

- Cybersecurity-Teams müssen SBOM-Mandate durchsetzen

- National Telecommunications and Information Administration (NTIA), U.S. Department of Commerce

- NTIA – Herausforderungen und Anleitung zur Softwareidentifikation

- Was sind die besten Tools zum Generieren von SBOM (Software-Stücklisten)? (Mergebase)

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.