Datenschutzverletzungen werden gefährlich persönlich

Große Datenschutzverletzungen kommen so häufig vor, dass wir die letzten Jahre als „Post-Breach-Ära“ bezeichnen. Wir müssen uns nicht mit dem Ursprung oder der Definition dieses Ausdrucks befassen, um die Bedeutung zu verstehen. Jedes Jahr werden Millionen sensibler Datensätze von Angreifern gestohlen, und die jeweiligen Eigentümer der gestohlenen Daten haben die Konsequenzen zu tragen. Das Unternehmen zahlt vielleicht eine Geldstrafe und bietet Ihnen ein Jahr lang eine Kreditüberwachung an, aber es gibt keine Garantie, dass die einzelnen Opfer weitere Unterstützung erhalten.

Das Schlimmste an den Datenschutzverletzungen ist, dass es sich nicht nur um Kreditkartendaten und Sozialversicherungsnummern handelt. Einige dieser Verstöße umfassen sehr persönliche Daten, die dazu verwendet werden können, jemanden zu demütigen, möglicherweise bis zur Selbstverletzung. Gestohlene Daten können dazu verwendet werden, die Strafverfolgung zu behindern, eine untergetauchte Person ausfindig zu machen oder die Karriere und den Lebensunterhalt einer Person irreparabel zu schädigen.

Stadt Oakland, 2023

Wir haben den Ransomware-Angriff von Oakland bereits mehrfach diskutiert. Die Kurzfassung von Oakland ist, dass die Stadt am 8. Februar Opfer der Play-Ransomware-Gang wurde. Die städtischen Systeme wurden in großem Umfang beschädigt, und es kam zu einem enormen Datenverlust, der mehr als ein Jahrzehnt an Gehaltslisten und anderen sensiblen Dateien umfasste. Play veröffentlichte am 4. März 10 GB Daten, um Oakland zur Zahlung eines Lösegelds zu drängen. Darauf folgte ein 600 GB großes Paket an Daten, das am 4. April veröffentlicht wurde.

Die Daten enthalten Einzelheiten über mutmaßliches polizeiliches Fehlverhalten und Menschenrechtsverletzungen, die für die Stadt, die Behörde und einzelne Polizeibeamte problematisch sein können. Das Oakland Police Department steht aufgrund des „Riders-Skandals“ im Jahr 2000 unter Bundesaufsicht, und Polizeichef LeRonne Armstrong wurde am 15. Februar wegen angeblicher Vertuschung von polizeilichem Fehlverhalten entlassen. Eine solche Datenpanne könnte zu allem Möglichen führen, von einer Ausweitung der staatlichen Aufsicht bis hin zur Demütigung oder Gefährdung eines Beamten oder eines Mitglieds der Öffentlichkeit.

Lehigh Valley Health Network (LVHN), 2023

LVHN ist ein Netzwerk von 13 Krankenhäusern und vielen anderen Einrichtungen im Gesundheitswesen in Pennsylvania. Das Netzwerk wurde von der BlackCat-Ransomware-Gang angegriffen, die im Verdacht steht, erfahrene Ransomware-Kriminelle von REvil und anderen Gruppen zu rekrutieren. BlackCat ist eine russische Bande, die eine dreifache Bedrohung durch Ransomware, Datendiebstahl und verteilte Denial-of-Service-Angriffe darstellt. Die Bande verlangt Lösegeld und nutzt diese drei Angriffe als Druckmittel.

LVHN bestätigte den Angriff am 22. Februar und kündigte an, kein Lösegeld zu zahlen. BlackCat hat seitdem einige der Daten, die es aus dem Netzwerk entnommen hat, veröffentlicht, darunter Bilder von Krebspatienten, die onkologische Behandlungen erhalten.

BlackCat hat auch „medizinische Fragebögen, Pässe und andere sensible Patientendaten wie Ausweisnummern, Sozialversicherungsnummern, medizinische Diagnose-/Behandlungsdaten und Laborergebnisse“ durchsickern lassen. LVHN droht nun ein Gerichtsverfahren von mehreren Klägern mit mehreren Anklagepunkten, einschließlich peinliche Enthüllung und Demütigung. Das HIPAA Journal hat hier Einzelheiten zu dieser Klage.

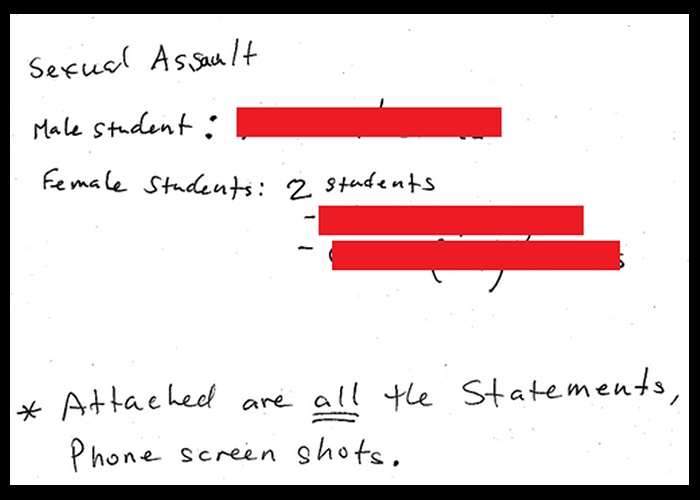

Öffentliches Schulsystem Minneapolis (MPS), 2023

Das MPS gab am 21. Februar einen „Technologievorfall“ bekannt. Die nächste Aktualisierung am 24. Februar bezog sich auf ein „Verschlüsselungsereignis“ und wies darauf hin, dass die Untersuchung keine Beweise dafür ergab, dass personenbezogene Daten kompromittiert worden waren. Am 1. März veröffentlichte die lokale Nachrichtenagentur KARE 11 eine Erklärung, die sie von MPS erhalten hatte:

Bitte beachten Sie, dass MPS kein Lösegeld gezahlt hat und die Untersuchung keine Beweise dafür gefunden hat, dass die abgerufenen Daten für Betrug verwendet wurden. Wenn die laufende Untersuchung jedoch darauf hindeutet, dass personenbezogene Daten betroffen sind, werden die betroffenen Personen unverzüglich benachrichtigt.

Angestellte und Rentner machten zu dieser Zeit eine andere Erfahrung:

Die Medusa-Ransomware-Bande übernahm die Verantwortung für die Verschlüsselung und veröffentlichte Beweise für die gestohlenen Daten. Dazu gehörten Namen und Adressen von Schülern, disziplinarische Maßnahmen, Bilder von Schülern und Mitarbeitern, sensible Mitarbeiterinformationen, Gewerkschaftsbeschwerden, Beschwerden wegen Fehlverhaltens, Bürgerrechtsuntersuchungen und mehr.

Unified-Schulbezirk Los Angeles (LAUSD), 2022

Der LAUSD wurde Anfang September Opfer eines Ransomware-Angriffs von Vice Society. Der Angriff verursachte erhebliche Störungen im Bezirk, führte jedoch nicht zu einer Lösegeldzahlung. Im Oktober veröffentlichte Vice Society Daten des LAUSD, darunter Rechtsdokumente, Verträge, Finanzberichte, Bankkontodaten sowie Mitarbeiter- und Schülerakten, darunter Berichte über Verurteilungen und psychologische Gutachten.

Eine von The 74 durchgeführte unabhängige Untersuchung ergab später, dass die undichte Stelle Tausende von psychologischen Beurteilungen von Schülern enthielt, die „ein verblüffendes Ausmaß an personenbezogenen Daten über Schüler, die Sonderschulleistungen erhalten haben, einschließlich ihrer detaillierten medizinischen Vorgeschichte, akademischen Leistungen und Disziplinarakten“ enthielten. Die Vice Society veröffentlichte diese Informationen im Dark Web. Laut The 74 räumte der LAUSD erst nach der Veröffentlichung der Untersuchung ein, dass es zu dieser Datenschutzverletzung gekommen war. Hätte es sich dabei um medizinische Unterlagen und nicht um Bildungsunterlagen gehandelt, wäre aufgrund von HIPAA und anderen Gesetze zum Schutz der Privatsphäre und zur Offenlegung von Informationen die Antwort anders ausgefallen.

US Marshals Service (USMS), 2023

Der USMS entdeckte am 17. Februar ein Ransomware- und Datenexfiltrationsereignis. Zehn Tage später gab das Büro für öffentliche Angelegenheiten bekannt, „dass das betroffene System sensible Daten der Strafverfolgungsbehörden enthält, darunter Angaben zu Gerichtsverfahren, Verwaltungsdaten und personenbezogene Daten von Personen, die Gegenstand von USMS-Untersuchungen sind, sowie von Dritten und bestimmten USMS-Mitarbeitern.“

Die US Marshals sind mit der Strafverfolgung des Bundes und dem Schutz von Bundeseinrichtungen und anderen Ressourcen beauftragt. Eine der Verantwortlichkeiten des USMS ist der Betrieb des Zeugenschutzprogramms „WITSEC“, das Zeugen der Regierung und ihre Familien schützt. Laut einem hochrangigen Beamten war die Datenbank des Zeugenschutzprogramms nicht von der Verletzung betroffen, aber dies wurde durch einen Artikel von Bleeping Computer vom 15. März widerlegt, der einen Screenshot von WITSEC-Daten zum Verkauf in einem russischsprachigen Forum zeigt. Es gibt keine Beweise dafür, dass das WITSEC kompromittiert wurde, was viele zu der Vermutung veranlasst, dass der Verkäufer versucht, aus dem Ransomware-Angriff „Kapital zu schlagen“.

Diebstahl der Würde

Diese Datenschutzverletzungen sind gefährlich. Sie legen die persönlichsten Informationen der am stärksten gefährdeten Personen offen. Diese Kriminellen stehlen nicht nur Daten, die wir bewusst an Einkaufsseiten oder Online-Apps weitergegeben haben. Viele dieser Verstöße verletzen unschuldige Opfer, die es vorziehen würden, wenn diese Daten überhaupt nicht existierten. Bei den gestohlenen Unterlagen handelt es sich um peinliche Vorfälle, private Mitteilungen und Informationen, die in der Regel nicht angegeben werden, es sei denn, sie werden in einem dem Opfer auferlegten Verfahren verlangt. Psychologische Untersuchungen, Bilder von Krebspatienten und Einzelheiten zu den disziplinarischen oder akademischen Aufzeichnungen eines Minderjährigen? Diese Datenschutzverletzungen können demütigend sein. Sie stehlen unsere Würde. Sie stehlen uns.

Was kann dagegen unternommen werden?

Die Angriffe werden immer ausgefeilter und nehmen an Volumen und Intensität zu. Wir haben es mit einer Generation erfahrener Cyberkrimineller zu tun, die eine Infrastruktur aufgebaut haben, über die sie immer mehr Angriffe starten und sich bereichern können. Rivalisierende Banden unterstützen sich sogar gegenseitig bei der Verfolgung gemeinsamer Ziele.

Wie schützen wir uns vor diesen Kriminellen? Wir hatten kürzlich einige Blog-Beiträge zu diesem Thema. Stefan hat die Bedeutung von mehrschichtigen Schutzmaßnahmen erörtert und Fleming sprach über die Bedeutung des Austauschs von Bedrohungsinformationen unter Sicherheitsanbietern. Wir haben auch neue Forschungsergebnisse zu Angriffsmustern und den neuesten Abwehrmaßnahmen gegen Ransomware veröffentlicht.

Barracuda befürwortet auch eine Drei-Punkte-Strategie für den Schutz vor Ransomware und wir haben die dreizehn Arten von E-Mail-Bedrohungen detailliert beschrieben, die zu Ransomware und anderen Angriffen führen. Dies sind großartige Ressourcen, die Ihnen den Einstieg in eine mehrschichtige Verteidigungsstrategie erleichtern oder Ihr bereits vorhandenes System auf Herz und Nieren prüfen. Besuchen Sie unsere Website, um zu erfahren, wie die Sicherheits- und Datenschutzlösungen von Barracuda zum Schutz der Ihnen anvertrauten Daten beitragen können.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.