Threat Spotlight: Drei neuartige Phishing-Taktiken

Während Cyberkriminelle daran arbeiten, Phishing-Angriffe effektiver zu machen, führen sie ständig neue Techniken und Taktiken ein, mit denen sie versuchen, Opfer auszutricksen, Security zu umgehen und Erkennung zu vermeiden

Nach der Analyse von Daten zu Phishing-E-Mails, die von Barracuda-Systemen im Januar 2023 blockiert wurden, identifizierten Barracuda-Forscher drei neuartige Phishing-Taktiken, die von Cyberkriminellen verwendet werden: Angriffe, die „Google Translate“-Links nutzen, Angriffe auf Bildanhänge und die Verwendung von Sonderzeichen bei Angriffen.

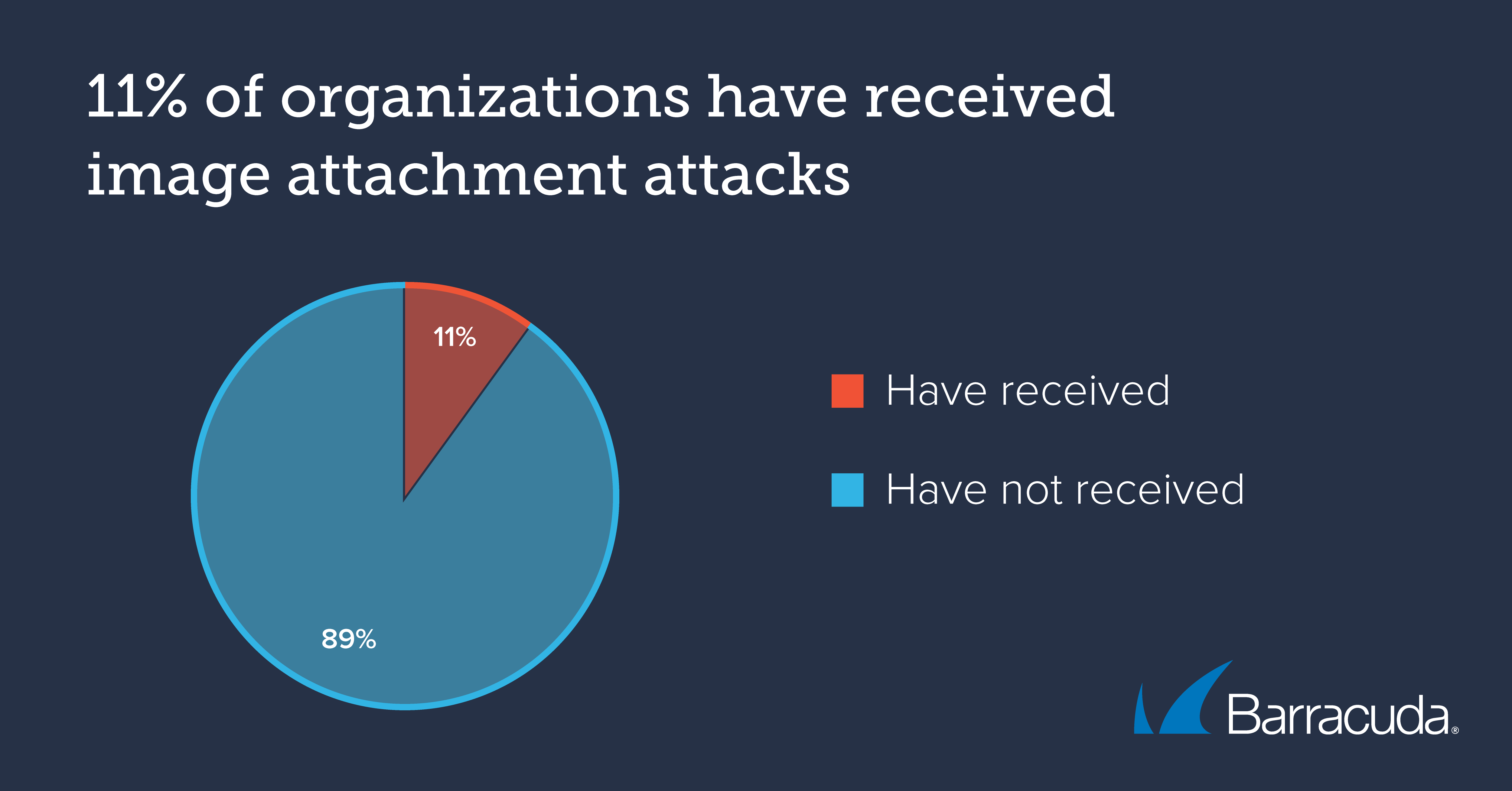

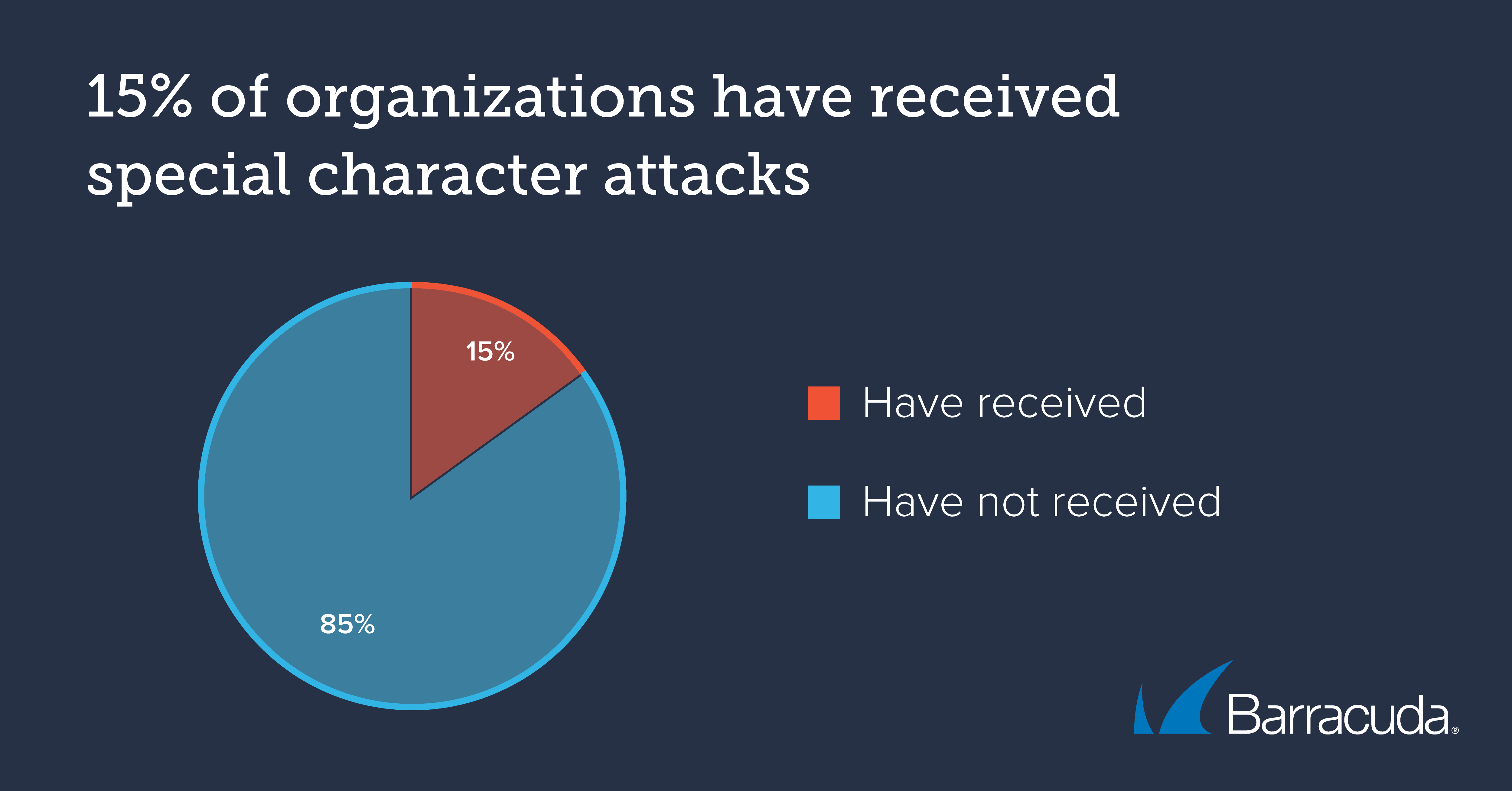

Obwohl das Volumen dieser Angriffe sehr gering ist — jeder Angriff macht weniger als 1 % der Phishing-Angriffe aus, die von Barracudas Klassifikatoren für maschinelles Lernen erkannt wurden — sind sie weit verbreitet und betreffen jeweils 11 % bis 15 % der Organisationen. Die Chancen stehen also gut, dass viele Organisationen noch vor Ende des Jahres auf eine dieser bösartigen Nachrichten stoßen.

Es ist wichtig zu beachten, dass Gateway-basierte Systeme wenig bis gar keinen Schutz gegen diese Art von Angriffen bieten und zum Schutz der Kunden viel Optimierung und Kontrolle-basierte Regeln erfordern würden. Diese Angriffe sind von Natur aus dynamischer, da sich die Nutzlast bei der Zustellung ändern kann, wie wir bei den Angriffen, die den Google Translate-Service nutzen, deutlich sehent.

Lassen Sie uns einen genaueren Blick auf diese drei neuen Taktiken werfen, wie Cyberkriminelle sie einsetzen, um der Entdeckung zu entgehen, und was Sie tun können, um sich vor dieser Art von Angriffen zu schützen.

Angriffe, die Google Translate-Links nutzen

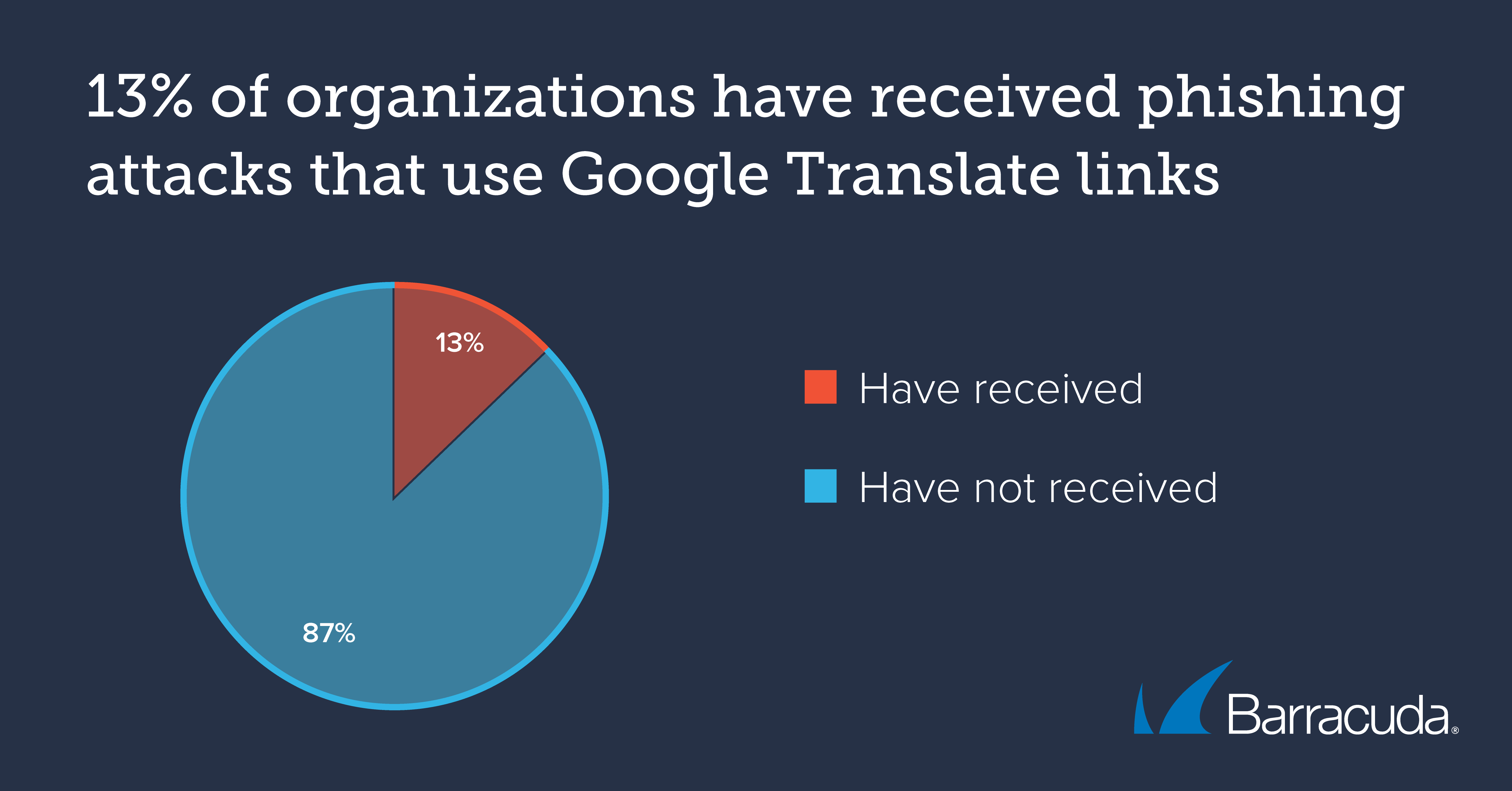

Unsere Forscher sehen eine zunehmende Anzahl von E-Mail-Angriffen, die Google Translate-Services verwenden, um bösartige URL zu verbergen. Während nur 0,7 % der Phishing-Angriffe, die von Barracudas Klassifikatoren für maschinelles Lernen erkannt wurden, Links von Google Translate nutzten, erhielten 13 % der Organisationen diese Art von Phishing-E-Mails. Im Durchschnitt erhält eine Organisation ungefähr 8 solcher E-Mails pro Monat.

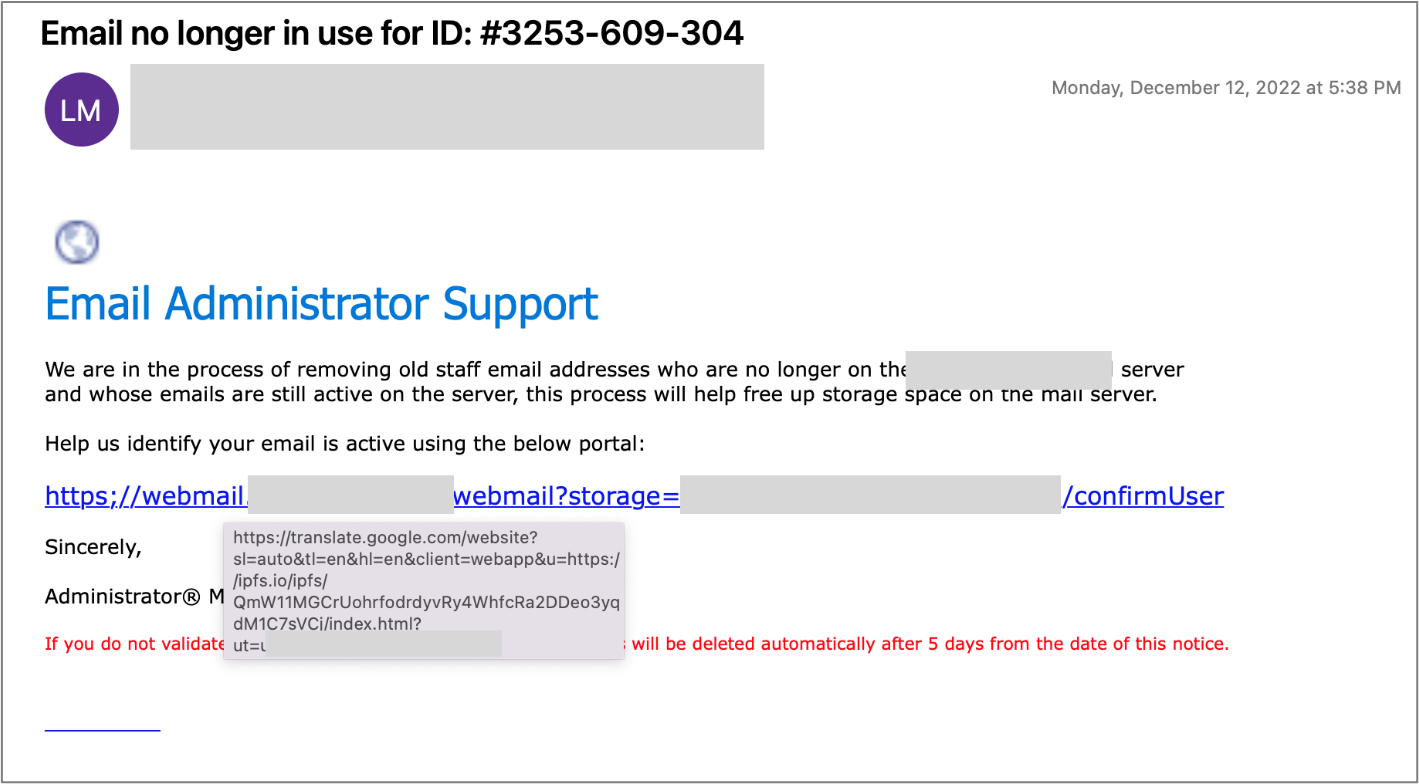

Angreifer verwenden die Übersetzungs-Funktion der Google Website, um in E-Mails eingebettete, von Google gehostete URLs zu senden, die letztlich zu Phishing-Websites führen. Diese Art von Angriff wird häufig als „Google Translate-Phishing“ oder einfach „Übersetzungsbasiertes Phishing“ oder „Translation Deception Attack“ bezeichnet. Bei dieser Art von Angriff verlässt sich der Angreifer auf einen Übersetzungsdienst, um das Opfer zu täuschen und die tatsächliche bösartige URL zu verbergen. Google Translate ist der am weitesten verbreitete Service, aber unsere Security-Analysten haben auch ähnliche Angriffe gesehen, die hinter anderen beliebten Suchmaschinen gehostet werden.

Diese Angriffe sind schwer zu erkennen, da sie URLs enthalten, die auf eine legitime Website verweisen. Viele E-Mail-Filtertechnologien lassen diese Angriffe bis in die Posteingänge der Benutzer durch. Wenn sie auf die URLs klicken, werden sie zu einer gefälschten, aber authentisch aussehenden Website weitergeleitet.

Angreifer verwenden Übersetzungsdienste, um eine harmlose URL zu übersetzen, die dann an ihre Opfer gesendet wird. Die Angreifer ändern die Nutzlast nach der E-Mail-Zustellung in bösartige Inhalte, so dass Gateway-basierte Abwehrmaßnahmen wenig Security bieten. Angreifer verwenden auch schlecht gestaltete HTML-Seiten oder eine nicht unterstützte Sprache, um die Übersetzung zu umgehen. In diesem Fall stellt Google einfach einen Link zur ursprünglichen URL bereit, der angibt, dass die zugrunde liegende Website nicht übersetzt werden kann. Benutzer, die versehentlich auf die Seite klicken, werden unter der Kontrolle des Angreifers an eine Website weitergeleitet.

Angriffe auf Bildanhänge

Spammer verwenden häufig bildbasierte Angriffe. Inzwischen haben Angreifer jedoch auch angefangen, Bilder ohne Text für ihre Phishing-Angriffe zu verwenden. Diese Bilder enthalten häufig einen Link oder eine Rückrufnummer, die zu Phishing führt.

Während nur 0,2 % der Phishing-Angriffe, die von Barracudas Klassifikatoren für maschinelles Lernen erkannt wurden, Angriffe auf Bildanhänge waren, erhielten 11 % der Organisationen diese Art von Phishing-E-Mail. Im Durchschnitt erhält eine Organisation ungefähr 2 dieser E-Mails pro Monat.

Da diese Angriffe keinen Text enthalten, ist die traditionelle E-Mail-Gateway-Security nicht effektiv bei der Erkennung, was Angreifern hilft, zu ihren beabsichtigten Opfern vorzudringen.

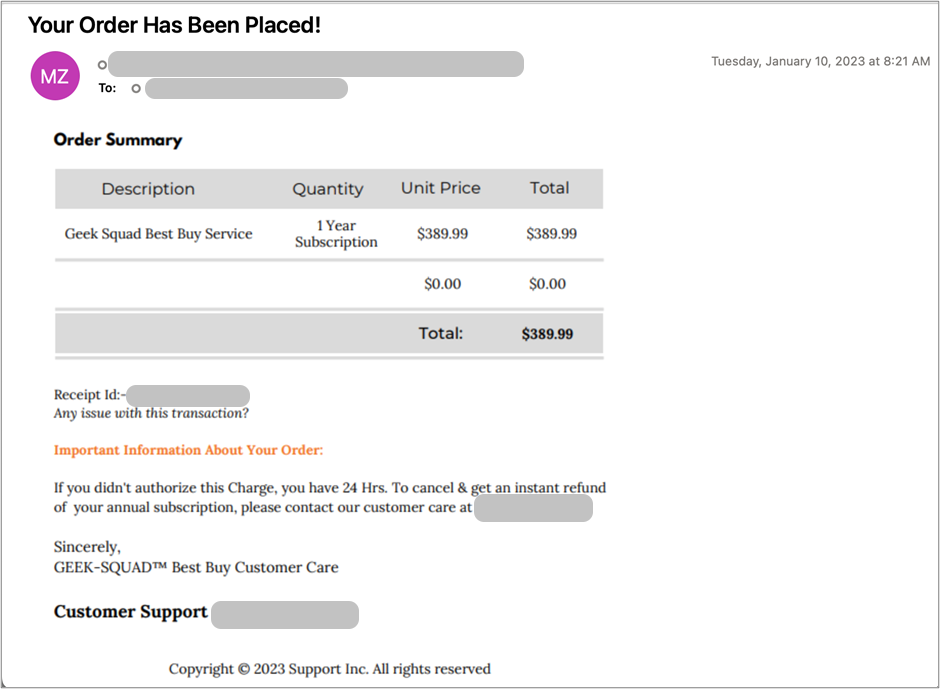

Die meisten Angriffe auf Bildanhänge, die Barracuda-Systeme bisher erkannt haben, waren gefälschte Rechnungen, wie das folgende Beispiel.

In letzter Zeit sind diese Arten von Angriffen als „Image-Phishing“ oder „Phishing-by-Image“-Angriff bekannter geworden. Sie werden immer beliebter, da Benutzer oft einem Bild, das aus einer scheinbar legitimen Quelle stammt, eher vertrauen. Aufgrund von zunehmend fortschrittlicheren E-Mail-Sicherheitsmaßnahmen mussten Cyberkriminelle neue Taktiken entwickeln, um der Erkennung zu entgehen. Bildbasierte Phishing-Angriffe haben sich als effektive Methode erwiesen, um diese Maßnahmen zu umgehen. Der Einsatz bildbasierter Phishing-Angriffe hat in den letzten zehn Jahren deutlich zugenommen und wird wahrscheinlich auch in Zukunft eine beliebte Taktik für Cyberkriminelle sein.

Verwendung von Sonderzeichen bei Angriffen

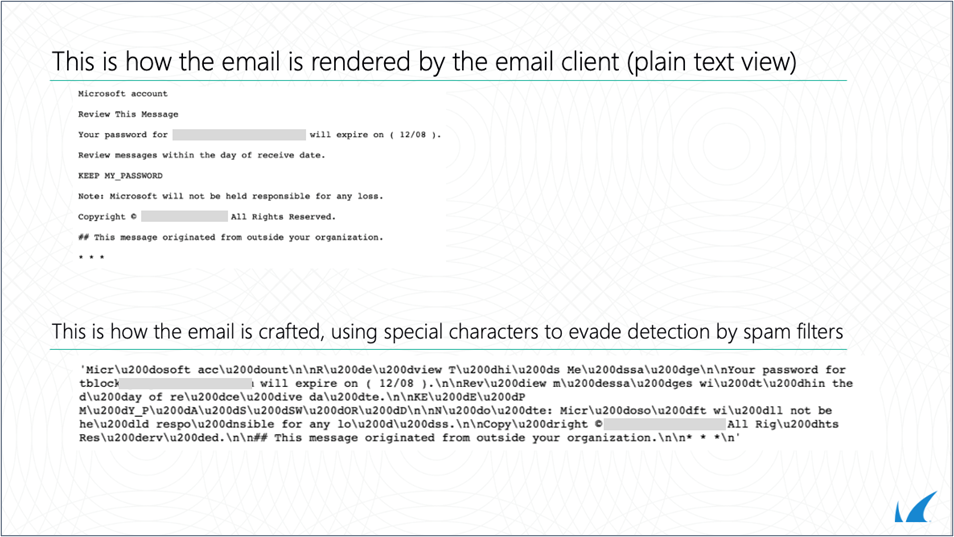

Hacker verwenden häufig Sonderzeichen wie Unicode-Codepunkte ohne Breite, Satzzeichen, nicht-lateinische Schriften oder Leerzeichen, um der Erkennung zu entgehen. Während nur 0,4 % der Phishing-Angriffe, die von Barracudas Klassifikatoren für maschinelles Lernen erkannt wurden, diese Art von Angriff verwendeten, fanden Barracuda-Forscher heraus, dass 15 % der Organisationen Phishing-E-Mails erhielten, die Sonderzeichen auf diese Weise verwendeten. Im Durchschnitt erhält eine Organisation etwa 4 dieser E-Mails pro Monat.

Diese Angriffe zu erkennen, kann sehr schwierig sein, da es legitime Zwecke für die Verwendung von Sonderzeichen gibt, z. B. in E-Mail-Signaturen. Eine E-Mail-Sicherheitslösung, die maschinelles Lernen verwendet, um Betrug gegenüber der harmlosen Verwendung von Sonderzeichen zu erkennen, ist die beste Möglichkeit um genau zu verhindern, dass diese Bedrohungen zu Benutzern gelangen.

Das folgende Beispiel zeigt mehrere Zeichen ohne Leerzeichen, die von Angreifern verwendet werden. Diese Zeichen sind nur im HTML-Code sichtbar, aber nicht für einen Benutzer, der eine Nachricht erhält.

Diese Arten von Angriffen werden allgemein als „Homograph-Angriffe“ oder einfach als „Angriffe ohne Leerzeichen“ bezeichnet. Dieser Angriffstyp wurde häufig beim Typo-Squatting verwendet, bei dem ein Angreifer eine ähnlich aussehende Domain mit Sonderzeichen registriert, um Empfänger zu täuschen. In letzter Zeit tauchen sie jedoch immer häufiger im E-Mail-Text auf, um den Empfänger zu täuschen, damit der denkt, er sähe E-Mails aus einer legitimen Quelle.

Es gibt mehrere andere Angriffem die diesen Techniken ähneln und die wir in späteren Blogbeiträgen genauer betrachten werden.

- Punycode-Angriffe: Wie Sonderzeichen oder Zeichen ohne Leerzeichen setzen Punycode-Angriffe nicht-ASCII-Zeichen in Domainnamen ein, um gefälschte URLs zu erstellen, die identisch wie legitime Websites aussehen und Benutzer dazu verleiten, ihren Benutzernamen und ihr Passwort oder Kreditkartennummern einzugeben.

- URL-Spoofing-Angriffe: Diese Angriffe nutzen ähnliche Domains, die möglicherweise nicht ganz identisch mit den tatsächlichen legitimen Websites oder Unternehmen sind. Wie Punycode-Angriffe erstellen Angreifer Anmeldeformulare, in die Benutzer versehentlich ihre Zugangsdaten eingeben oder aufgefordert werden, vermeintlich sichere Dateien herunterzuladen, die Ransomware oder Malware auf ihrem lokalen Computer installieren.

- Typo-Squatting-Angriffe: Dies ist eine weit verbreitete Technik, vor der Gateway-Produkte angemessenen Schutz bieten. In diesem Fall kann ein Angriff eine Domain wie yahooo.com registrieren, um die echte Yahoo!-Webseite nachzuahmen.

- Watering-Hole-Angriffe: Bei dieser Art von Angriff zielen Cyberkriminelle absichtlich auf eine Gruppe von Benutzern über eine kompromittierte Website ab, auf die ihre Zielgruppe bekanntermaßen zugreift. Angreifer schleusen bösartigen Code in die Webseite ein und verwenden diesen, um Zugangsdaten oder andere vertrauliche Informationen zu stehlen und sogar Malware oder Ransomware zu installieren.

So schützt man sich vor diesen neuen Phishing-Angriffen

- Stellen Sie sicher, dass Ihr E-Mail-Schutz bösartige Links und Anhänge scannt und blockiert. Diese können schwer zu erkennen sein und die Erkennung beinhaltet häufig eine große Anzahl von Falschmeldungen. Zu den besten Lösungen gehören maschinelle Lernanalysen, die den Bildkontext und den Betreff der E-Mails in Kombination mit den Absenderangaben untersuchen, um festzustellen, ob es sich bei der E-Mail um einen Angriff handelt oder nicht.

- Schulen Sie Ihre Benutzer darin, potenzielle Angriffe zu identifizieren und zu melden. Phishing-Angriffe entwickeln sich ständig weiter, daher ist es wichtig, dass Ihre Benutzer über neue und aufkommende Angriffsarten informiert sind. Fügen Sie Beispiele für diese Angriffe als Teil Ihrer Phishing-Simulationskampagnen hinzu und schulen Sie die Benutzer darin, vor dem Anklicken eines Links oder dem Teilen ihrer Zugangsdaten alles noch einmal zu überprüfen.

- Wenn Sie bösartige E-Mails erhalten haben, sollten Sie Ihre Tools zur Behebung nach der Zustellung bereithalten, um alle Instanzen bösartiger E-Mails aus allen Benutzereingängen schnell zu identifizieren und zu entfernen. Automatisierte Incident Response kann dazu beitragen, bevor sich Angriffe im Unternehmen ausbreiten. Der Schutz vor Account Takeover kann Sie vor verdächtigen Kontoaktivitäten schützen und warnen, wenn Zugangsdaten gefährdet sind.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.