Threat Spotlight: Impfstoff-bezogenes Phishing

Hüten Sie sich vor Phishing-Kampagnen, die die COVID-19 Impfung als Aufhänger verwenden.

Genauso wie sie während der globalen Pandemie von Coronavirus-bezogenen Pishing-Angriffen profitiert haben, versuchen Cyberkriminelle jetzt, den Impfstoff auszunutzen, um Geld und personenbezogene Informationen zu stehlen. Im Dezember gab das FBI eine Warnung heraus über neue Fraud-Vorhaben im Zusammenhang mit COVID-19-Impfstoffen.

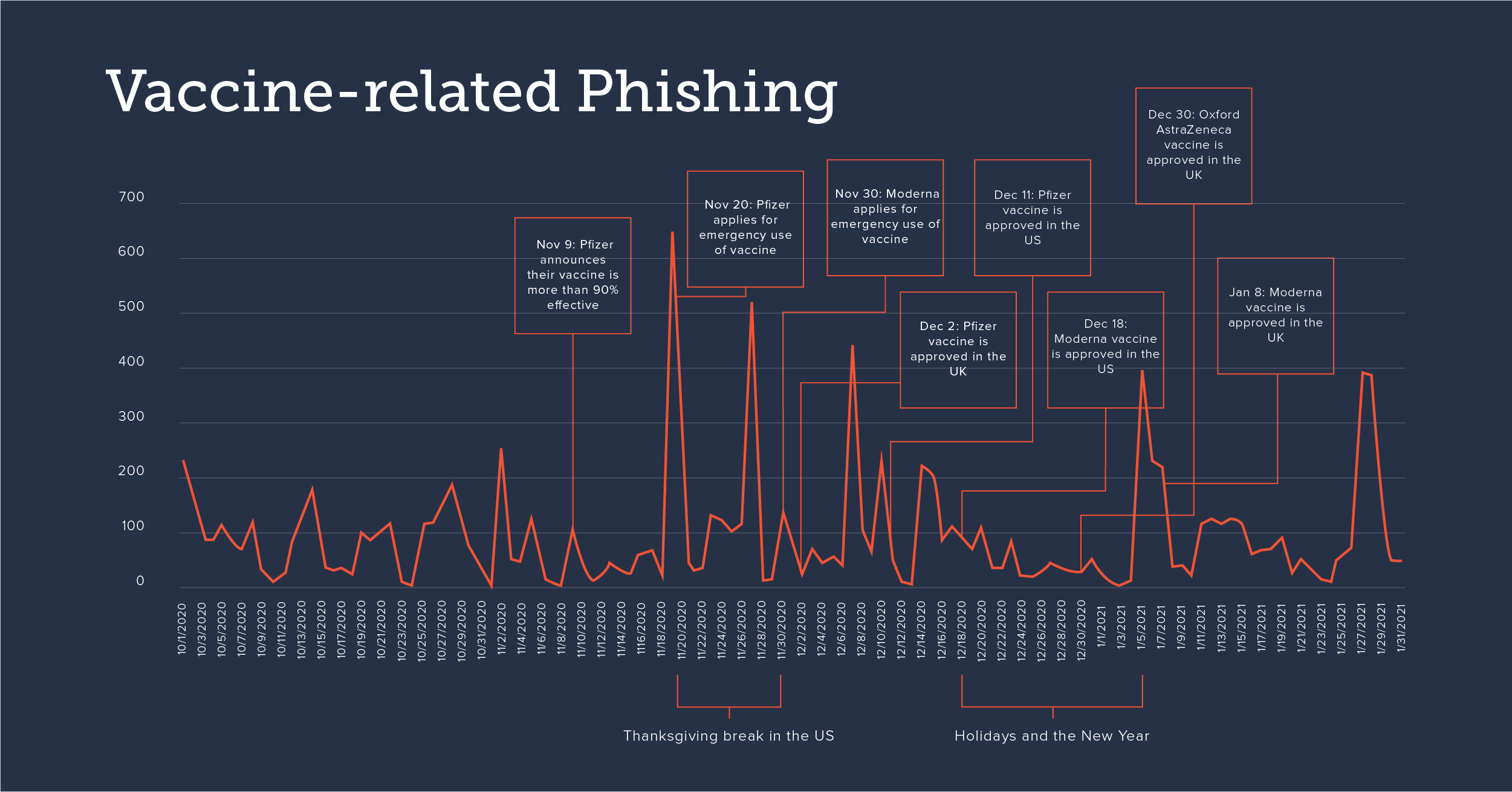

In einer Analyse zwischen Oktober 2020 und Januar 2021 fanden die Forscher von Barracuda heraus, dass Hacker zunehmend E-Mails in Bezug auf Impfstoffe bei ihren gezielten Spear-Phishing-Angriffen einsetzen. Nachdem Pharmaunternehmen wie Pfizer und Moderna im November 2020 die Verfügbarkeit von Impfstoffen bekannt gegeben hatten, stieg die Anzahl der Spear-Phishing-Angriffe in diesem Zusammenhang um 12 %. Bis Ende Januar stieg die durchschnittliche Anzahl von Impfstoff-bezogenen Spear-Phishing-Angriffen im Vergleich zum Oktober um 26 %.

In diesem Beitrag werfen wir einen genaueren Blick auf die neuesten Coronavirus-bezogenen Phishing-Angriffe und auf Lösungen zum Blockieren und Erkennen dieser Angriffe und die Wiederherstellung danach.

Bedrohung im Fokus

Impfstoff-bezogenes Phishing – Cyberkriminelle nutzen die verstärkten Fokus auf den COVID-19-Impfstoff für Spear-Phishing-Angriffe aus. Die Angreifer nutzen Angst und Unsicherheit aus und verwenden Dringlichkeit, Social Engineering und andere gängige Taktiken, um die Opfer zu ködern.

Forscher von Barracuda identifizierten zwei vorherrschende Arten von Spear-Phishing-Angriffen mit Impfstoff-bezogenen Themen: Brand Impersonation und Business Email Compromise.

Die Details

Während Pharmafirmen sich beeilten, Impfstoffe zu entwickeln und zu testen, beeilten sich die Hacker, den Auftrieb durch die Medienberichterstattung für ihre Phishing-Kampagnen auszunutzen. Die Zahl der Spear-Phishing-Angriffe auf Unternehmen erreichte ihren Höhepunkt, als die ersten Impfstoffe angekündigt wurden. Während der Feiertage flachte die Kurve ab. (Angriffe auf Unternehmen gehen in der Regel während der Feiertage deutlich zurück.)

Während die meisten der von den Barracuda-Forschern analysierten Impfstoff-bezogenen Phishing-Angriffe Betrug waren, verwendeten viele gezieltere Techniken wie Brand Impersonation und Kompromittierung von geschäftlichen E-mails.

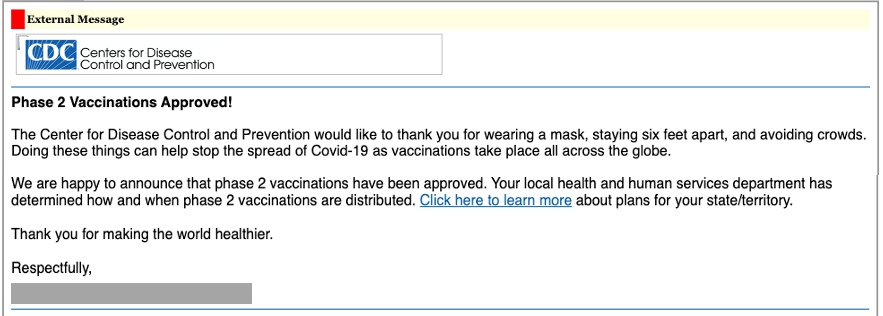

Brand Impersonation

Impfstoff-bezogene Phishing-E-Mails gaben vor, von einer bekannten Marke oder Organisation zu stammen und enthielten einen Link zu einer Phishing-Website, die für einen frühzeitigen Zugang zu Impfstoffen warb, Impfungen gegen eine Zahlung anbot oder sich sogar als medizinisches Fachpersonal ausgab, um persönliche Daten zur Prüfung der Impfberechtigung anzufordern.

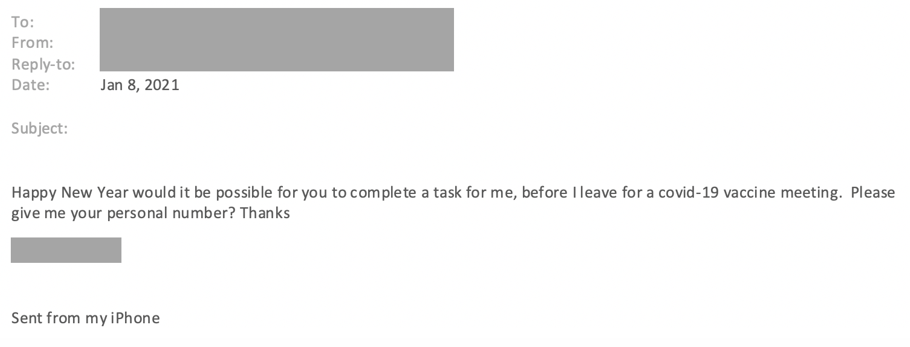

Kompromittierung von geschäftlichen E-Mails

Angreifer verwenden die Kompromittierung von geschäftlichen E-Mails (BEC), um sich als Personen einer Organisation oder einen ihrer Geschäftspartner auszugeben. In den letzten Jahren wurden Angriffe dieser Art zu einer der schädlichsten E-Mail-Bedrohungen, die Unternehmen über 26 Milliarden USD kosteten. In letzter Zeit bezogen sich diese hochgradig gezielten Angriffe auf Themen rund um die Impfung. Wir haben Angriffe erlebt, in denen man sich als Angestellte ausgab, die einen dringenden Gefallen brauchten während sie ihre Impfung erhielten oder einen HR-Experten, der darauf hinweist, dass die Organisation Impfstoffe für ihre Angestellten sichergestellt habe.

Einsatz kompromittierter Konten bei Impfstoff-bezogenem Betrug

Barracuda-Forscher haben nicht nur Einblick in E-Mail-Nachrichten von außerhalb der Organisation, sondern auch in die interne Kommunikation. Infolgedessen sehen sie viele betrügerische Nachrichten, die intern gesendet werden – in der Regel von kompromittierten Konten.

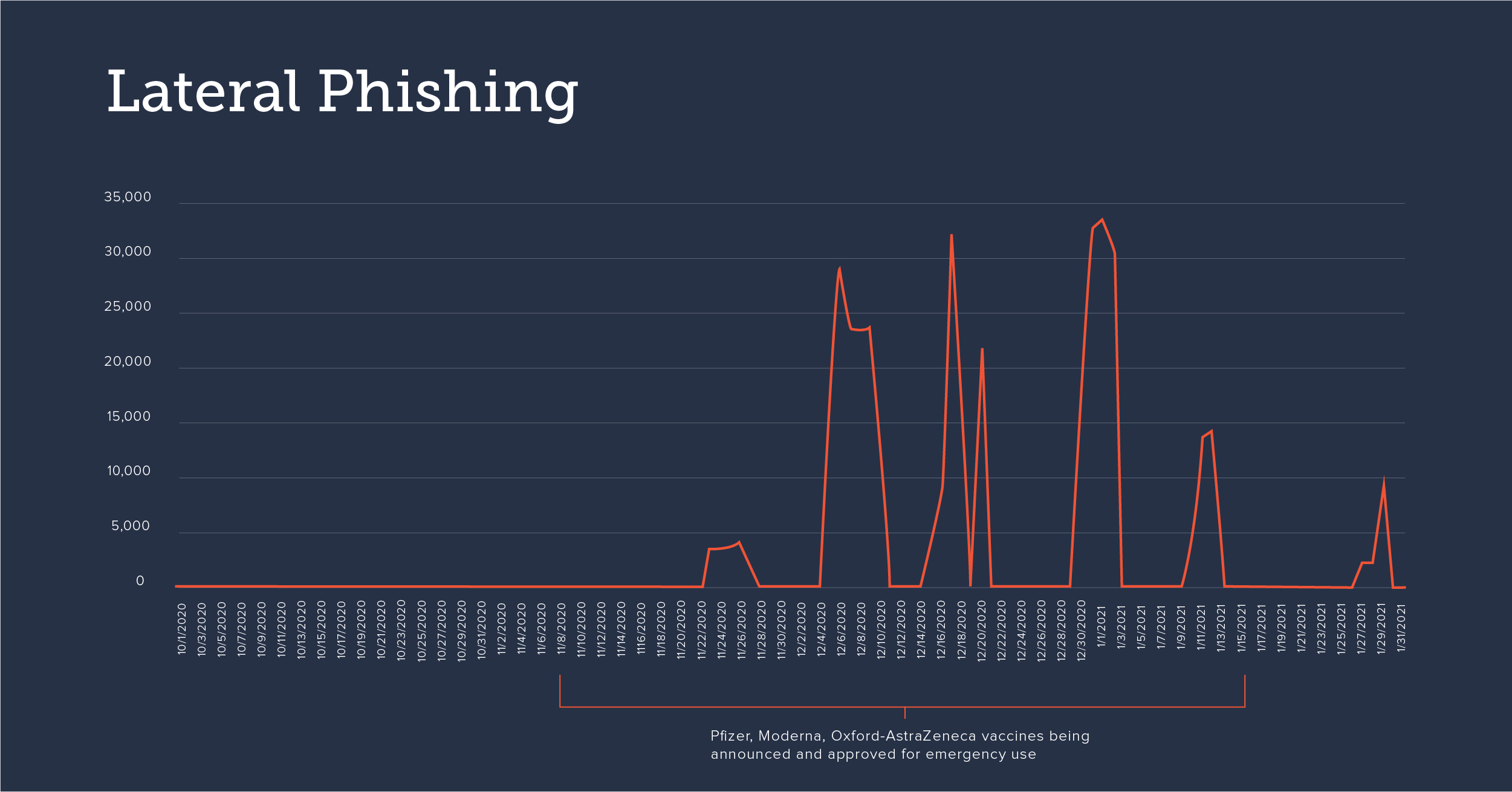

Cyberkriminelle nutzen Phishing-Angriffe, um Geschäftskonten zu kompromittieren und zu übernehmen. Im Inneren führen erfahrene Hacker Erkundungsaktivitäten durch, bevor sie gezielte Angriffe starten. Meistens nutzen sie legitime Konten, um Massen-Phishing- und Spam-Kampagnen an so viele Personen wie möglich zu senden, bevor ihre Aktivitäten entdeckt und sie aus einem Konto ausgeschlossen werden.

Deshalb gibt es diese enormen Aktivitätssteigerungen, wenn man sich diese lateralen Phishing-Angriffe über einen längeren Zeitraum anseht. Interessanterweise steigen die Impfstoff-bezogenen lateralen Phishing-Angriffe ungefähr zeitgleich mit der Ankündigung und Zulassung wichtiger COVID-19-Impfstoffe auf der ganzen Welt.

Schutz vor Impfstoff-bezogenem Phishing

Seien Sie skeptisch bei allen Impfstoff-bezogenen E-Mails

Manchmal beinhaltet E-Mail-Betrug Angebote, den COVID-19-Impfstoff frühzeitig zu erhalten, sich auf eine Warteliste zum Impfen setzen zu lassen oder den Impfstoff direkt zugesendet zu bekommen. Klicken Sie nicht auf Links und öffnen Sie keine Anhänge in diesen E-Mails, da sie in der Regel bösartig sind.

Nutzen Sie die Vorteile der künstlichen Intelligenz

Betrüger passen ihre Taktiken laufend an, damit ihre E-Mails Gateways und Spam-Filter umgehen. Daher sollte unbedingt eine Lösung eingesetzt werden, die Spear-Phishing-Angriffe wie Brand Impersonation, Kompromittierung von geschäftlichen E-Mails und E-Mail Account Takeover zuverlässig erkennt und davor schützt. Stellen Sie speziell entwickelte Technologien bereit, die sich nicht ausschließlich auf die Suche nach bösartigen Links oder Anhängen verlassen. Die Verwendung von maschinellem Lernen zur Analyse normaler Kommunikationsmuster innerhalb Ihrer Organisation ermöglicht der Lösung, Anomalien zu erkennen, die auf einen Angriff hindeuten können.

Richten Sie Schutz vor Account Takeover ein

Konzentrieren Sie sich nicht nur auf externe E-Mails. Teilweise gehen die verheerendsten und erfolgreichsten Spear-Phishing-Angriffe von kompromittierten internen Konten aus. Stellen Sie sicher, dass Betrüger Ihre Organisation nicht als Basislager nutzen, um diese Angriffe zu starten. Setzen Sie Technologie ein, die künstliche Intelligenz nutzt, um zu erkennen, wenn Konten kompromittiert wurden und die in Echtzeit Abhilfe schaffen, indem sie Benutzer warnen und von kompromittierten Konten gesendete E-Mails entfernt werden.

Schulen Sie Mitarbeitende darin, Angriffe zu erkennen und zu melden.

Informieren Sie Ihre Benutzer über Spear-Phishing-Angriffe. Bieten Sie Ihren Mitarbeitenden aktuelle Schulungen zu User Awareness über Impfstoff-bezogenes Phishing, saisonalen Betrug und andere potenzielle Bedrohungen. Stellen Sie sicher, dass Mitarbeitende die neuesten Angriffe erkennen können und wissen, wie diese sofort der IT- gemeldet werden. Verwenden Sie Phishing-Simulationen für E-Mails, Voicemail und SMS, um Benutzer darin zu schulen, Cyberangriffe zu identifizieren, die Effektivität Ihrer Schulungen zu testen und die am stärksten gefährdeten Benutzer zu bewerten.

Richten sie strenge interne Richtlinien zur Verhinderung von Fraud ein

Alle Unternehmen sollten Richtlinien einführen und bestehende Richtlinien regelmäßig überprüfen, um sicherzugehen, dass ordnungsgemäß mit personenbezogenen Daten und Finanzinformationen umgegangen wird. Unterstützen Sie Ihre Mitarbeitenden dabei, kostspielige Fehler zu vermeiden, indem Sie Richtlinien erstellen und Verfahren einrichten, um alle E-Mail-Anfragen bezüglich Überweisungen und Zahlungsänderungen vorschriftsmäßig zu bestätigen. Fordern Sie persönliche oder telefonische Bestätigungen und/oder Genehmigungen von mehreren Personen für alle Finanztransaktionen an.

Dieses Threat Spotlight wurde von Fleming Shi mit Forschungsunterstützung von Tanner Arrizabalaga, Wenting Zhang, Tanvee Desai und Olesia Klevchuk vom Barracuda Sentinel-Team verfasst.

E-Book: Threat Spotlight: Schutz für Ihr Unternehmen in 2021

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.