Vibe-Codierung und der Tea-App-Verstoß: Warum Security kein Nebensache sein darf

Warum Governance, Sichtbarkeit und Sicherheit in der modernen App-Entwicklung wichtig sind

Die wichtigsten Erkenntnisse:

- Sicherheit muss von Anfang an Priorität haben: Übereilte MVPs und ausgelagerte Entwicklung vernachlässigen oft kritische Sicherheitsmaßnahmen, was zu Schwachstellen führt.

- Fehlkonfigurationen der API sind ein häufiger Angriffsvektor: Beide Sicherheitslücken in der Tea-App wurden durch mangelhafte Authentifizierungs- und Autorisierungsrichtlinien verursacht.

- „Vibe-Coding“ ist riskant für Produktions-Apps: Schnelle, unstrukturierte Entwicklung mag für Prototypen funktionieren, aber nicht für Apps, die sensible Daten verarbeiten.

Die jüngsten Datenpannen bei der Tee-Dating-App sind klassische Beispiele für mangelhafte Entwicklungs-, Security- und Betriebspraktiken (DevSecOps). Diese Anwendung ist eine Dating-Sicherheitsplattform nur für Frauen, auf der die Abonnentinnen ihre Erfahrungen in einer privaten Community teilen können. Die App bietet verschiedene Funktionen, darunter einen Gruppenchat und die Möglichkeit, Männer über einen Prozess ähnlich einer Yelp-Bewertung zu bewerten und Rezensionen abzugeben. Abgesehen von den Bedenken hinsichtlich des Datenschutzes nutzte die App künstliche Intelligenz (KI) und offizielle staatliche (oder anderweitig verifizierte) Lichtbildausweise wie Führerscheine, um sicherzustellen, dass die Abonnentin weiblich ist.

Dieser Verifizierungsprozess sowie der Gruppenchat und die persönliche Nachrichtenfunktion sind der Punkt, um den es geht. Laut Aussage des Gründers wurde die ursprüngliche Tea-App von einem Team aus zwei Entwicklern erstellt, die von Toptal engagiert wurden – und ich vermute, die Leaks rühren daher, dass man sich während der Phase des minimal funktionsfähigen Produkts (MVP) keine Gedanken um die Sicherheit gemacht hat.

Beide Sicherheitslücken – das ursprüngliche Leck der Firebase-Datenbank (DB) und das darauf folgende Leck der Chats – entstanden aufgrund des Standardproblems, das Anwendungsprogrammierschnittstellen (APIs) plagt, wie vom Open Worldwide Application Security Project (OWASP) beschrieben. Beide wurden insbesondere durch fehlerhafte Authentifizierungs- und Autorisierungsrichtlinien verursacht. Die erste Ursache ist ein klassisches Firebase-Datenleck, das auftritt, wenn Sicherheitsrichtlinien nicht manuell konfiguriert werden – was schon seit Ewigkeiten bekannt ist. Der zweite Fehler ist noch gravierender: Jeder Nutzer könnte seinen API-Schlüssel verwenden, um die Chats anderer Nutzer herunterzuladen. Das Entwicklerteam hat diese Probleme nicht erkannt und behoben, obwohl die App ein beliebtes Angriffsziel ist. Das Team muss sich wohle mal Zeit nehmen, das OWASP-Dokument durchzulesen, um ihre Security-Prozesse zu verbessern.

Vibe Coding ist der letzte Schrei – nicht nur in Programmiererkreisen, sondern auch in Produktmanagement-Kreisen. Viele Unternehmen versuchen jetzt, Full-Stack-Produktmanager (PMs) zu schaffen, die alles von den Anforderungen bis zur App-Erstellung und vermutlich auch den Produktionssupport über Nacht wuppen. Der allgemeine Konsens – und einer, in den ich einstimme – ist, dass das keine wirklich gute Idee ist. Ein technischer Projektmanager könnte zwar einen Machbarkeitsnachweis (PoC) oder einen Prototyp erstellen, aber produktionsreifen „Vibe Code“? Nein danke.

Die Sicherheitsverletzungen in der Tea-App zeigen, warum. Auch wenn wir nicht wissen, ob die App mit Vibe-Coding entwickelt wurde, handelte es sich doch um einen Gründer ohne technischen Hintergrund, der die ursprüngliche Entwicklung an Freiberufler auslagerte. Halluzinationen wirken sich nicht nur auf die Antworten aus – sie können auch die Security beeinträchtigen. Versteht die von Ihnen verwendete KI grundlegende Sicherheitskonzepte? Wenn Sie um jeden Preis eine funktionierende App auf den Markt bringen wollen, wird der Code dann verständlich sein? Und wie werden Sie Probleme identifizieren und lösen, wenn Sie mit technischen Altlasten konfrontiert sind? Das Beheben und Reparieren von veraltetem Code, der von einem Menschen geschrieben wurde, ist schon nervig genug – selbst wenn sie Kommentare schreiben wie „Diese Umgebungsvariable nicht löschen!“

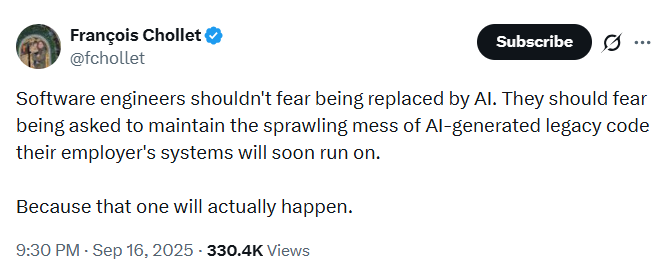

Francios Chollet über den Legacy-Code der generativen KI

Francios Chollet, der Schöpfer der Deep-Learning-Bibliothek Keras, bringt das im obigen Tweet deutlich besser auf den Punkt. Es geht darum, dass schlussendlich echte Programmierer den von der KI erzeugten Code-Murks aus „Pesto-Cheeseburger-Fusilli-Ananas-Spaghetti-Pizza“ beheben müssen. Jetzt müssen die Leute einen vor Jahren geschriebenen Code mit einer Access-Datenbank pflegen, deren Passwort längst keiner mehr weiß. Oder die regelmäßigen Artikel, in denen davon die Rede ist, dass erfahrene COBOL-Programmierer, die die Geschäftslogik verstehen, gesucht sind, weil niemand sonst die Altsysteme verstehen und reparieren kann.

Oder wie es ein Meme ausdrückt:

Programmier-Meme nach „The Office“, via Reddit

Generell gesehen ist Automatisierung eine gute Sache. Wenn Sie Ihre Arbeit schneller erledigen und zu produktiveren Dingen übergehen können, dann kann das nicht schlecht sein. Das Problem entsteht aber dann, wenn Automatisierungswerkzeuge keine angemessenen Sicherheitsvorkehrungen treffen. In Anbetracht des gegenwärtigen Zustands des Sicherheitswirrwarrs von Programmen, die kaum miteinander kommunizieren, ist das eine anspruchsvolle Aufgabe. Man braucht eine funktionierende Unternehmensführung, gefolgt von Transparenz und der Durchsetzung von Schutzmechanismen – und all das hätte man schon vor einigen Jahren haben müssen. Sicherheit ist schon jetzt eine harte Nuss, und der Aufstieg der generativen KI-gestützten Automatisierung wird das Problem noch verschärfen. Solche Low-Code/No-Code-Apps sind wie Praktikanten, denen man einfach mal den Schlüssel zur Produktionshalle in die Hand drückt.

Eigentlich kennen wir das schon und machen trotzdem immer wieder die gleichen Fehler.Common Vulnerabilities and Exposures (CVE)-2025-53773 ist eine Prompt-Injection-Schwachstelle in Copilot, über die ein Angreifer Code lokal ausführen kann. Sie ähnelt den von OWASP beschriebenen Risiken der Befehlsinjektion, die seit den Anfängen der Internetsicherheit bestehen. Oder schauen Sie sich dieses Beispiel an, bei dem es weniger um Programmierung geht: KI-Agenten, die mit Notion arbeiten. Diese Agenten verfügen nicht über die erforderlichen rollenbasierten Zugriffskontrollmechanismen (RBAC) und können auf Daten im gesamten Bestand zugreifen. Mit den richtigen Eingabeaufforderungen können die falschen Informationen in die Hände eines Angreifers gelangen. Versuche haben gezeigt, dass die Gefahr einer sofortigen Exfiltration besteht, und Notion hat seitdem zusätzliche Sicherheitsmaßnahmen angekündigt.

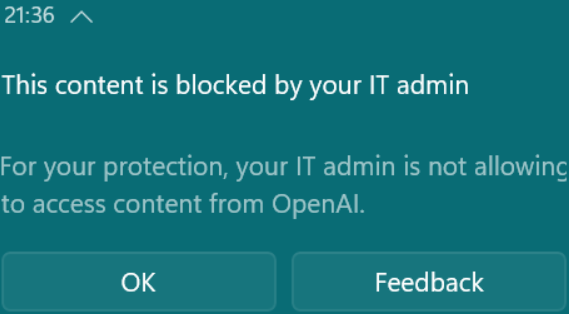

Governance und Security sind wichtiger denn je. Dabei geht vor allem um die Einrichtung der richtigen Governance-Strukturen und Schutzmechanismen – ebenso wie eine mehrschichtige Verteidigung für die bestehenden Anwendungen.

Screenshot eines blockierten Zugriffsversuchs auf OpenAI

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.