Die Ransomware „Medusa“ und ihr Cyberkriminalitäts-Ökosystem

Die Medusa der griechischen Mythologie soll eine wunderschöne Frau gewesen sein, bis Athenes Fluch sie in ein geflügeltes Wesen mit einem Kopf voller Schlangen verwandelte. Sie wird sowohl als „Monster“ als auch als Beschützerin angesehen, da sie die Macht hat, jeden zu versteinern, der ihr direkt ins Gesicht blickt. Sie ist eine fesselnde Figur in einer riesigen Geschichte, die oft nur in kleinen Stücken erzählt wird.

Ransomware-Gruppen nehmen gerne Identitäten an, die sie stark und mächtig erscheinen lassen, und vielleicht war dies die Absicht dieser Gruppe, als sie Ende 2022 als Medusa-Ransomware in Erscheinung trat. Die Gruppe gehört seit 2023 zu den zehn größten Ransomware-Akteuren mit prominenten Opfern, darunter Toyota Financial Services und der Minneapolis Public School District. Ich bezweifle, dass irgendjemand der Marke Medusa den Aufstieg an die Spitze der Ransomware-Unterwelt zuschreibt, aber es lässt sich nicht leugnen, dass Cyberkriminelle diesen Namen gerne verwenden.

Gibt es mehr als eine Medusa?

Es gibt drei weitere aktive und unabhängige Bedrohungen, die den Namen Medusa irgendwo in ihren Marken verwenden. Diese Bedrohungen können in Ihren Ergebnissen auftauchen, wenn Sie nach Medusa-Ransomware suchen.

- Medusa Android Banking-Trojaner: Diese Malware tauchte erstmals 2020 auf. Die aktuelle Version wird über ein Malware-as-a-Service (MaaS)-Modell angeboten und zielt auf neuere Telefonmodelle ab. Sie kann Daten stehlen, Screenshots machen und weitere Malware auf dem Gerät des Opfers platzieren.

- Medusa Botnet: Dies ist ein alter Malware-Typ, der bereits 2015 im Darknet auftauchte. Es hat sich seitdem geändert und ist jetzt ein Distributed Denial of Service (DDoS)-Botnet, das auf dem durchgesickerten Mirai-Code basiert. Diese Malware hat auch eine Ransomware-Funktion namens „Medusa Stealer“, die anscheinend einen Fehler im Code hat, der sie eher zu einem Wiper als zu einer Ransomware macht.

- MedusaLocker-Ransomware: Diese wurde erstmals im Jahr 2019 beobachtet, ist jedoch weniger bekannt als Medusa. Die beiden Ransomware-Bedrohungen werden in der Medienberichterstattung manchmal verwechselt, was zu Verwirrung hinsichtlich Taktiken, Techniken und Verfahren (TTP), Indikatoren für Kompromittierung (IoC) und sonstigen Informationen führen kann.

Und dann wäre da noch Operation Medusa, die kein Bedrohungsakteur ist. Medusa war der Codename für die internationale Störung des globalen Snake-Malware-Netzwerks durch die Strafverfolgungsbehörden im Jahr 2023. Diese Strafverfolgungsoperation richtete sich nicht gegen eine Variante der Medusa-Ransomware.

Wer steckt hinter Medusa?

Der genaue Standort und die einzelnen Betreiber von Medusa sind unbekannt, aber Analysten vermuten, dass die Gruppe aus Russland oder einem verbündeten Staat operiert. Die Gruppe ist in russischsprachigen Foren für Cyberkriminalität aktiv und verwendet einen Slang, der für russische kriminelle Subkulturen typisch ist. Sie vermeidet es auch, Unternehmen in Russland und den Ländern der Gemeinschaft Unabhängiger Staaten (GUS) ins Visier zu nehmen. Die meisten Opfer der Medusa-Ransomware gibt es in den USA, Großbritannien, Kanada, Australien, Frankreich und Italien. Nach Ansicht von Experten unterstützt die Ransomware-Organisation Medusa russische Interessen, auch wenn es sich nicht um eine staatlich geförderte Gruppe handelt.

Die Hauptmotivation von Medusa Ransomware ist offenbar der finanzielle Gewinn. Wie viele Gruppen verwendet Medusa eine doppelte Erpressungsstrategie und steigt in die Verhandlungen mit großen Forderungen ein. Die Datenleckseite der Gruppe, TOR-Links, Foren und andere wichtige Erpressungsressourcen befinden sich im Darknet. Diese Art von Setup ist bei Bedrohungsakteuren weit verbreitet.

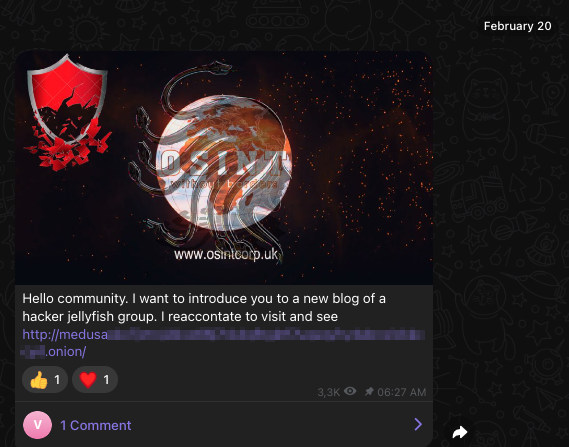

Was Medusa hier einzigartig macht, ist die Nutzung des öffentlichen Internets, das auch als „Clearnet“ oder „Clear Web“ bezeichnet wird. Medusa ist mit einem öffentlichen Telegram-Kanal, einem Facebook-Profil und einem X-Konto unter der Marke „OSINT Without Borders“ verknüpft. Diese Objekte werden von Betreibern unter den Pseudonymen „Robert Vroofdown“ und „Robert Enaber“ betrieben. Es gibt auch eine Website von OSINT Without Borders.

Telegram-Account-Banner von OSINT Without Borders

OSINT Without Borders X (ehemals Twitter)-Profil, betrieben von Robert Vroofdown

Diese öffentlich zugänglichen Inhalte sollen wahrscheinlich mehr Druck auf die Opfer ausüben und das Bewusstsein für die Medusa-Ransomware-Bedrohung schärfen.

Die Ransomware-Gruppe Medusa scheint unabhängig mit einer eigenen Infrastruktur zu operieren. Es gibt keine Hinweise darauf, dass Medusa eine Neuauflage oder ein Ableger einer anderen Gruppe ist, und es gibt keine Berichte über Code-Ähnlichkeiten mit anderen Bedrohungen. Experten haben jedoch festgestellt, dass die organisierte Cyberkriminalitätsgruppe „Frozen Spider“ eine Schlüsselrolle bei Medusa Ransomware spielt. „Frozen Spider“ arbeitet mit anderen Bedrohungsakteuren zusammen und ist Teil des größeren Cybercrime-as-a-Service (CCaaS)-Ökosystems.

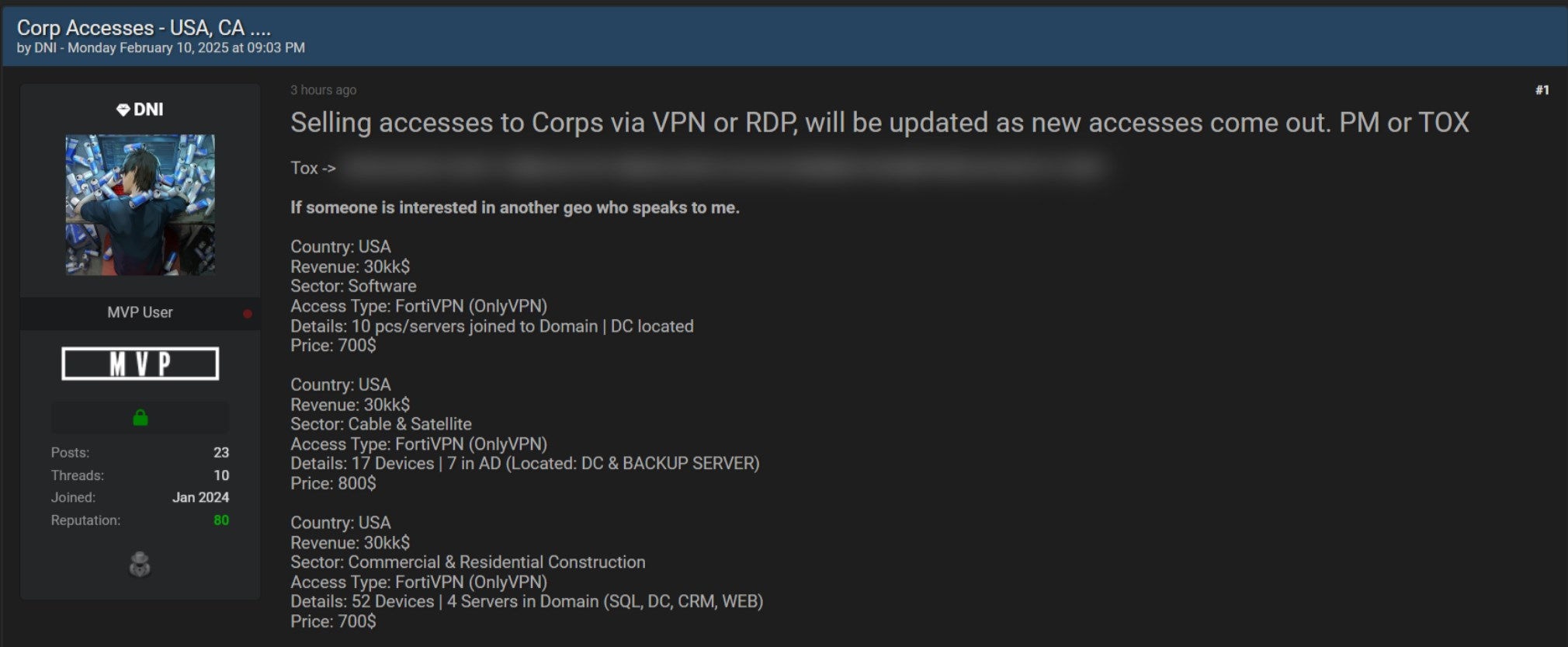

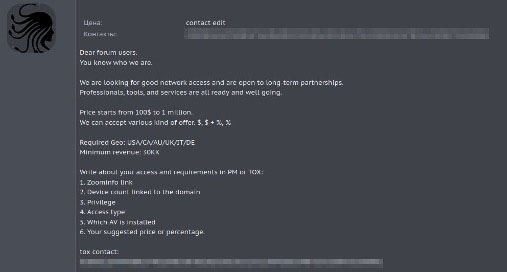

Medusa-Angriffskette

Medusa verlässt sich in hohem Maße auf Initial Access Broker (IAB), um seine Angriffe zu beschleunigen. Ein IAB ist auf Credential Stuffing, Brute-Force-Angriffe, Phishing und alle anderen Angriffe spezialisiert, die ihnen Zugang zu einem Unternehmensnetzwerk verschaffen. Es kommt IABs nur auf diesen Anfangszugang an, denn sie verdienen ihr Geld mit dem Verkauf dieser Daten an andere Bedrohungsakteure.

Sie können sich das IAB als Teil der Lieferkette für andere Cyberkriminelle vorstellen. Ransomware-Gruppen wie Medusa verdienen ihr Geld mit dem Diebstahl und der Verschlüsselung von Daten. Sie kaufen sich deshalb lieber den Zugang zu einem Netzwerk, als Zeit mit dem Einbruchsversuch zu verschwenden. Die Zusammenarbeit zwischen IAB und Ransomware-Betreibern ist einer der effektivsten Beschleuniger der Cyberkriminalität in der modernen Bedrohungslandschaft.

Darüber hinaus führen die Betreiber von Medusa auch Phishing-Kampagnen durch und nutzen öffentlich zugängliche Schwachstellen aus. Durch die IABs werden die Ransomware-Operationen effizienter, doch Medusa und andere Bedrohungsakteure führen bei Bedarf auch eigene Angriffe durch.

Sobald sich Medusa im System befindet, versucht es, seine Präsenz zu erweitern, indem es sich seitlich bewegt und Berechtigungen ausweitet. Es wird auch Techniken zum Dumping von Betriebssystem-Zugangsdaten initiieren, um mehr Zugangsdaten aus dem Netzwerk zu sammeln. Bei diesen Techniken handelt es sich lediglich um unterschiedliche Methoden, um Zugangsdaten aus legitimen Betriebssystemfunktionen (OS) zu stehlen. Wir werden uns in einem zukünftigen Beitrag näher damit befassen.

Medusa wird das Netzwerk scannen und nach ausnutzbaren Systemen sowie anderen Ressourcen suchen, auf die mit den gestohlenen Zugangsdaten zugegriffen werden kann. Das ist ein gutes Beispiel, warum Sie das Prinzip der geringsten Rechte (PolP) anwenden und dafür sorgen sollten, dass Ihre internen Systeme gepatcht und gesichert sind, auch wenn sie nicht mit dem öffentlichen Internet verbunden sind. Und vergessen Sie nicht, dass der Support für Windows 10 im Oktober 2025 endet, daher sollten Sie ein Upgrade durchführen, die Geräte ersetzen oder erweiterten Support für die betroffenen PCs erwerben.

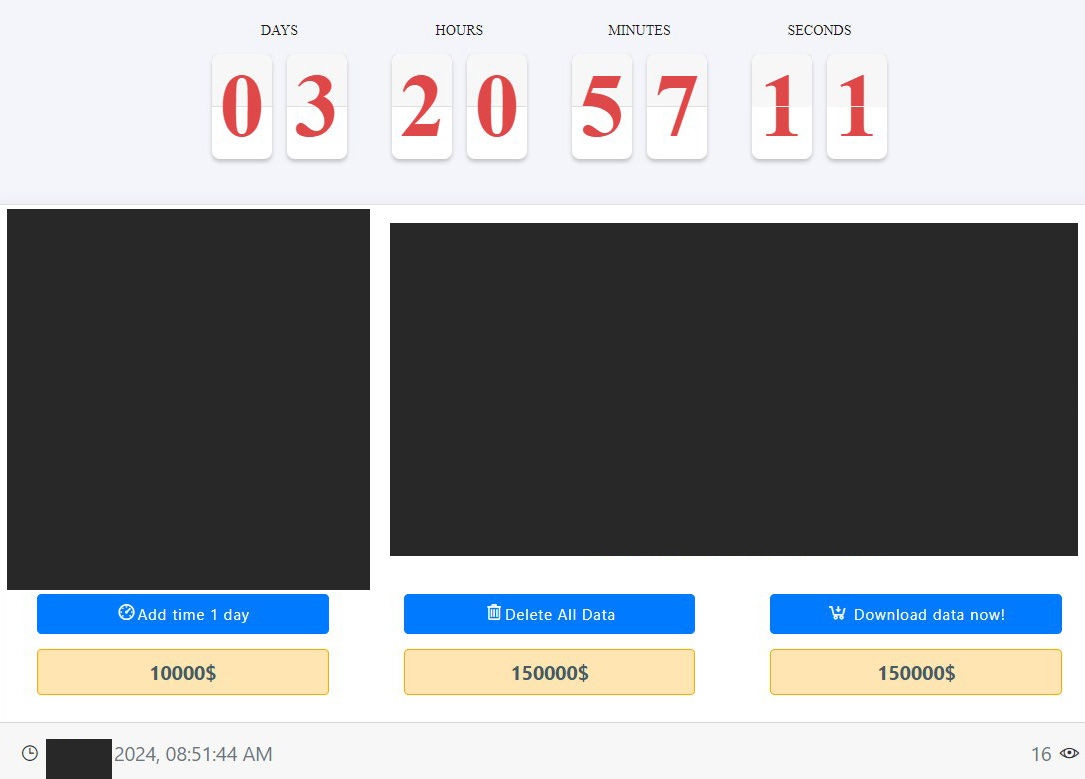

Über PowerShell und andere Tools kann Medusa Abwehrmaßnahmen deaktivieren, das Netzwerk durchsuchen und die eigenen Berechtigungen ausweiten. Es bereitet sich auf die Datenexfiltration vor, indem es seine Ransomware-Binärdatei gaze.exe startet. Dadurch werden die Prozesse geladen, die die Umgebung für die Exfiltration erstellen, obwohl die eigentliche Datenübertragung von PowerShell-Skripts und unterstützenden Tools verarbeitet wird. Medusa nutzt sichere TOR-Kanäle, um die Daten des Opfers zu kopieren und den Angriff auf dem Medusa Blog, der eigenen Leak-Seite im Darknet, anzukündigen.

Medusa-Blogbeitrag mit Opferinformationen (geschwärzt), Countdown-Timer und Menü mit Optionen

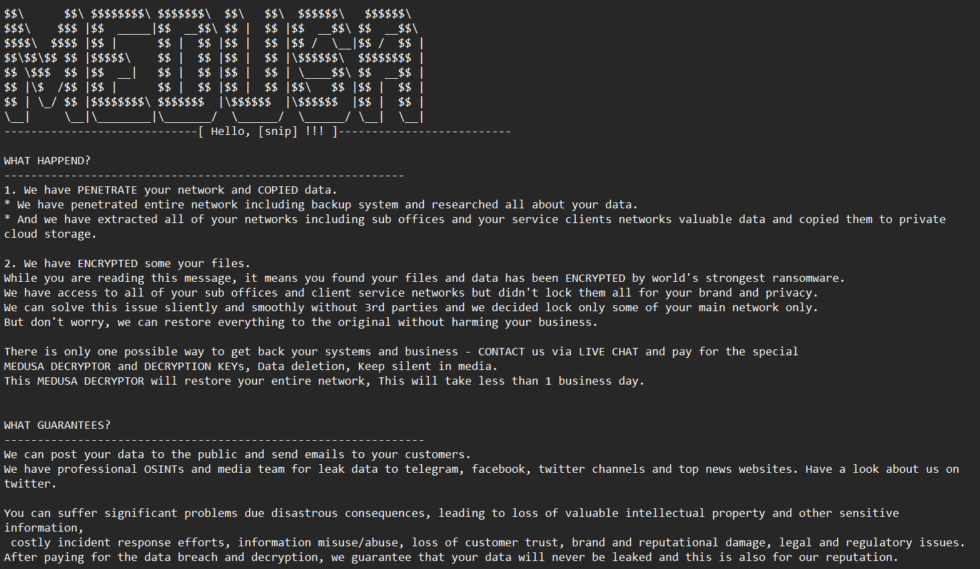

Der Medusa-Verschlüsselungsprozess fügt jeder der betroffenen Dateien die Erweiterung .MEDUSA hinzu und erstellt in jedem Ordner, der verschlüsselte Dateien enthält, eine Lösegeldforderung. Der Erpresserbrief trägt den Namen !!!READ_ME_MEDUSA!!!.txt und enthält die üblichen Anweisungen und Warnungen zu Kommunikation und Zahlung sowie einer eindeutigen Opferkennung. Es enthält außerdem die standardmäßigen Warnungen, nicht mit ihnen zusammenzuarbeiten.

Verteidigen Sie sich

Fast alle Advanced Threats beruhen auf den Fehlern eines Einzelnen. Hier sind einige Best Practices, die jede Person befolgen sollte:

- Verwenden Sie starke, individuelle Passwörter für alle Konten und aktivieren Sie wo immer möglich die Multi-Faktor-Authentifizierung (MFA). Dadurch wird eine zusätzliche Sicherheitsebene geschaffen, die sicherstellt, dass Angreifer ohne den zusätzlichen Authentifizierungsfaktor nicht ohne weiteres auf Ihre Konten zugreifen können, selbst wenn Ihre Zugangsdaten gestohlen werden.

- Bringen Sie regelmäßig Ihr Betriebssystem, Ihre Anwendungen und Ihr Antivirus-Software auf allen persönlichen Geräten auf den neuesten Stand. Viele Geräte sind mit Malware infiziert, die Zugangsdaten und andere Informationen stiehlt. Diese gestohlenen Daten können für Credential-Stuffing und andere Erstzugriffsangriffe ausgewertet werden.

- Vermeiden Sie es, auf verdächtige Links zu klicken oder Anhänge von unbekannten Quellen herunterzuladen. Wenn Sie versehentlich eine bösartige Datei ausführen, können Informationsdiebstahl und andere Malware installiert werden, die Ihr Gerät beschädigen könnte. Sie können sich dann auch auf andere Geräte in Ihrem Heimnetzwerk ausbreiten.

Um Ihr Unternehmen zu schützen, sind diese Best Practices unerlässlich. Doch das ist noch nicht alles!

- Stellen Sie sicher, dass alle Betriebssysteme, Anwendungen und Firmware auf die neuesten Versionen aktualisiert werden, um Schwachstellen zu beheben, die von Ransomware ausgenutzt werden. Planen Sie frühzeitig für das Ende des Supports für Windows 10 (14. Oktober 2025).

- Verwenden Sie eine robuste Backup-Lösung, die unveränderliche Backups bietet, die von Ransomware nicht verändert werden können. Stellen Sie sicher, dass die Backups repliziert werden und mindestens eine Kopie außerhalb des Netzwerks gespeichert wird.

- Wenden Sie das Prinzip der geringstmöglichen Zugriffsrechte an, indem Sie den administrativen Zugriff auf die Personen beschränken, die ihn unbedingt benötigen. Verwenden Sie rollenbasierte Zugriffskontrollen, um die Gefährdung klein zu halten. Deaktivieren Sie nicht verwendete Fernzugriffstools oder sichern Sie sie mit sicheren Passwörtern und MFA.

- Nutzen Sie einen KI-gestützten Endpunktschutz, um verdächtige Aktivitäten zu überwachen und auf Angriffe zu reagieren. Barracuda Managed XDR bietet fortschrittliche Bedrohungsinformationen und automatisierte Incident Response, die Angriffe identifizieren und abwehren, während die Teams des Unternehmens an der Wiederherstellung arbeiten.

- Erstellen Sie einen detaillierten Incident-Response-Plan, der die Isolierung infizierter Systeme, die sichere Kommunikation während eines Angriffs und die Wiederherstellung des Betriebs aus Backups umfasst. Testen Sie diesen Plan regelmäßig und beheben Sie alle erkannten Lücken.

- Implementieren Sie ein starkes, KI-gestütztes E-Mail-Schutzsystem, das SPF-, DMARC- und DKIM-Protokolle enthält. Führen Sie regelmäßig Schulungen durch, um den Mitarbeitern beizubringen, wie sie Phishing-E-Mails erkennen, verdächtige Links nicht anklicken und potenzielle Bedrohungen umgehend melden.

- Verwenden Sie die Netzwerksegmentierung, um kritische Systeme und Daten aus weniger sicheren Bereichen zu isolieren. Dadurch wird die seitliche Bewegung im gesamten Netzwerk, die ein Bedrohungsakteur benötigt, um die gesamte Angriffskette auszuführen, verlangsamt und möglicherweise verhindert. Medusa will bevorzugt sensible Daten für die Exfiltration haben, deshalb muss die Suche danach so schwierig und zeitaufwändig wie möglich gemacht werden.

- Verlangen Sie MFA für alle Konten und Systeme im gesamten Unternehmen. Dabei handelt es sich um ein grundlegendes Verfahren, das eine zusätzliche Security-Ebene gegen unbefugten Zugriff bietet.

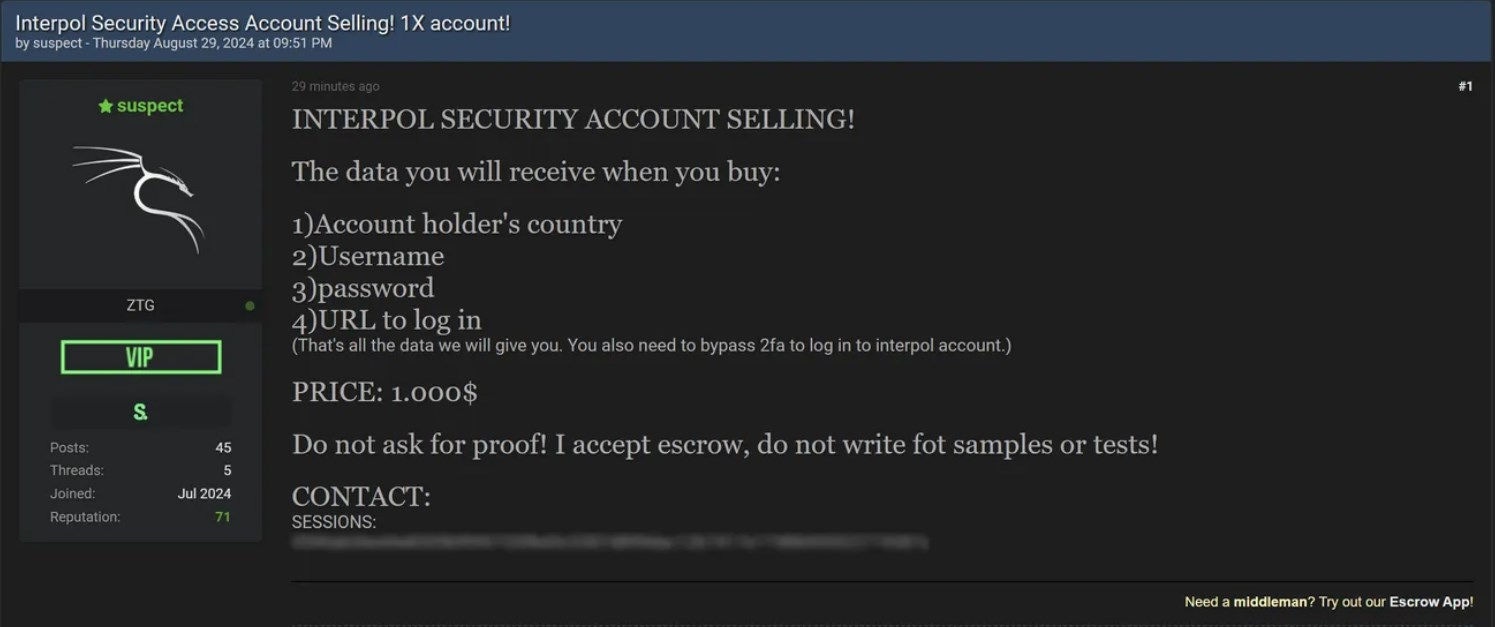

Bedrohungsakteur verkauft Interpol-Zugangsdaten und warnt vor der Zwei-Faktor-Authentifizierung

Barracuda kann helfen

Barracuda bietet eine umfassende Cybersecurity-Plattform an, die Organisationen vor allen wichtigen Angriffsvektoren schützt, die in den heutigen komplexen Bedrohungen vorkommen. Barracuda bietet preisgünstige, funktionsreiche Lösungen aus einer Hand an, die vor einer Vielzahl von Bedrohungsvektoren schützen und von einem umfassenden und von Awards gekrönten Kundenservice abgerundet werden. Da Sie mit einem einzigen Anbieter zusammenarbeiten, profitieren Sie von einer reduzierten Komplexität, einer höheren Effektivität und niedrigeren Gesamtbetriebskosten. Über 200.000 Kunden weltweit vertrauen Barracuda den Schutz ihrer E-Mails, Netzwerke, Anwendungen und Daten an.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.